Czy to wynik kolejnego "niezamówionego testu penetracyjnego", takiego jak ten, o którym media rozpisywały się pod koniec stycznia? Otóż nie. Powyższe dane pochodzą z najnowszego raportu o stanie bezpieczeństwa cyberprzestrzeni RP opublikowanego przez rządowy CERT.

W styczniu br. bliżej nieznany "pentester" przebadał strony w domenie .gov.pl (i nie tylko), znajdując na wielu z nich bardziej i mniej poważne błędy. Wyniki audytu zostały upublicznione za pośrednictwem Pastebinu. Dziennik Internautów zwrócił się wówczas do CERT.GOV.PL z pytaniem, jak rządowi eksperci od bezpieczeństwa oceniają powagę sytuacji.

Skierowano nas do rzecznika Agencji Bezpieczeństwa Wewnętrznego - wiadomo, CERT.GOV.PL działa w strukturze Departamentu Bezpieczeństwa Teleinformatycznego ABW. Rzecznik udzielił nam wymijającej odpowiedzi, z której wynikało, że ocenę ekspertów poznamy po udostępnieniu przez nich raportu rocznego (zob. Jak poważne są luki na rządowych stronach? CERT nie podzieli się swoją opinią).

Tuż przed świętami wielkanocnymi został opublikowany Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2014 roku. Ech, gdyby anonimowy "penterster" przeprowadził swoje badanie nie w styczniu, a w grudniu, już byśmy wiedzieli, co o nim myśli rządowy CERT, a tak - niestety - musimy uzbroić się w cierpliwość i poczekać jeszcze rok. Wspomniany raport warto jednak przejrzeć. Wśród statystyk i opisów zagrożeń uznanych za najważniejsze znajdziemy także garść informacji o stanie zabezpieczeń stron należących do administracji publicznej.

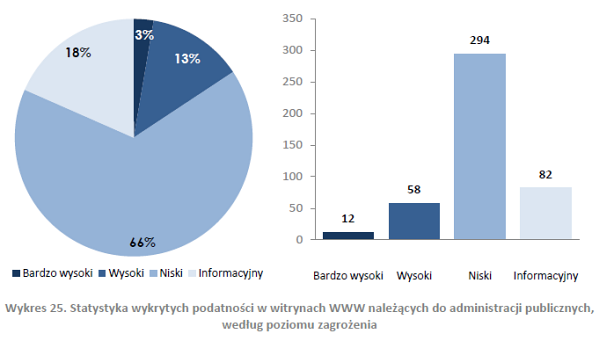

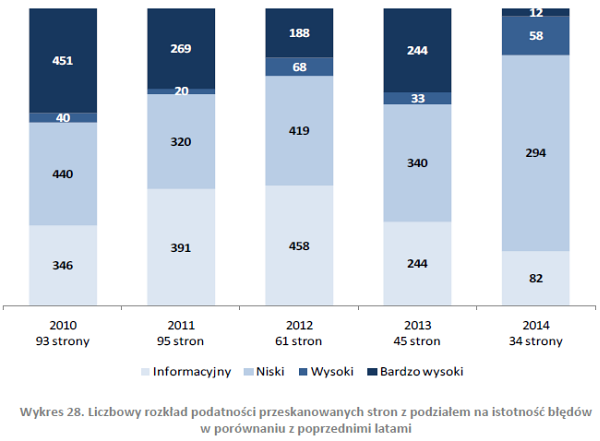

Jak już wspomniałam w tytule, CERT.GOV.PL przebadał 34 strony należące do 12 instytucji państwowych, znajdując w sumie 446 luk. W raporcie nie znajdziemy informacji o tym, jakie strony poddano testom. Wiadomo tylko, że liczba badanych stron z roku na rok spada, co rządowi eksperci tłumaczą m.in. rozbudowaną strukturą serwisów, która wydłuża proces testowania.

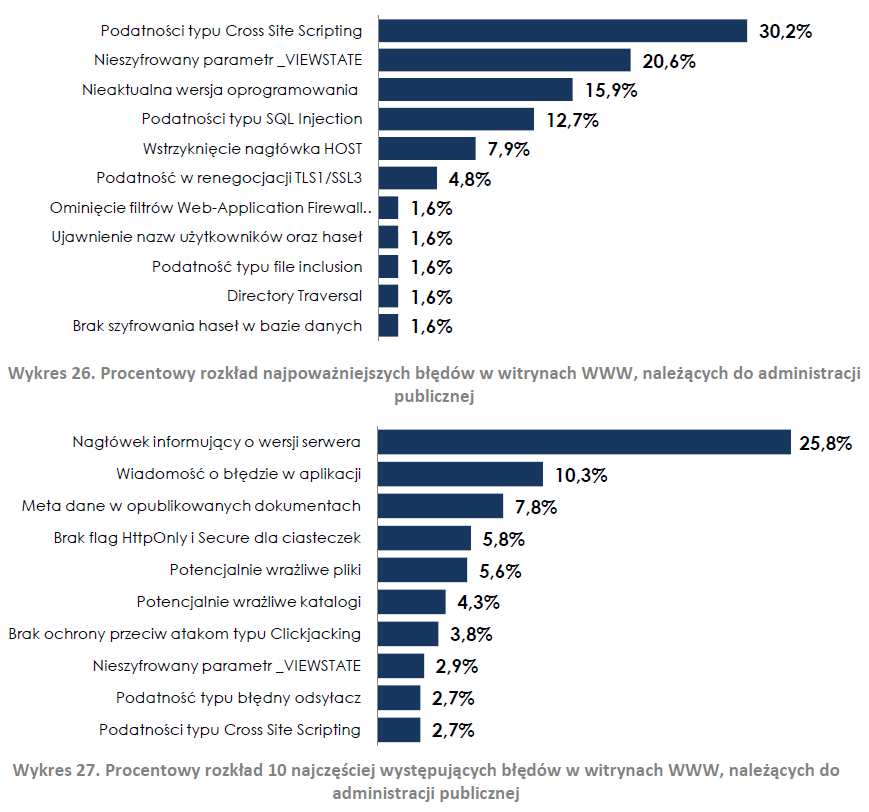

Na kolejnych wykresach widać procentowy rozkład najpoważniejszych i najpopularniejszych błędów znalezionych w ubiegłym roku na stronach instytucji rządowych (można kliknąć, aby powiększyć). Jak czytamy w raporcie: Na jednej z badanych stron wykorzystanie podatności SQL Injection skutkowało bezpośrednim, zdalnym i nieautoryzowanym dostępem do haseł użytkowników przechowywanych w bazie danych w postaci niezaszyfrowanej. W nielicznych przypadkach - stosując SQL Injection - atakujący mógł uzyskać dostęp do bazy danych na uprawnieniach administratora.

Z całym raportem można zapoznać się poniżej, istnieje też oczywiście możliwość pobrania go ze strony zespołu CERT.GOV.PL.

Raport o stanie bezpieczenstwa cyberprzestrzeni RP w 2014 roku by Dziennik Internautów

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.