Zgodnie z wcześniejszymi zapowiedziami Microsoft usunął kilkanaście dziur w swojej przeglądarce. Na uwagę zasługuje też błąd w zabezpieczeniach pakietu Microsoft Office aktywnie wykorzystywany podczas ataków ukierunkowanych na różne cele.

Biuletyny krytyczne

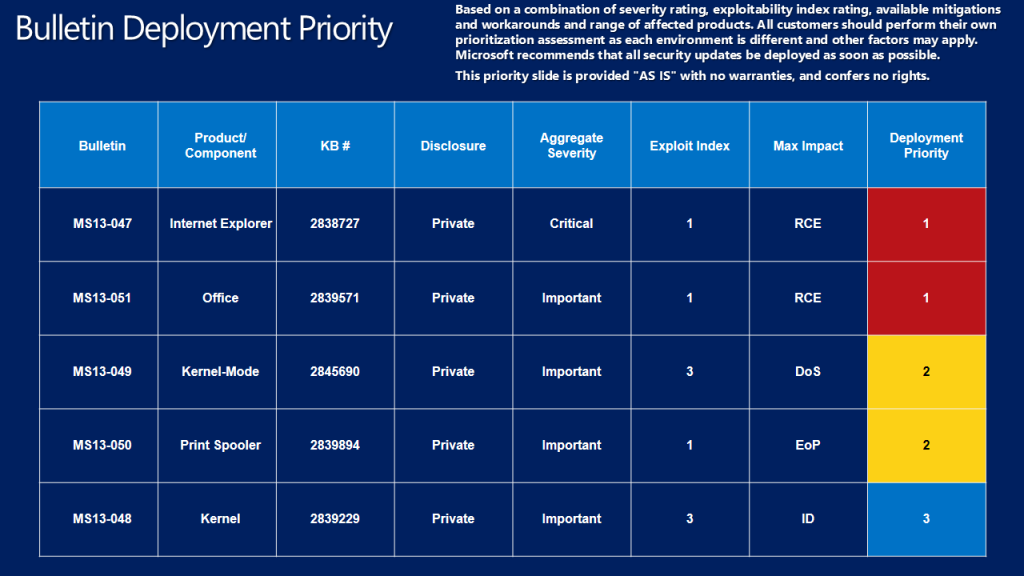

Biuletyn MS13-047

Jedyny z wydanych w tym miesiącu biuletynów krytycznych dostarcza aktualizację zbiorczą dla Internet Explorera, która usuwa aż 19 luk. Najpoważniejsze z nich mogą pozwolić na zdalne wykonanie kodu, jeżeli użytkownik odwiedzi specjalnie spreparowaną stronę - atakujący może wówczas uzyskać takie same uprawnienia jak aktualnie zalogowany użytkownik. Błędy znaleziono we wszystkich wersjach IE. Aktualizację należy zainstalować, nawet jeżeli na co dzień nie używamy przeglądarki Microsoftu, zdarza się bowiem, że inne - potrzebne nam - oprogramowanie wykorzystuje komponenty Internet Explorera.

Biuletyny ważne

Biuletyn MS13-048

Następny z czerwcowych biuletynów, oznaczony jako ważny, dotyczy podatności, która występuje w zabezpieczeniach jądra systemu Windows. Umożliwia ona ujawnienie informacji, jeżeli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną alikację lub przekona użytkowników lokalnych do jej uruchomienia. Poprawkę powinni zainstalować użytkownicy 32-bitowych wersji Windowsa.

Biuletyn MS13-049

Kolejny biuletyn usuwa lukę w sterownikach trybu jądra systemu Windows. Umożliwia ona przeprowadzenie ataku typu odmowa usługi (ang. Denial of Service, DoS), jeśli osoba atakująca wyśle do serwera specjalnie spreparowane pakiety. Na atak narażeni są użytkownicy wszystkich wersji systemu z wyjątkiem najstarszych, takich jak Windows XP i Windows Server 2003.

Biuletyn MS13-050

Ten natomiast biuletyn likwiduje błąd w zabezpieczeniach obsługi drukarek, który pozwala na podniesienie uprawnień. Aby do tego doszło atakujący musi dysponować prawidłowymi poświadczeniami logowania. Luka występuje we wszystkich wersjach systemu oprócz najstarszych, czyli Windows XP i Windows Server 2003.

Biuletyn MS13-051

Ostatni z opublikowanych w czerwcu biuletynów został oznaczony jako ważny, ale łatana przez niego podatność jest aktywnie wykorzystywana do ataków ukierunkowanych, należy więc ją jak najszybciej załatać. Luka występuje w obsłudze obrazów w formacie PNG i pozwala na zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany dokument pakietu Microsoft Office. Atakujący może wówczas uzyskać takie same uprawnienia jak aktualnie zalogowany użytkownik. Exploita można „zaszyć” także w wiadomości e-mail. Poprawkę powinni zainstalować użytkownicy programów Microsoft Office 2003 i Microsoft Office for Mac 2011.

Zobacz także biuletyny bezpieczeństwa z poprzedniego miesiąca

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

PRISM: USA szpiegowały Chińczyków, Bitcoiny tanieją, czyli skandalu ciąg dalszy

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.