Uwaga na e-maile, które informują o konieczności zaktualizowania systemu za pomocą towarzyszącego im załącznika. Po instalacji rzekomej łatki użytkownik może się pożegnać z dostępem do swoich plików.

Tytuły fałszywych e-maili sugerują, że ich nadawcą jest jeden z popularnych producentów oprogramowania antywirusowego:

Microsoft Security Essentials: Ważna aktualizacja systemu -

wymagane natychmiastowe działanie

Windows Defender: Ważna aktualizacja systemu -

wymagane natychmiastowe działanie

AVG Internet Security 2014: Ważna aktualizacja systemu -

wymagane natychmiastowe działanie

Kaspersky Anti-Virus: Ważna aktualizacja systemu -

wymagane natychmiastowe działanie

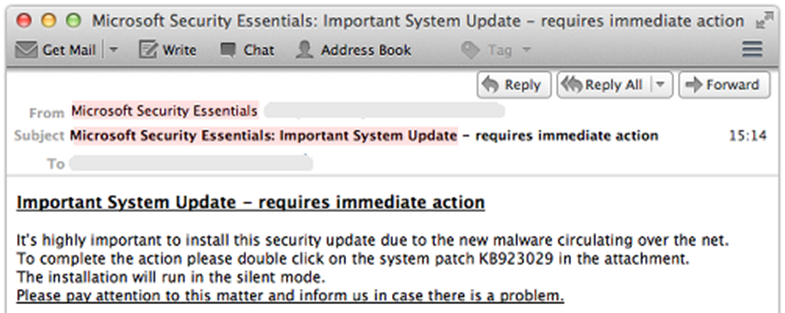

Bez względu na wskazaną w tytule firmę treść niebezpiecznych wiadomości pozostaje niezmienna. Próbują one przekonać użytkownika, że ma o czynienia z ważną aktualizacją zabezpieczeń, która uchroni go przed nowym zagrożeniem krążącym w sieci. Poniżej można zobaczyć przykładową wiadomość (kolorem różowym oznaczono elementy, które mogą się zmieniać):

W tłumaczeniu na polski:

Ważna aktualizacja systemu - wymagane natychmiastowe działanie

Zainstalowanie tej aktualizacji bezpieczeństwa jest bardzo istotne ze względu na najnowsze złośliwe oprogramowanie, które pojawiło się w sieci. Aby dokończyć operację, należy dwukrotnie kliknąć na łatkę KB923029 w załączniku. Instalacja zostanie uruchomiona w trybie cichym. Prosimy zachować szczególną ostrożność oraz poinformować nas w razie jakichkolwiek problemów.

E-maile wysyłane są głównie w języku angielskim, ale jak donosi AVG, powoli się pojawiają przypadki nieudolnego tłumaczenia na inne języki (w tym polski). Większość zawiera błędy ortograficzne i stylistyczne.

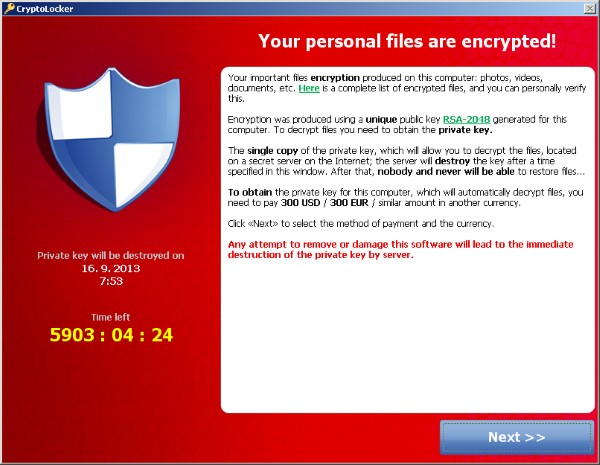

Wspominana w wiadomościach łatka systemowa oczywiście nie istnieje, a gdyby nawet się pojawiła, to ani Microsoft, ani żadna inna godna zaufania firma nie wysyłałaby jej użytkownikowi w postaci załącznika. Co tak naprawdę się w nim kryje? Złośliwe oprogramowanie typu ransomware, a konkretnie CryptoLocker, który po przedostaniu się na komputer swojej ofiary szyfruje pliki. Poniżej można zobaczyć wyświetlane przez niego okno z żądaniem okupu i zdefiniowanym czasem oczekiwania na wpłatę:

W zależności od wersji CryptoLocker szyfruje wybrane pliki w całości lub tylko w części, korzystając z różnych algorytmów - Blowfish, AES, RSA lub TEA. Zabezpieczone zbiory zastępują oryginalne pliki, które są usuwane (czasami udaje się je odzyskać za pomocą specjalnych narzędzi) albo nadpisywane (w tym przypadku odzyskanie oryginalnych plików jest trudniejsze, czasami wręcz niemożliwe).

Zagrożenie żąda od swoich ofiar okupu w wysokości od 100 do 300 euro, istnieje też odmiana atakująca głównie firmy, która w zamian za odblokowanie dostępu do plików oczekuje 3000 euro. CryptoLocker zazwyczaj wyświetla zegar, który odlicza czas, jaki pozostał na wpłacenie okupu. Jeśli w określonym czasie użytkownik nie wniesie stosownej opłaty, zaszyfrowane pliki są trwale usuwane z zainfekowanego komputera.

Większość programów antywirusowych zapewnia już pełną ochroną przed takim zagrożeniem, warto jednak być ostrożnym i nie ufać e-mailom, w których przesyłane są rzekome łatki zabezpieczeń.

Czytaj także: Użytkownicy Allegro znów na celowniku phisherów

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Wielokrotnie odkładany pl.ID doczekał się... "nowej odsłony" i strony internetowej!

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.