Wychodzą na jaw kolejne informacje na temat głośnego ostatnio cyberataku na ukraińskie firmy i instytucje, który rykoszetem uderzył w podmioty na całym świecie. Według ekspertów od cyberbezpieczeństwa atakujący mieli dostęp do komputerów swoich ofiar na długo przed samym atakiem, a swoje cele namierzali i rozpoznawali po odpowiedniku polskiego numeru REGON.

Niewykluczone, że sam cyberatak i zniszczenie danych tysięcy firm było zakończeniem zrealizowanych wcześniej innych działań.

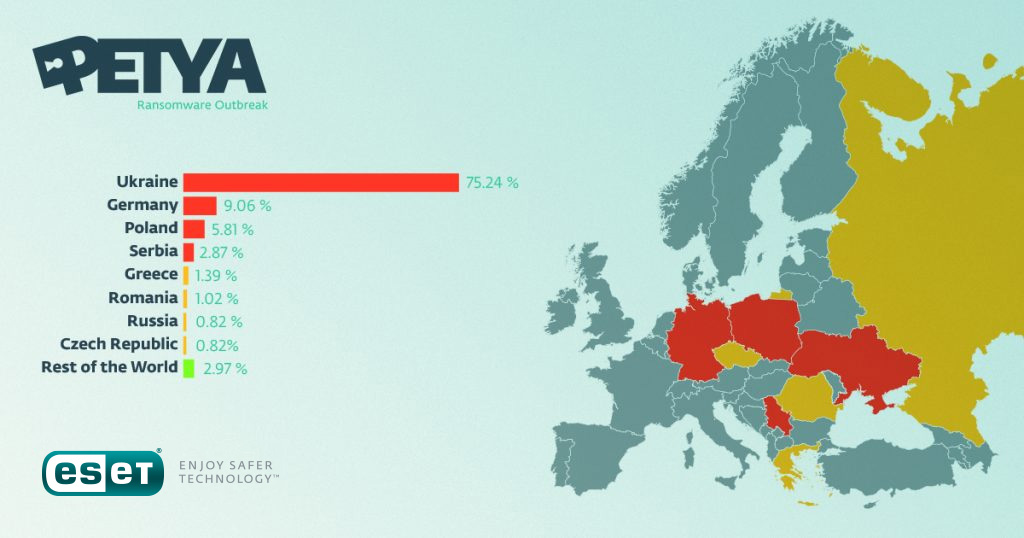

Departament Cyberpolicji Narodowej Policji na Ukrainie potwierdził diagnozę, iż sprawcy wykorzystali do realizacji swoich działań legalne oprogramowanie M.E.Doc – popularny na Ukrainie program, służący do wymiany dokumentów i danych finansowych. Anton Cherepanov z firmy ESET, analizując ostatnie wydarzenia, stwierdził, że atakujący najpierw włamali się do samego programu M.E.Doc. Dodali wtedy do niego przygotowaną przez siebie złośliwą zawartość. Wszystko to niezauważenie dla swoich ofiar. Automatyczne aktualizacje M.E.Doc rozesłały wspomniany dodatek do wszystkich firm, korzystających z tego oprogramowania, dając atakującym nową możliwość – dostęp do sieci i danych nieświadomych niczego ofiar.

Złośliwy dodatek pozwalał na coś jeszcze. Atakujący mogli z jego pomocą bardzo dokładnie identyfikować konkretne cele na Ukrainie (firmy) po numerze EDRPOU (odpowiednik polskiego numeru REGON). To z kolei umożliwiło przygotowanie cyberataku w taki sposób, by okazywał się skuteczny w wypadku sieci konkretnych firm i instytucji.

Żeby uzmysłowić skalę zagrożenia można wyobrazić sobie sytuację, w której tysiące firm w Polsce pobiera aktualizację któregoś powszechnie używanego programu komputerowego. Tyle, że w tej aktualizacji zawarta jest pułapka – atakujący zyskują dostęp do komputerów ofiar i do zapisanych tam danych. Temat stał się medialny dopiero w momencie, w którym zaatakowane firmy wstrzymały swoją pracę. Być może groźniejsze było jednak to, co działo się wcześniej – kiedy to atakujący mogli błyskawicznie identyfikować swoje ofiary i kiedy to mieli dostęp do ich komputerów i danych na nich zawartych. Otwartym pozostaje pytanie, jak ten dostęp wykorzystywali atakujący zanim zdecydowali się zniszczyć dane?

Zobacz pełny raport ESET na ten temat (w języku angielskim).

Autor: Paweł Jurek, DAGMA

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.