Mistrzostwa Europy w Piłce Nożnej 2016 okazały się doskonałą okazją do wzmożonej działalności cyberprzestępców. Polscy użytkownicy zostali w szczególny sposób dotknięci, ponieważ intensywnie poszukiwali w sieci kanałów streamujących transmisje meczów. Przestępcy wykorzystali zainfekowane reklamy (tzw. Malvertising) do rozprzestrzeniania wirusa (typu Exploit Kit) o nazwie Magnitude.

Co się dzieje, jeśli program antywirusowy nie powstrzyma zagrożenia na czas? Magnitude wykorzystuje luki w oprogramowaniu Adobe Flash, aby zainstalować jeszcze jedno złośliwe oprogramowanie – ransomware o nazwie Cerber. Pechowi kibice mogli skończyć z żądaniem słonego okupu za odszyfrowanie cennych danych na zainfekowanych komputerach.

Dane z F-Secure Labs pokazują, że szczyt infekcji przypadł na 12 czerwca, kiedy Polska rozgrywała mecz przeciwko Irlandii. W czerwcu i lipcu 68% infekcji pochodziło ze stron związanych ze streamingiem video (w tym wypadku meczów), a jedynie 17% wektorów infekcji stanowiły strony dla dorosłych.

=> Jak się chronić przed zagrożeniami w internecie - pobierz darmowy poradnik DI

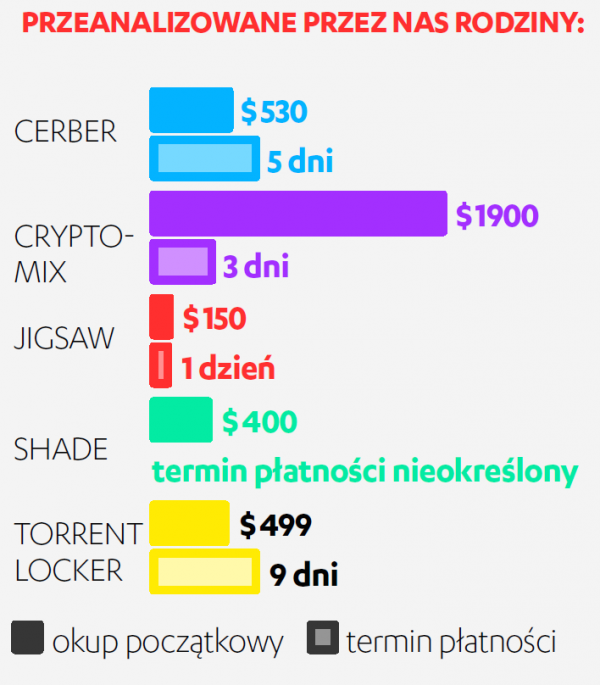

Ostatni raport przeprowadzony przez firmę F-Secure pokazuje paradoks działania grup cyberprzestępczych, które często funkcjonują w sposób podobny do legalnych przedsiębiorstw, a nawet troszczą się o swoje ofiary (oczywiście w celu sprawnego wyłudzenia okupu). Gangi ransomware posiadają własne witryny, konsultantów czy dział FAQ. W badaniu zostały opisane najpopularniejsze rodziny ransomware wraz z średnimi cenami oraz czasem na zapłacenie okupu. Terminy płatności nie muszą być jednak sztywne. 100% badanych grup zgodziło się na opóźnienie terminu zapłaty.

Inwazja ransomware już nie dziwi – ten drastycznie efektywny rodzaj cyberprzestępstwa jest obecnie bardzo popularny i niezwykle skuteczny w generowaniu zysków dla przestępców. Według ostatniego badania cyberprzestępcy są jak najbardziej otwarci na negocjowanie okupu. W trzech przypadkach na cztery udało się zmniejszyć cenę okupu, a średnia zniżka wyniosła 29%.

Ciekawy jest jednak zastosowany przez cyberprzestępców mechanizm dostarczenia wirusa. Ostatnio w Polsce popularna była, na przykład, metoda „na fakturę”, polegająca na masowej wysyłce maili z przypomnieniem o zaległej płatności. Odbiorca klikał w link lub załącznik i tym sposobem dystrybuowany był wirus – mówi Leszek Tasiemski, VP, Head of R&D Cyber Security Services w firmie F-Secure. Wykorzystanie popularności Euro, choć nie dziwi, jest przykładem sprytu przestępców i dobrej znajomości trendów. Duży udział komputerów z Polski w fali infekcji z okresu mistrzostw może świadczyć o atakach nakierowanych na użytkowników z naszego kraju – dodaje Tasiemski.

Jakie główne środki ostrożności należy podjąć, by nie paść ofiarą ataku typu ransomware?

1. Korzystać z oprogramowania obejmującego różne warstwy zabezpieczeń, które może blokować znane typy ransomware, jak również całkiem nowe zagrożenia.

2. Aktualizować oprogramowanie – ransomware

wykorzystuje luki w zabezpieczeniach nieaktualnego software’u, dlatego zawsze należy

mieć u siebie najnowszą wersję.

3. Regularnie tworzyć kopie zapasowe

– pozwoli to być o krok przed cyberprzestępcą.

4. Być ostrożnym podczas przeglądania

skrzynki mailowej – nigdy nie należy otwierać załącznika ani klikać w linki,

co do których nie mamy zaufania.

5. Ograniczyć użycie wtyczek do przeglądarek,

które bywają częstym celem ataków. Należy wyłączać te, które zostały

zainstalowane, ale nie są przez nas używane.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Nowe Prawo zamówień publicznych wchodzi w życie, VPN-y zakazane. Przegląd (e)prawny 29.07.2016

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.