Złośliwe oprogramowanie typu ransomware, dotychczas tworzone z myślą o wyłudzaniu pieniędzy od użytkowników komputerów osobistych, coraz odważniej wkracza na rynek urządzeń mobilnych, atakując smartfony i tablety nie tylko z systemem Android, ale również iOS. Najgroźniejszym aplikacjom przyjrzeli się badacze z firmy Fortinet.

Warto przypomnieć, że złośliwe aplikacje z gatunku ransomware należą do grupy najbardziej uciążliwych zagrożeń dla przeciętnego użytkownika urządzenia mobilnego. Oprogramowanie tego typu szyfruje wszystkie dane zapisane w naszych komórkach i tabletach, żądając wysokich opłat za możliwość ich odzyskania. Często przybiera postać fałszywego antywirusa, który „w trosce o dobro naszych plików” zabezpieczył je przed rzekomym groźnym robakiem. Jest to kłamstwo, a każde, nawet najbardziej przekonujące komunikaty wyświetlające się na ekranach mają nas jedynie zmusić do zapłacenia haraczu. Niestety często dajemy się nabrać i tracimy zarówno pieniądze, jak i wcześniej zaszyfrowane dane. W większości wypadków, nawet po zapłaceniu okupu, nie otrzymujemy bowiem klucza do ominięcia blokady.

Na co uważać? Najbardziej popularne oprogramowanie ransomware

FakeDefend

FakeDefend

Odkryty w lipcu 2013 roku. Atakuje urządzenia z systemem operacyjnym Android. Ukrywa się pod płaszczem antywirusa wymuszającego na użytkowniku dokonanie opłaty za zakup pełnej wersji programu. Po zakończeniu pozornego skanowania systemu wyświetla na ekranie komunikat, że tylko jego pełna wersja może usunąć znalezione „infekcje”.

- Wyrządzane szkody: Jeśli użytkownik zdecyduje się zapłacić okup, dane jego karty kredytowej zostają wysłane do serwera atakującego. Ponadto - niezależnie od tego, czy użytkownik zapłaci czy też nie - aplikacja najpierw zabija pewne procesy systemowe oraz procesy popularnych programów antywirusowych (nie możemy użyć innego antywirusa, żeby usunąć FakeDefenda). Następnie FakeDefend usuwa pakiety znalezione na karcie SD telefonu, które mogą zostać użyte jako kopia zapasowa ROM systemu Android. Wreszcie, 6 godzin po instalacji złośliwego oprogramowania, ekran urządzenia zostaje na stałe zablokowany, co sprawia, że nie nadaje się ono do dalszego użytku.

- Korzystanie z urządzenia po infekcji: Bardzo ograniczone. Niemożliwe po upływie 6 godzin.

- Cena okupu: 99,98 dolarów, płatne kartą kredytową.

- Deinstalacja: Niemożliwa. Telefon lub tablet musi zostać przywrócony do ustawień fabrycznych.

- Utrata danych użytkownika: Kopie zapasowe aplikacji zostają tracone.

CryptoLocker

CryptoLocker

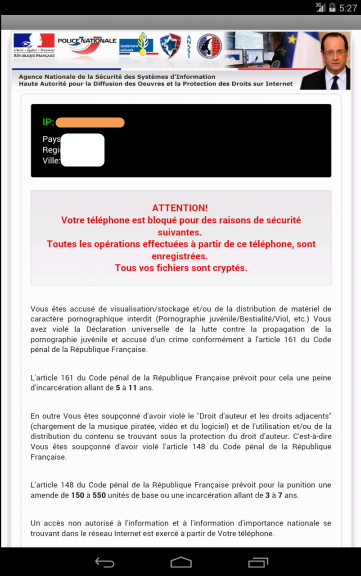

Odkryty w maju 2014 roku, działa, udając program do pobierania plików wideo - BaDoink. Jakkolwiek robak nie usuwa żadnych danych użytkownika z urządzenia, co 5 sekund włącza ekran blokady, spersonalizowany tak, jakoby użytkownik został namierzony przez jednostki specjalne policji z danego kraju. Personalizacja odbywa się za pomocą geolokalizacji. Wyskakujący co chwila ekran powoduje, że korzystanie z urządzenia po infekcji, łącznie z usunięciem CryptoLockera, jest bardzo utrudnione.

- Korzystanie z urządzenia po infekcji: Znacznie utrudnione.

- Cena okupu: 300 dolarów (opłata za pośrednictwem usługi MoneyPak).

- Deinstalacja: Restart telefonu w trybie awaryjnym i usunięcie aplikacji lub przywrócenie do ustawień fabrycznych.

- Utrata danych użytkownika: Nie powoduje utraty danych.

Złośliwe oprogramowanie iCloud Olega Plissa

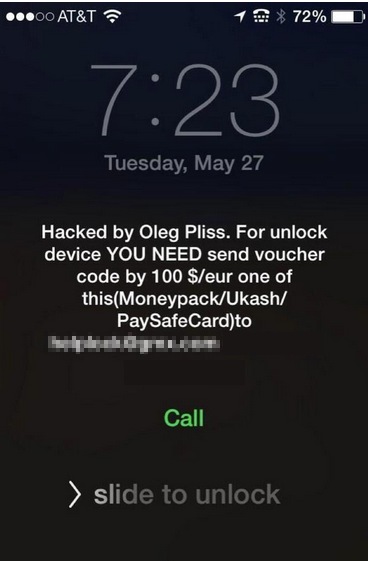

Odkryte w maju 2014 roku jako pierwsze oprogramowanie ransomware dedykowane urządzeniom firmy Apple.

Ataków tych nie powoduje konkretna złośliwa aplikacja. Wykorzystuje się do nich

skompromitowane konta iCloud oraz techniki inżynierii społecznej. Uważa się, że

atakujący posłużyli się funkcją „Znajdź mój iPhone, iPad i Mac” (ang. Find My iPhone, iPad and Mac) oraz

hasłami do kont iCloud opublikowanymi w internecie w wyniku różnych wycieków.

Atak jest jednak nieskuteczny, jeżeli na urządzeniu ustawiony jest kod blokady.

Użytkownicy urządzeń bez takiej blokady będą zmuszeni zresetować je do ustawień

fabrycznych i przywrócić kopię zapasową z iTunes.

- Korzystanie z urządzenia po infekcji: Niemożliwe dla urządzeń bez kodu blokady.

- Cena okupu: 100 dolarów lub euro za pośrednictwem usług Moneypack, Ukash, PaySafeCard lub PayPal.

- Deinstalacja: Urządzenia bez kodu blokady muszą zostać przywrócone do ustawień fabrycznych.

- Utrata danych użytkownika: Potencjalnie złośliwe oprogramowanie może uzyskać dostęp do kalendarza oraz innych ważnych danych użytkownika (np. kontaktów). Atakujący może również usunąć wszystkie dane z urządzenia.

Simplocker

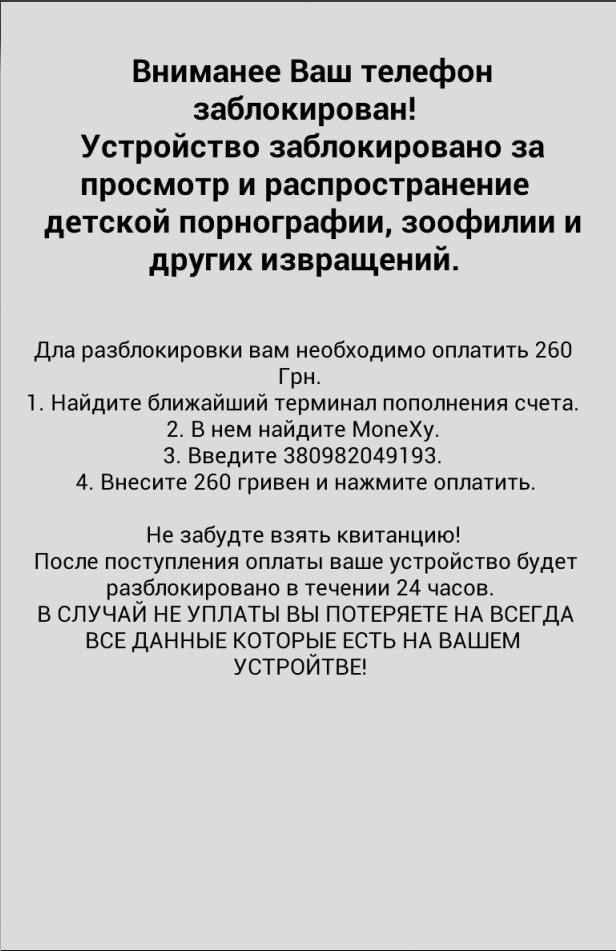

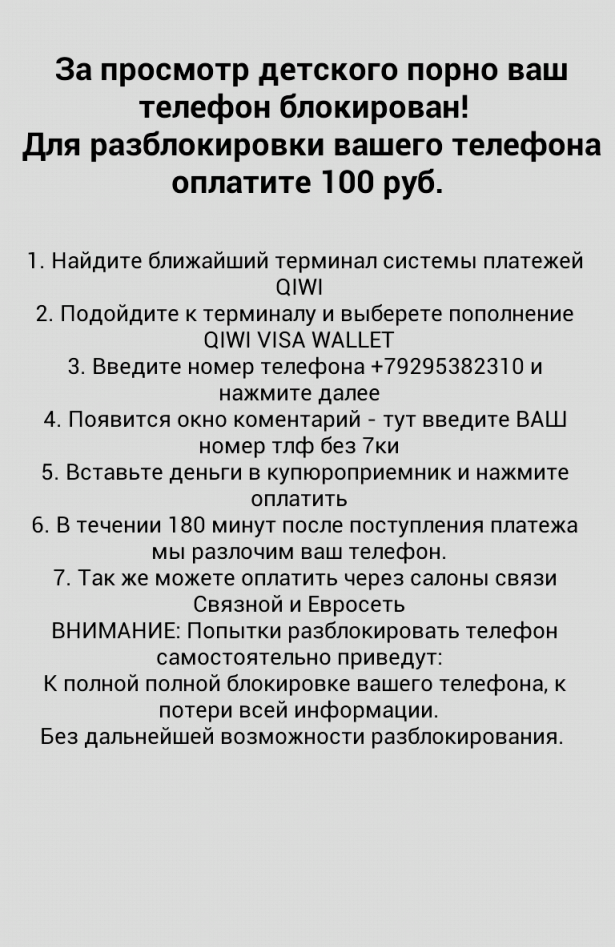

Odkryty w czerwcu 2014 roku. Ukrywa się w posiadających trojana wersjach popularnych aplikacji, np. FlashPlayera. Jest to pierwszy mobilny ransomware na Androida w pełnym znaczeniu tego słowa, ponieważ rzeczywiście szyfruje pliki na smartfonach i tabletach. Zainfekowane urządzenia zostają zablokowane, wyświetlając ekran ostrzegawczy, żądający zapłaty za odblokowanie.

- Wyrządzane szkody: Szyfruje pliki o popularnych rozszerzeniach .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp oraz .mp4, wykorzystując algorytm AES. Może połączyć się z siecią TOR, by po wpłacie okupu wyłączyć działanie malware'u za pośrednictwem serwera atakującego. Jeśli nawet Simplocker zostanie odinstalowany, zaszyfrowane pliki nadal będą wymagać bardzo kłopotliwej dla użytkownika deszyfracji. Inna wersja tego szkodnika wymusza na użytkowniku zgodę na przechwytywanie przychodzących wiadomości SMS. W tym przypadku złośliwe oprogramowanie może zostać wyłączone za pomocą wiadomości SMS zawierającej polecenia dezaktywacji.

- Korzystanie z urządzenia po infekcji: Utrudnione.

- Cena okupu: 100 rubli za pośrednictwem usługi Qiwi Visa Wallet.

- Deinstalacja: Restart telefonu w trybie awaryjnym i usunięcie aplikacji lub przywrócenie do ustawień fabrycznych.

- Utrata danych użytkownika: Pliki zaszyfrowane algorytmem AES.

Jak uchronić się przed złośliwym oprogramowaniem ransomware na urządzenia mobilne?

- Po pierwsze backup. Powinniśmy często wykonywać kopie zapasowe plików z naszych urządzeń mobilnych. Nawet gdy padniemy ofiarą ataku typu ransomware, będziemy mogli szybko przywrócić dane z zewnętrznego urządzenia po restarcie smartfonu lub tabletu do ustawień fabrycznych. Kopię zapasową tworzymy na dysku SD telefonu, a następnie przegrywamy jego zawartość np. na komputer, by uniknąć wymazywania kopii zapasowych z SD, którą potrafią przeprowadzić niektóre programy ransomware.

- Instaluj aplikacje wyłącznie z oficjalnych źródeł, czytaj opinie użytkowników przed instalacją. Prędzej czy później ofiary ataków poinformują w sieci, które aplikacje są skompromitowane.

- Zaufane oprogramowanie antywirusowe na urządzenia mobilne powinno pomóc uchronić się przed większością ataków.

- Użytkownicy urządzeń marki Apple powinni jak najszybciej ustalić do nich kod dostępu, aby uniknąć ich przejęcia przez usługę „Znajdź mój iPhone, iPad i Mac”.

Ruchna Nigam, badacz ds. bezpieczeństwa w FortiGuard Labs

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Czy antykoncepcja poprzez radiowo sterowany mikrochip może zostać zhackowana?

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.