Świeżo wykryty zestaw szkodliwych narzędzi, któremu nadano nazwę NetTraveler, zainfekował w celu kradzieży danych ponad 350 ofiar wysokiego szczebla w 40 krajach.

Jak ustalili eksperci z Kaspersky Lab, NetTraveler grasuje w sieci od 2004 roku, największą aktywnością wykazał się jednak w latach 2010–2013 (dlatego został w końcu namierzony). W ostatnim czasie jednym z głównych zadań tego zagrożenia było szpiegowanie organizacji związanych z eksploracją przestrzeni kosmicznej, nanotechnologią, energią atomową, laserami, medycyną i komunikacją.

Metody infekcji

Do atakowania ofiar twórcy szkodnika używali phishingowych wiadomości przygotowanych z myślą o konkretnych odbiorcach. Skuteczne infekcje umożliwiały dwie luki w zabezpieczeniach pakietu Microsoft Office - CVE-2012-0158 oraz CVE-2010-3333. Gigant z Redmond luki te dawno załatał, ale nadal są one intensywnie wykorzystywane w atakach ukierunkowanych na różne cele.

Nazwy zainfekowanych załączników uwidaczniają wysiłki grupy NetTraveler związane z dostosowaniem ataków do profilu poszczególnych ofiar. Oto kilka przykładów:

- Army Cyber Security Policy 2013.doc

- Report - Asia Defense Spending Boom.doc

- Activity Details.doc

- His Holiness the Dalai Lama’s visit to Switzerland Day 3.doc

- BJP won’t dump Modi for Nitish NDA headed for split.doc

Kradzież i ekstrakcja danych

Analitykom z Kaspersky Lab udało się uzyskać dostęp do raportów z infekcji znajdujących się na kilku serwerach kontrolowanych przez grupę NetTraveler. Serwery te były wykorzystywane do instalowania dodatkowych szkodliwych programów na zainfekowanych komputerach i wyciągania z nich skradzionych wcześniej danych. Specjaliści szacują, że pozyskano w ten sposób ponad 22 GB informacji.

Dane wyciągane z zainfekowanych maszyn zawierały najczęściej spisy plików, ciągi znaków przechwycone podczas wprowadzania informacji z klawiatury, różne dokumenty (Word, Excel, PDF). NetTraveler Toolkit pozwalał ponadto na instalowanie złośliwych programów, które mogły być zdalnie konfigurowane do przechwytywania innych rodzajów wrażliwych danych, takich jak szczegóły dotyczące konfiguracji komputerów, aplikacji i plików zawierających rozmaite projekty.

Globalne statystyki infekcji

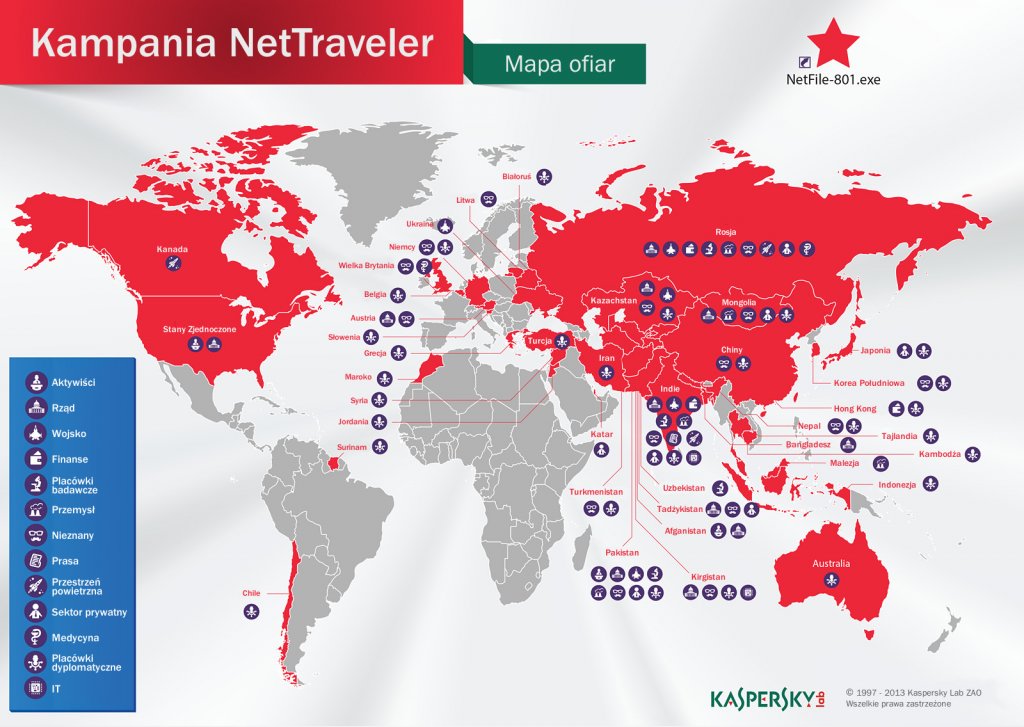

Podczas analizy danych pochodzących z serwerów kontrolowanych przez grupę NetTraveler wykryto ponad 350 ofiar z 40 krajów na całym świecie, takich jak: Stany Zjednoczone, Kanada, Wielka Brytania, Rosja, Chile, Maroko, Grecja, Belgia, Austria, Ukraina, Litwa, Białoruś, Australia, Hong Kong, Japonia, Chiny, Mongolia, Iran, Turcja, Indie, Pakistan, Korea Południowa, Tajlandia, Katar, Kazachstan oraz Jordan (klikając na mapę, można zobaczyć jej powiększoną wersję w nowym oknie).

Poza analizą danych uzyskanych z serwerów kontrolowanych przez przestępców, specjaliści z Kaspersky Lab skorzystali z chmury Kaspersky Security Network (KSN) do zidentyfikowania dodatkowych informacji związanych z infekcjami przeprowadzanymi w ramach omawianej kampanii szpiegowskiej. Pierwsza dziesiątka zaatakowanych krajów zidentyfikowanych przez KSN to: Mongolia, Rosja, Indie, Kazachstan, Kirgistan, Chiny, Tadżykistan, Korea Południowa, Hiszpania oraz Niemcy.

Bardziej szczegółowe informacje można znaleźć w serwisie SecureList.com (zob. „NetTraveler is Running!” - Red Star APT Attacks Compromise High-Profile Victims).

Czytaj także: Nowa luka 0-day we wszystkich wersjach Windowsa

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.