Zgodnie z wcześniejszymi zapowiedziami gigant z Redmond wydał w marcu trzy biuletyny bezpieczeństwa - jeden krytyczny i dwa ważne - łatając przy tym cztery luki w systemie Windows i pakiecie Microsoft Office. Nie ustrzegł się przy tym drobnej pomyłki.

BIULETYNY KRYTYCZNE

Biuletyn MS11-015

Jedyny z wydanych w tym miesiącu biuletynów krytycznych usuwa dwie luki - jedną w DirectShow, drugą w oprogramowaniu Windows Media Player i Windows Media Center. Poważniejsza z nich umożliwia zdalne wykonanie dowolnego kodu, gdy użytkownik otworzy specjalnie spreparowany plik Microsoft Digital Video Recording (.dvr-ms). W sieci dostępny jest już kod proof-of-concept demonstrujący wykorzystanie podatności. Zagrożeni są użytkownicy systemów: Windows XP, Windows Vista, Windows 7 oraz Windows Server 2008 R2.

BIULETYNY WAŻNE

Biuletyn MS11-016

Ten z kolei biuletyn eliminuje błąd w aplikacji Microsoft Groove 2007, która służy do koordynowania pracy zespołu nad projektami i wchodzi w skład pakietu Microsoft Office. Łatana luka pozwala na zdalne wykonanie kodu, jeśli użytkownik otworzy nieszkodliwy plik powiązany z podatnym programem znajdujący się w tym samym katalogu sieciowym, co odpowiednio spreparowana biblioteka .dll. W internecie udostępniono już kod proof-of-concept wykorzystujący tę podatność.

Biuletyn MS11-017

Ostatni z marcowych biuletynów likwiduje dziurę w oprogramowaniu klienta Podłączanie Pulpitu Zdalnego (Remote Desktop Connection) podobną do opisanej wyżej - aby atak się powiódł, użytkownik musi otworzyć plik .rdp zlokalizowany w tym samym katalogu sieciowym, co spreparowana przez atakującego biblioteka .dll. Napastnik uzyska wówczas takie same uprawnienia, jak zalogowany użytkownik. Problem dotyczy klienta Remote Desktop Connection 5.2, 6.0, 6.1 i 7.0 we wszystkich wspieranych przez Microsoft systemach z rodziny Windows.

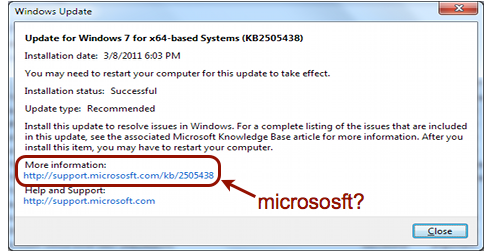

Specjaliści firmy Sophos zwracają uwagę na zabawną pomyłkę w jednym z powiadomień o dostępnej aktualizacji, wyświetlanym przez Windows Update:

Tym razem pomylił się sam producent patcha, warto jednak pamiętać, że cyberprzestępcy nieraz już próbowali podsunąć użytkownikom spreparowane pliki, wykorzystując do tego celu nazwy domen o brzmieniu podobnym do oryginalnych.

>> Czytaj także: Uwaga na fałszywe poprawki dla Windows XP

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.