Wyjaśnijmy to sobie od razu: istnieje kilka wektorów ataku na użytkowników e-bankowości, nie wszystkie mają związek z nowo odkrytym koniem trojańskim i nie można powiedzieć, że klienci banków innych niż mBank i PKO mogą spać spokojnie (choć w większości doniesień o zagrożeniach wymieniane są tylko te banki).

Zaufana Trzecia Strona opisała we wtorek (prawdopodobnie) testową wersję trojana Slave, która zaatakowała klientów mBanku i PKO. Mainstreamowe media podchwyciły temat, informując o „gigantycznej skali ataku”. Przyjrzyjmy się bliżej tej sytuacji.

Wykryty przez Hiszpanów szkodnik czyha na Polaków

Slave został zidentyfikowany w drugiej połowie marca przez hiszpańską firmę S21sec, redaktorzy Zaufanej Trzeciej Strony przeanalizowali kilka próbek i uzupełnili podawane przez nią informacje. Szkodnik rozprzestrzeniał się za pomocą e-maili o następującej (lub podobnej) treści:

Drodzy Panstwo, w nawiazaniu do rozmowy telefonicznej z piatku, tj. 20/02, przesylam fakture VAT do rozliczenia.

Haslo do faktury to: faktura

—

Andrzej Twardowski

Mlodszy pracownik administracyjnyKsiegi-Spolka Z.o.o.

ul. Rolanda 19

02-024 Warszawa

Otwarcie załączonego pliku o podwójnym rozszerzeniu (.doc.scr) mogło skutkować infekcją, jeśli potencjalna ofiara używała Windowsa. Zadaniem szkodnika było „wstrzykiwanie” złośliwego kodu do stron internetowych mBanu i PKO. Co ciekawe, po 1 kwietnia Slave przestał działać. To raczej rzadko stosowany mechanizm, sugerujący, że być może do sieci wydostała się wersja testowa - wyjaśnia Zaufana Trzecia Strona.

Nie tylko Slave

Na forum wnp.pl można znaleźć wątek poświęcony fałszywym fakturom. Posty z marca bez wątpienia dotyczą omawianego zagrożenia, te wcześniejsze - niekoniecznie. Wiadomości od nadawców podszywających się pod Krajowy Rejestr Długów, UPC i Play należy raczej łączyć z dwoma szkodnikami o polskich korzeniach, czyli Banatriksem i jego młodszym bratem VBKlipem. Szerzej opisałam je w artykule pt. Jak bronić się przed zagrożeniami podmieniającymi numery kont podczas robienia przelewu przez internet.

Celem kolejnych mutacji tych szkodników byli użytkownicy Allegro, a także klienci operatorów pocztowych (inPost, Poczta Polska) i telekomunikacyjnych (oprócz UPC i Play, także Orange, T-Mobile, Vectra, Netia). Zagrożenia te przedostawały się do systemu tak jak Slave, czyli za pomocą plików z podwójnym rozszerzeniem załączonych do oszukańczych e-maili. Ich podstawową funkcją była podmiana numerów kont bankowych w czasie wykonywania przelewu.

VBKlip dokonywał tego za pośrednictwem schowka, Banatrix nauczył się modyfikować wpisany numer „w locie”. Ostatnie znane wersje tego szkodnika potrafiły ukryć przed użytkownikiem wprowadzone zmiany. W przeglądarce ofiara widziała poprawny numer konta odbiorcy i jedynym ratunkiem przed utratą pieniędzy było dokładne sprawdzenie parametrów transakcji w wysłanym przez bank SMS-ie.

Dalsze działania Thomasa

W marcu CERT Polska odnotował kolejny atak z tej serii - ekspertom udało się ustalić, że rozpowszechniany dropper (czyli program do automatycznego pobierania innych szkodników) został stworzony na komputerze z kontem użytkownika o nazwie Thomas, podobnie jak w kilku wcześniej analizowanych przypadkach. Tym razem nadawca podszył się pod kancelarię prawniczą z Poznania, rozsyłając e-maile o temacie Przedsadowe Wezwanie do zaplaty z dnia 13-03-2015.

Załączone do wiadomości archiwum ZIP zawierało plik wykonywalny o rozszerzeniu .pif, które nie jest wyświetlane nawet po wyłączeniu ukrywania rozszerzeń plików - to rzadko stosowany, ale skuteczny sposób na oszukanie użytkownika, który mógł być przekonany, że otwiera zwykły PDF. Dropper zaczynał swoje działanie od próby połączenia się ze stroną z3s.pl (to alias wspominanej już w tym tekście Zaufanej Trzeciej Strony). Potem pobierał z sieci złośliwe oprogramowanie o nazwie Betabot, dostępne na czarnym rynku w cenie 120 dolarów.

Wygląda na to, że samodzielnie tworzone szkodniki przestały Thomasowi wystarczać. Betabot może pochwalić się większą liczbą funkcji niż VBKlip napisany przy użyciu .NET (istnieje jeszcze wersja w Visual Basicu, która przeistoczyła się potem w Banatriks, ale Thomas jest autorem tej, którą w poprzednim artykule nazwałam ciemnym zaułkiem ewolucji). Według ekspertów z CERT Polska również to zagrożenie może mieć na celu pieniądze użytkowników e-bankowości.

Jakby tego było mało...

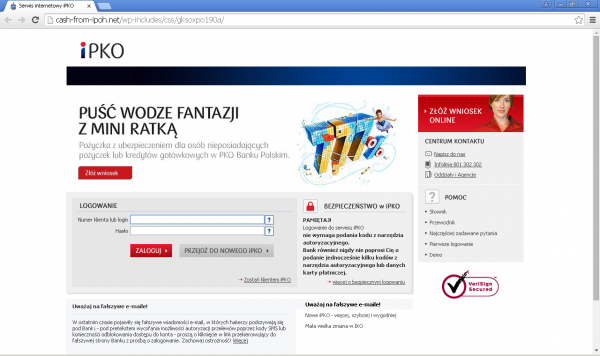

Warto też wspomnieć o notorycznie powtarzanych atakach phishingowych mających na celu wyłudzenie danych dostępu do kont bankowych i jednorazowych kodów potwierdzających transakcje. Ostatnio mieliśmy do czynienia z fałszywymi e-mailami kierowanymi zarówno do klientów PKO, jak i mBanku. Informowały one zazwyczaj o zablokowaniu konta i nakłaniały do zalogowania się w celu weryfikacji.

Oto treść wiadomości przechwyconej przez jednego z naszych redaktorów w ubiegły piątek:

Konto zablokowane.

Otrzymalismy wiele nieudanych prób logowania z konta online.

Dla bezpieczenstwa, mamy zablokowane konta.Aby przywróci dostepu on-line kliknij: Zaloguj si do iPKO i kontynuować do procesu weryfikacji.

Co ciekawe, nadawca posłużył się w tym przypadku linkiem skróconym przy użyciu serwisu Bitly. Statystyki kliknięć są jawne, można więc łatwo sprawdzić, że spamerowi udało się zwabić na podrobioną stronę - za pomocą tego konkretnego linku - 229 osób (załóżmy, że każda kliknęła tylko raz). Wszystkie wizyty na stronie miały miejsce 3 kwietnia, czyli w dzień rozesłania fałszywego e-maila, przypuszczalnie dlatego, że dostawca hostingu szybko podróbkę usunął. Jak wyglądała, można zobaczyć poniżej:

To nie pierwszy i na pewno nie ostatni przypadek użycia skróconego linku w phishingowych wiadomościach, dlatego warto wiedzieć o istnieniu serwisów, które pozwalają sprawdzić, co kryje się pod takimi odnośnikami. Ze względu na łatwość obsługi mogę polecić: LongURL, CheckShortURL oraz GetLinkInfo.

Po zebraniu tego wszystkiego do kupy faktycznie można dojść do wniosku, że mainstreamowe media miały rację, pisząc o „gigantycznej skali ataku”. Trzeba tylko pamiętać, że to nie jeden atak, tylko wiele naraz, uderzających w różne punkty i w różne banki.

Ciąg dalszy (z pewnością) nastąpi...

P.S. Zanim ktoś mi to wytknie w komentarzach - tak, ze względu na statystyki kliknięć w przeglądach wydarzeń dot. e-bezpieczeństwa też używam Bitly. To odgórne zarządzenie mające pomóc w ustaleniu, jakie treści interesują naszych Czytelników najbardziej.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.