Archiwum - Wrzesień 2009, Anna Wasilewska-Śpioch:

Mozilla po stronie Microsoftu w sporze z Google

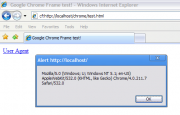

Nieoczekiwanie przedstawiciele Mozilli poparli twórców Internet Explorera, którym nie spodobała się idea "ulepszenia" tej przeglądarki przy pomocy wtyczki Google Chrome Frame. więcej30-09-2009, 23:09, Anna Wasilewska-Śpioch, BezpieczeństwoNowy darmowy antywirus od Microsoftu

Od wczoraj użytkownicy systemów Windows mogą korzystać z programu antywirusowego Microsoft Security Essentials. Jego największą zaletą jest prostota obsługi. Czy to wystarczy do zdobycia rynku? Wcześniejsze eksperymenty firmy w tym zakresie skończyły się fiaskiem. więcej30-09-2009, 17:42, Anna Wasilewska-Śpioch, BezpieczeństwoExploit na niezałataną lukę w Windows

Gigant z Redmond nie zdążył opublikować poprawki przed pojawieniem się w sieci exploita wykorzystującego odkrytą na początku września podatność. Tym razem pilnego załatania wymaga protokół SMB2 umożliwiający udostępnianie plików oraz drukarek. Nowo opublikowany exploit pozwala na zdalne wykonanie kodu w systemach Windows Vista i Windows Server 2008. więcej30-09-2009, 10:29, Anna Wasilewska-Śpioch, BezpieczeństwoPolski startup wśród zwycięzców SeedCampa

Codility.com - startup stworzony przez polskich programistów - znalazł się w grupie sześciu zwycięzców konkursu SeedCamp, którego finał odbył się w Londynie. Twórcy projektu otrzymają 50 tys. euro na jego rozwój, wezmą też udział w 3-miesięcznych warsztatach szkoleniowych. więcej28-09-2009, 13:22, Anna Wasilewska-Śpioch, WywiadWydawca CHIP-a wycofuje nakład ze sprzedaży

Burda Communications Sp. z o.o. podjęła decyzję o wycofaniu z dystrybucji numeru 10/2009 miesięcznika CHIP, na towarzyszącej mu płycie DVD znalazły się bowiem pirackie nagrania pobrane z sieci P2P. więcej25-09-2009, 12:01, Anna Wasilewska-Śpioch, PieniądzeMicrosoft: Używanie wtyczki Google obniży bezpieczeństwo systemu

Google, nie mogąc dłużej znieść opieszałości Microsoftu w zakresie implementacji nowych standardów sieciowych, opublikowało wtyczkę do Internet Explorera. Jej zainstalowanie skutkuje wyposażeniem przeglądarki w silnik WebKit używany w Chrome. Gigantowi z Redmond pomysł ten nie przypadł do gustu. więcej24-09-2009, 23:15, Anna Wasilewska-Śpioch, BezpieczeństwoHackowanie na żądanie

Witryny oferujące włamania na konta użytkowników Facebooka, MySpace oraz ICQ odkryli eksperci z PandaLabs. Koszt pozyskania danych dostępowych do cudzego profilu wynosi 50-100 dolarów, opłacić "usługę" można za pośrednictwem Western Union. więcej24-09-2009, 17:51, Anna Wasilewska-Śpioch, BezpieczeństwoCHIP i pirackie pliki na DVD - co grozi wydawcy

Na płycie DVD dołączonej do magazynu komputerowego CHIP (nr 10/2009) znalazły się pliki ściągnięte najprawdopodobniej z sieci P2P. Obok programów, w katalogu „Tabela_pamieci_flash”, nabywcy zauważyli m.in. utwory Kasi Nosowskiej i Stinga, a także polskie napisy do filmu „Slumdog Millionaire”. O tym, jakie konsekwencje prawne mogą wynikać z tego incydentu, poinformował redakcję Dziennika Internautów niezależny prawnik Rafał Cisek. Publikujemy też oficjalne stanowisko wydawcy w tej sprawie. więcej24-09-2009, 11:01, Anna Wasilewska-Śpioch, PieniądzeUwaga na fałszywe komunikaty bezpieczeństwa w Firefoksie

Witryny łudząco podobne do komunikatów bezpieczeństwa wyświetlanych przez przeglądarkę Firefox zarejestrowali eksperci z laboratorium G Data Software. Podstawowym celem takich stron jest zachęcenie ofiary do zainstalowania fałszywego oprogramowania antywirusowego (scareware). więcej23-09-2009, 20:29, Anna Wasilewska-Śpioch, BezpieczeństwoRanking zagrożeń czyhających na Polaków

Najbardziej zainfekowanym regionem Polski pozostaje województwo mazowieckie. W porównaniu z poprzednim miesiącem zwiększył się ruch szkodliwego oprogramowania w województwach pomorskim, zachodniopomorskim, łódzkim i śląskim - wynika z badań Kaspersky Lab. więcej22-09-2009, 11:35, Anna Wasilewska-Śpioch, Bezpieczeństwo

« strona główna - do góry ^

Stopka:

© 1998-2026 Dziennik Internautów Sp. z o.o.