Przeciętny użytkownik bankowości internetowej mógł słyszeć o koniu trojańskim noszącym majestatyczną nazwę ZeuS. W ciągu ośmiu lat od swego powstania szkodnik ten przeistoczył się w jedną z najpopularniejszych metod gromadzenia poufnych danych i tworzenia botnetów. Nie miał jednak szans na całkowite wyeliminowanie konkurencji.

Ponieważ konfiguracja kolejnych wersji szkodnika nie nastręczała problemów, ZeuS dołączył do grona najbardziej rozpowszechnionych i najlepiej sprzedających się zagrożeń dostępnych na czarnym rynku. Jako pierwszy doczekał się też edycji mobilnej, nazwanej ZitMo (skrót od ZeuS-in-the-Mobile). Współpracowała ona z klasycznym trojanem infekującym komputery i pozwoliła cyberprzestępcom pokonać ostatnią barierę procesu autoryzacji transakcji, jej podstawowym zadaniem była bowiem kradzież wysyłanych przez bank kodów jednorazowych. Eksperci od bezpieczeństwa zidentyfikowali różne modyfikacje ZitMo działające na takich platformach, jak Symbian, Windows Mobile, BlackBerry czy Android.

W 2011 roku doszło do wycieku kodu źródłowego ZeuSa, co zaowocowało powstaniem kolejnych jego wariantów, spośród których na wyróżnienie zasługuje ZeuS-P2P (inaczej Gameover), rozpowszechniany – jak można się domyślić – za pośrednictwem sieci P2P. Analitycy zagrożeń dopatrzyli się też wielu powiązań pomiędzy standardową wersją ZeuSa a botami SpyEye i Citadel.

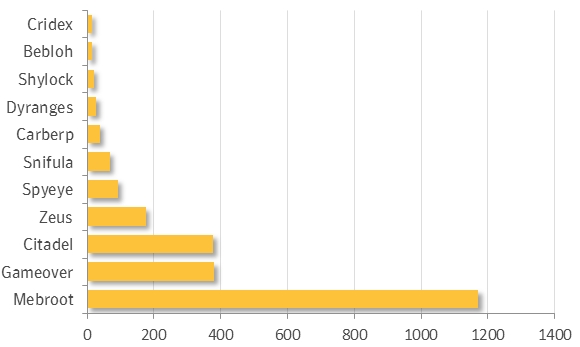

Raport na temat aktywności trojanów, wydany przez firmę Symantec w marcu br., pokazuje, że w roku 2014 na liście celów zapisanych w plikach konfiguracyjnych poszczególnych zagrożeń znalazły się aż 1994 domeny. Nikogo nie powinno chyba dziwić, że 95% z nich należało do podmiotów z sektora finansowego. Liczbę instytucji atakowanych przez trojany bankowe obrazuje widoczny poniżej wykres.

Obecny krajobraz zagrożeń może być już inny, w pierwszym kwartale 2015 roku eksperci odkryli bowiem kilka nowych kampanii wymierzonych przeciwko systemom bankowości internetowej i ich użytkownikom.

Carbanak – cyberkradzieże z wykorzystaniem ataków ukierunkowanych

Szacuje się, że twórcy szkodnika o nazwie Carbanak od 2013 roku zaatakowali około 100 banków i systemów e-płatności w 30 krajach, pozyskując co najmniej 300 mln dolarów. W atakach ucierpiały także instytucje finansowe z Polski. Stojący za nimi gang unikał infekowania użytkowników końcowych, skupiając się bezpośrednio na bankach.

W pierwszej kolejności cyberprzestępcy uzyskiwali dostęp do komputera jednego z pracowników, wykorzystując do tego celu ukierunkowane wiadomości phishingowe z trojanem w załączniku. To pozwalało im wniknąć do wewnętrznej sieci i zidentyfikować komputery administratorów, które były następnie poddawane monitoringowi wideo. Dzięki temu atakujący mogli zobaczyć i zarejestrować wszystko, co działo się na ekranach pracowników obsługujących systemy przelewu gotówki. Po zapoznaniu się z każdym szczegółem mogli bez wzbudzania podejrzeń przesyłać pieniądze na własne rachunki, a w przypadku międzynarodowych systemów płatności – do banków w Chinach i USA.

Inną metodą kradzieży było tzw. pompowanie salda kont. Przykładowo, gdy ktoś miał na koncie 1 tys. dolarów, przestępcy mogli zwiększyć tę kwotę do 10 tys. dolarów i przelać sobie 9 tys. dolarów, a posiadacz rachunku mógł się nawet nie zorientować, ponieważ pierwotny 1 tys. dolarów wciąż znajdował się na jego koncie. Znane są również przypadki przejmowania kontroli nad bankomatami i nakazywania im, by wypłaciły gotówkę w określonym terminie.

Każda kradzież pieniędzy z banku trwała średnio od dwóch do czterech miesięcy – od momentu zainfekowania pierwszego komputera w korporacyjnej sieci do pozyskania założonej kwoty. Atakujący nie musieli nawet włamywać się do serwisów atakowanych instytucji, bo wystarczyło, że po wniknięciu do sieci nauczyli się ukrywać swoje przekręty pod przykrywką legalnych działań. Niewykluczone, że w tym roku jeszcze usłyszymy o atakach z użyciem Carbanaka.

Ramnit – trojan bankowy z nadmiarem funkcji

Pod koniec lutego media informowały o wspólnych działania organów ścigania z wielu krajów, które miały na celu dezaktywowanie głównych serwerów kontrolno-zarządzających (C&C) botnetu Ramnit. Jak wynika z opublikowanego tydzień później raportu firmy Doctor Web, operacja nie powiodła się, a sieć składająca się z co najmniej 500 tys. zarażonych komputerów działa nadal i jest wykorzystywana w atakach finansowych.

Istnieje parę wariantów tego zagrożenia. Znany od czterech lat Win32.Rmnet.12 składa się z kilku modułów i posiada zdolność do samoreplikacji. Może wykonywać wydawane przez cyberprzestępców polecenia i osadzać złośliwe skrypty w załadowanych stronach internetowych, co teoretycznie pozwala na uzyskanie dostępu do informacji o kontach bankowych ofiar. Potrafi też wykradać ciasteczka i hasła zapisane w popularnych klientach FTP.

Późniejsza wersja, oznaczona jako Win32.Rmnet.16, podczas wyboru serwera C&C wykorzystuje podpis cyfrowy. Umie pobierać i uruchamiać dodatkowe pliki, dokonywać samoaktualizacji, a także wykonywać zrzuty ekranu i wysyłać je cyberprzestępcom. Jeden z modułów tego szkodnika może ponadto unieszkodliwiać główne procesy popularnych programów antywirusowych.

Obie wersje potrafią modyfikować główny sektor rozruchowy dysku i zapisywać pliki w formie zaszyfrowanej. Ogrom dostępnych funkcji umożliwia wykorzystanie botnetu na różne sposoby, choć najbardziej preferowane są oczywiście te, które pozwolą jego twórcom zarobić.

Simda – dystrybutor szkodliwych aplikacji za opłatą

Niebawem powinniśmy się dowiedzieć, czy organy ścigania poradziły sobie z dezaktywacją serwerów C&C używanych do sprawowania kontroli nad botnetem Simda. Operacja odbyła się na początku kwietnia, według wstępnych szacunków szkodnik zainfekował 770 tys. komputerów w ponad 190 państwach, także w Polsce.

Od strony technicznej Simda to botnet oparty na modelu pay-per-install, używany do rozprzestrzeniania szkodliwych aplikacji, przede wszystkim takich, które potrafią wykradać dane uwierzytelniające transakcje finansowe. Model pay-per-install pozwala przestępcom zarabiać pieniądze poprzez sprzedaż dostępu do zainfekowanych komputerów innym osobom, które mogą na nich instalować dodatkowe programy.

Sam bot był i pewnie nadal jest rozpowszechniany za pośrednictwem wielu zainfekowanych witryn, które przekierowują użytkowników do zestawów expoitów. Przestępcy zazwyczaj włamują się na legalne strony, by zaimplementować na nich szkodliwy kod, który ukradkiem ładuje zawartość ze strony zawierającej exploity i zaraża nieuaktualnione komputery internautów odwiedzających takie serwisy. Simda z biegiem lat był zresztą poddawany wielu udoskonaleniom pozwalającym wykorzystywać luki w zabezpieczeniach różnych programów.

Złośliwe oprogramowanie atakujące głównie Polaków

Na zakończenie warto wspomnieć o kilku zagrożeniach, które wzięły na celownik użytkowników polskich banków. W marcu hiszpańska firma S21sec odkryła konia trojańskiego, któremu nadała nazwę Slave. Szkodnik rozprzestrzeniał się za pomocą napisanych w języku polskim e-maili udających korespondencję od biur rachunkowych. Otwarcie załączonego pliku o podwójnym rozszerzeniu (.doc.scr) mogło skutkować infekcją, jeśli potencjalna ofiara używała systemu Windows.

Zadaniem szkodnika było „wstrzykiwanie” złośliwego kodu do stron internetowych mBanu i PKO. Wówczas jakiekolwiek wpisane na nich dane były przekazane w ręce cyberprzestępców. Co ciekawe, po 1 kwietnia Slave przestał działać. To raczej rzadko stosowany mechanizm, sugerujący, że być może do sieci wydostała się testowa wersja zagrożenia. Z doniesień naszych Czytelników wynika, że od tamtego czasu pojawiła się już kolejna.

Nieco dłuższą historię mają programy podmieniające numery kont podczas robienia przelewów przez internet, czyli VBKlip i Banatrix. Celem kolejnych mutacji tych szkodników byli użytkownicy Allegro, a także klienci operatorów pocztowych (inPost, Poczta Polska) i telekomunikacyjnych (UPC, Play, Orange, T-Mobile, Vectra, Netia). Zagrożenia te przedostawały się do systemu tak jak Slave, czyli za pomocą plików z podwójnym rozszerzeniem nazwy, załączonych do oszukańczych e-maili.

VBKlip dokonywał podmiany numerów kont za pośrednictwem schowka, Banatrix nauczył się modyfikować wpisany numer „w locie”. Ostatnie znane wersje tego szkodnika potrafiły ukryć przed użytkownikiem wprowadzone zmiany. W przeglądarce ofiara widziała poprawny numer konta odbiorcy, a jedynym ratunkiem przed utratą środków było dokładne sprawdzenie parametrów transakcji w wysłanym przez bank SMS-ie (znajdował się w nim numer, na które pieniądze miały być rzeczywiście przelane).

W marcu CERT Polska odnotował kolejny atak z tej serii – tym razem nadawca podszył się pod kancelarię prawniczą z Poznania, rozsyłając fałszywe wezwania do zapłaty. Załączone do wiadomości archiwum ZIP zawierało plik wykonywalny o rozszerzeniu .pif, które nie jest wyświetlane nawet po wyłączeniu w systemie ukrywania rozszerzeń znanych plików. To rzadko używany, ale skuteczny sposób na oszukanie użytkownika, który mógł być przekonany, że otwiera zwykły dokument PDF, a w rzeczywistości uruchamiał droppera, czyli program do automatycznego pobierania innych szkodników z sieci. Za jego pośrednictwem na komputer ofiary trafiał Betabot. Zagrożenie to może pochwalić się większą liczbą funkcji niż VBKlip i Banatrix, ale według ekspertów również ono miało na celu przede wszystkim pieniądze użytkowników e-bankowości.

Jak się przed tymi wszystkimi trojanami zabezpieczyć? Podstawowym działaniem jest ustawienie właściwego poziomu uprawnień użytkownika (lepiej zrezygnować z pracy na koncie administratora). Cokolwiek nie mówiliby sceptycy, korzystając z systemu Windows, warto też zapewnić sobie aktualną ochronę antywirusową i bezzwłoczne instalować dostępne poprawki bezpieczeństwa.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.