W efekcie włamania na serwery włoskiej firmy Hacking Team do sieci przedostało się kilka exploitów zero-day, czyli wykorzystujących nieznane wcześniej luki. Trzy spośród nich stanowiły zagrożenie dla użytkowników wtyczki Adobe Flash Player. Jej producent zdążył już udostępnić stosowne poprawki.

Hacking Team tworzy oprogramowanie szpiegowskie dostosowane do wymagań służb specjalnych różnych krajów i mimo kompromitacji, jaką bez wątpienia był wyciek z jej serwerów, ani myśli rezygnować ze swojej działalności. Jednym z klientów tej firmy okazało się Centralne Biuro Antykorupcyjne, polscy eksperci od bezpieczeństwa w pierwszej kolejności skupili się więc na rozpracowaniu tego wątku.

Warto jednak mieć na uwadze, że z serwerów Hacking Teamu wyciekło aż 400 GB danych, wśród których znaleziono też inne „ciekawostki”. Na szczególną uwagę zasługują exploity zero-day. Najprościej mówiąc, chodzi o złośliwe skrypty, które infekują podatne systemy (zazwyczaj z rodziny Windows) poprzez luki w popularnym oprogramowaniu, takim jak multimedialne wtyczki do przeglądarek, czytniki PDF czy edytory tekstu.

Określenie „zero-day” oznacza, że mamy do czynienia ze skryptem, który wykorzystuje luki niezałatane przez producenta, czasem zupełnie mu nieznane. Co istotne, exploitów mogą używać także osoby niemające żadnej wiedzy o mechanizmach ich działania - wystarczy, że zaopatrzą się na czarnym rynku w odpowiednio przygotowany zestaw, tzw. exploit kit.

Z serwerów Hacking Teamu w ręce cyberprzestępców

Tydzień temu dowiedzieliśmy się, że wśród danych skradzionych od Hacking Teamu znaleziono exploit wykorzystujący nieznaną dotąd lukę CVE-2015-5119 we wtyczce Adobe Flash Player. Twórcy zestawu Angler Exploit Kit od razu dodali ten skrypt do swoich zasobów. Podobnie zareagowali autorzy konkurencyjnych rozwiązań, takich jak Nuclear Pack, Magnitude czy Hanjuan. Adobe też nie zasypiał gruszek w popiele i 8 lipca udostępnił stosowną poprawkę, która aktualizowała wtyczkę do wersji 18.0.0.203.

Tych, którzy odetchnęli wtedy z ulgą, czekało spore rozczarowanie. Parę dni później wyszło na jaw, że wśród danych, które wyciekły z serwerów Hacking Teamu znajdowały się jeszcze dwa exploity wykorzystujące krytyczne luki zero-day we Flash Playerze (CVE-2015-5122 i CVE-2015-5123). Okazała się na nie podatna także świeżo udostępniona wersja wtyczki. Jedną z luk błyskawicznie dodano do różnych exploit packów i eksperci od bezpieczeństwa zaczęli wpadać w panikę.

Podstawowym zaleceniem - poniekąd słusznym - było wyłączenie Flash Playera we wszystkich przeglądarkach, przynajmniej do czasu, aż Adobe nie wyda aktualizacji. Do mniej radykalnych rozwiązań należało aktywowanie funkcji click-to-play (w Dzienniku Internautów można znaleźć poradnik, jak to zrobić krok po kroku). Mozilla zdecydowała się zresztą domyślnie zablokować obsługę Flasha w Firefoksie, co wywołało duże poruszenie wśród internautów.

Adobe przychodzi z odsieczą

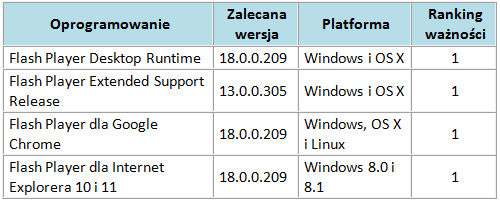

Wczoraj producent popularnej wtyczki opublikował trzy biuletyny zabezpieczeń. Najważniejszy z nich, oznaczony jako APSB15-18, łata obie dziury ujawnione przy okazji wycieku z firmy Hacking Team. Uzyskały one status krytyczny, pozwalają bowiem atakującemu przejąć kontrolę nad podatnym systemem. Poniżej zamieszczam ranking ważności udostępnionych poprawek:

Zgodnie z zaleceniami producenta aktualizacje oznaczone jedynką (a tu są tylko takie) należy zainstalować najszybciej, jak się da. Aby sprawdzić, z jakiej wersji Flash Playera korzystamy, warto odwiedzić jego stronę produktową. Wtyczkę można następnie zaktualizować na stronie Adobe Flash Player Distribution - wtedy producent nie podsunie nam żadnych potencjalnie niechcianych dodatków, takich jak np. McAfee Security Scan Plus.

Inny z wydanych wczoraj biuletynów (APSB15-17) usuwa dwa błędy w przestarzałym już Shockwave Playerze, aktualizując go do wersji 12.1.9.159. Szczerze tej wtyczki nie polecam, gdyż z uwagi na swoją konstrukcję i znaczne opóźnienia w łataniu bywa ona podatna na zdalne ataki, które w przypadku Flash Playera zostały dawno wyeliminowane. Na stronie Shockwave Player Help można sprawdzić, czy przypadkiem nie korzystamy z tej właśnie wtyczki. Jeśli okaże się, że tak, lepiej będzie ją usunąć.

Warto też wspomnieć o biuletynie APSB15-15, który likwiduje 46 luk w oprogramowaniu Adobe Acrobat i Adobe Reader. Część z nich pozwala na zdalne wykonanie złośliwego kodu, dlatego tej poprawki nie należy lekceważyć. Aktualizacji można łatwo dokonać, uruchamiając program i wybierając z menu u góry „Pomoc”, a potem „Sprawdź uaktualnienia...”.

Zobacz też inne aktualizacje wydane w tym tygodniu:

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.