Ataki cyberprzestępcze są coraz bardziej zorientowane na WWW - wynika z rankingu szkodliwych programów, które najczęściej atakowały użytkowników w czerwcu br. W najnowszym zestawieniu analitycy z Kaspersky Lab zastosowali inne niż dotychczas metody wyboru i analizy danych.

Skuteczność robaków z rodziny Kido wynika przede wszystkim z tego, że rozprzestrzeniają się one na wiele sposobów, łącznie z wykorzystaniem nośników wymiennych, takich jak pendrive'y. Z podobnej metody infekowania korzystają robaki z rodziny AutoRun (AutoRun.dui oraz AutoRun.rxx), które także dostały się do zestawienia.

Warto także odnotować pojawienie się na dwudziestym miejscu aplikacji adware Shopper.v. Jest to typowy program z tej kategorii - instaluje rozmaite paski narzędzi w przeglądarce internetowej oraz kliencie poczty i przy ich użyciu wyświetla banery reklamowe. Pozbycie się wspomnianych pasków narzędzi może stanowić nie lada kłopot dla początkujących użytkowników systemu Windows.

Kolejnym przykładem ataku drive-by download jest trojan LuckySploit.q, który uplasował się na trzecim miejscu drugiego rankingu, jest także obecny w pierwszym zestawieniu. Na początku szkodnik pobiera z zainfekowanego komputera informacje o konfiguracji przeglądarki internetowej. Następnie szyfruje dane przy użyciu publicznego klucza RSA i umieszcza je na stronie WWW przygotowanej przez cyberprzestępców. Dane są odszyfrowywane na serwerze z użyciem prywatnego klucza RSA, a do użytkownika trafia odpowiedni zestaw skryptów (w zależności od zainstalowanej przeglądarki). Skrypty te wykorzystują luki atakowanego komputera i ściągają z sieci szkodliwe programy.

Obecność w rankingu takich exploitów, jak Trojan-Clicker.SWF.Small.b, Exploit.JS.Pdfka.gu, Exploit.JS.Pdfka.lr czy Exploit.SWF.Agent.az, świadczy zarówno o popularności aplikacji Adobe Flash Player i Adobe Reader, jak też o dużej liczbie luk w tych programach. Dziury w produktach Microsoftu także są intensywnie wykorzystywane - na uwagę zasługuje zwłaszcza Trojan-Downloader.JS.Major.c, który przenika do systemu poprzez liczne błędy w zabezpieczeniach różnych wersji Windowsa oraz pakietu Microsoft Office.

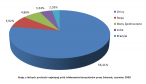

Z najnowszego kwartalnego raportu F-Secure dotyczącego bezpieczeństwa w internecie (Q2 2009) wynika, że 48,87% wykorzystywanych exploitów jest ukierunkowanych na oprogramowanie firmy Adobe. W ubiegłym roku najczęściej atakowanym formatem plików był DOC, teraz cyberprzestępcy preferują PDF. Skąd ta zmiana? Przede wszystkim stąd, że obecnie programy Adobe Acrobat / Adobe Reader mają więcej luk w zabezpieczeniach, niż aplikacje Microsoft Office - czytamy w podsumowaniu analityków z F-Secure.

Natomiast statystyki aplikacji F-Secure Health Check pokazują, że w maju jeden na trzy przeskanowane komputery był podatny na usterki w programie Adobe Reader, które zostały zgłoszone w lutym. Zanim użytkownicy zaktualizują zabezpieczenia swoich systemów, mija sporo czasu. Nowy, kwartalny cykl aktualizacji Adobe powinien zwrócić uwagę na ten problem.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.