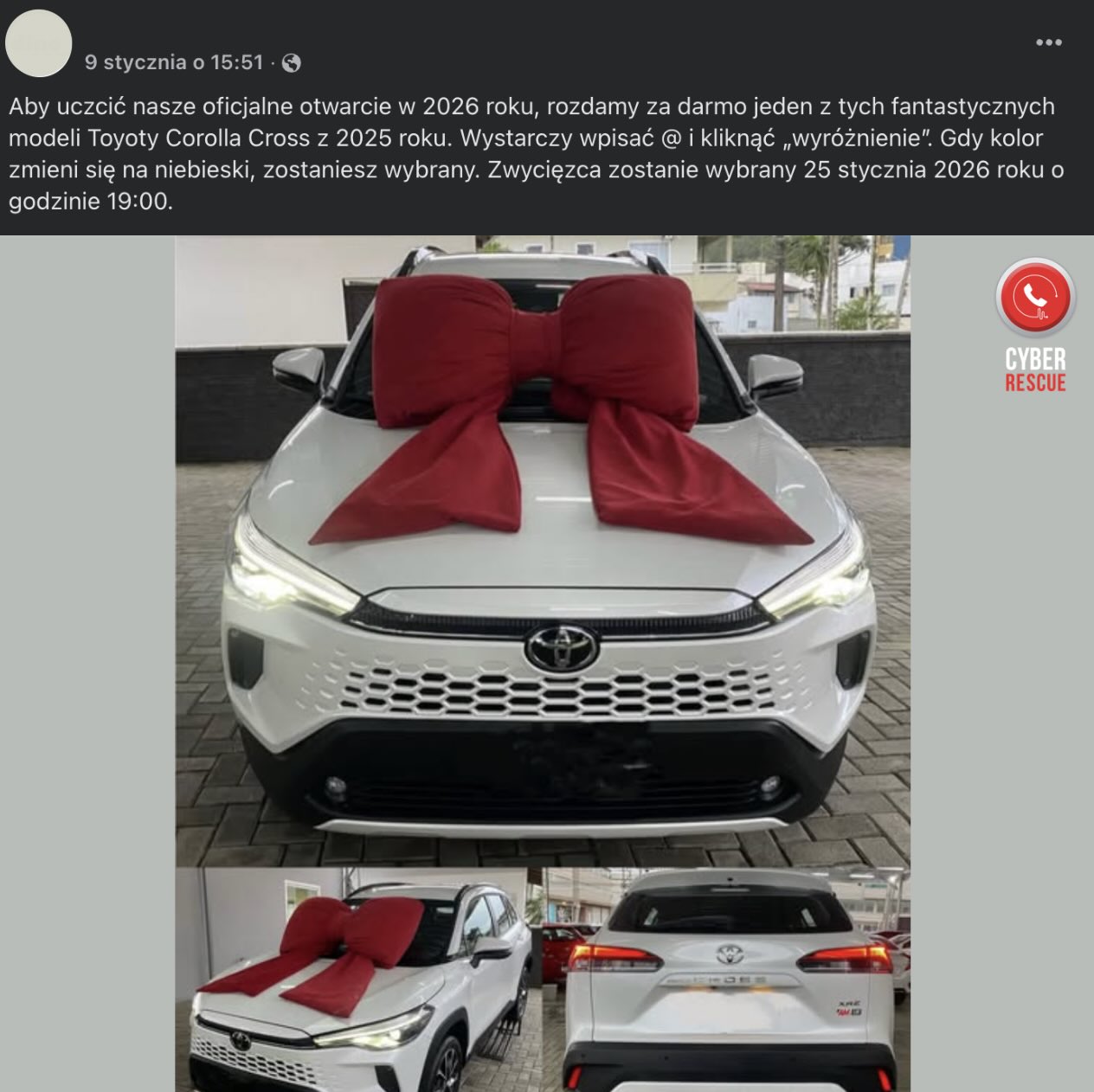

Cyberprzestępcy podszywają się pod sieć Dino i obiecują Toyotę Corollę za komentarz na Facebooku. Ofiara otrzymuje wiadomość na Messengerze z linkiem do fałszywej strony, gdzie podaje numer telefonu lub dane karty. Efekt? Płatna subskrypcja doliczana do rachunku lub cykliczne obciążenia konta.

W skrócie:

- Fałszywe profile obiecują Toyotę za komentarz i oznaczenie znajomych

- Link z Messengera prowadzi do strony wyłudzającej dane

- Podanie numeru aktywuje płatną subskrypcję SMS Premium

- Dane karty służą do cyklicznych obciążeń konta

Jak działa oszustwo z fałszywym konkursem Dino

Mechanizm jest prosty, ale skuteczny. Po zostawieniu komentarza pod postem użytkownik otrzymuje wiadomość na Messengerze od rzekomego organizatora.

- Link w wiadomości przekierowuje na fałszywą witrynę podszywającą się pod Dino, a następnie na kolejną stronę z prośbą o numer telefonu.

Wpisanie numeru uruchamia płatną subskrypcję SMS Premium doliczaną do rachunku telefonicznego.

- Użytkownik dowiaduje się o niej dopiero po otrzymaniu faktury z nieoczekiwanymi opłatami.

Według CERT Polska, oszustwa komputerowe typu phishing stanowią 94,7 proc. wszystkich zgłoszonych incydentów w 2024 roku - łącznie 40 120 przypadków.

Druga wersja oszustwa jest jeszcze bardziej niebezpieczna. "Zwycięzca" proszony jest o podanie danych teleadresowych oraz informacji z karty płatniczej - numeru, kodu CVV i daty ważności. Oficjalny powód? Wysyłka bonu podarunkowego lub potwierdzenie tożsamości.

- W praktyce dane służą do aktywacji subskrypcji, która cyklicznie obciąża konto.

Dlaczego ludzie dają się oszukać

Emocje, presja czasu i wykorzystanie wizerunku znanej marki robią swoje. Fałszywe profile powstają masowo, często mają niewielu obserwujących i intensywnie promują jeden "konkurs". To sygnały ostrzegawcze, których nie warto ignorować - komentuje Karolina Kmak, ekspert ds. cyberbezpieczeństwa z CyberRescue.

Skala zjawiska jest ogromna. Badania pokazują, że 90 proc. stron phishingowych powstaje z tych samych szablonów, co ułatwia ich identyfikację przez systemy bezpieczeństwa. Problem dotyczy nie tylko Polski - ma charakter globalny.

- CERT Polska zwraca uwagę, że skuteczna walka z oszustwami jest utrudniona z powodu niewystarczającej reakcji platform internetowych, w szczególności Meta (Facebook, Instagram).

Test przeprowadzony przez CERT Polska pokazał skalę problemu: od stycznia do listopada 2024 roku zgłoszono 122 złośliwe reklamy na Facebooku. Tylko dziesięć z nich zostało usuniętych - w przypadku 106 reklam (86,8 proc.) zgłoszenie nie zakończyło się usunięciem.

Co zrobić gdy padniesz ofiarą oszustwa

Jeśli podałeś dane karty płatniczej:

- Natychmiast skontaktuj się z bankiem i zastrzeż kartę

- Sprawdź wyciąg z konta pod kątem nieautoryzowanych płatności

- Złóż reklamację w banku - procedura chargeback pozwala odzyskać środki

- Zgłoś incydent na incydent.cert.pl lub wyślij e-mail na cert@cert.pl

Jeśli aktywowano subskrypcję SMS Premium:

- Skontaktuj się ze stroną, która uruchomiła subskrypcję w celu jej wyłączenia

- Poinformuj operatora o sytuacji i poproś o dezaktywację SMS-ów Premium

- Zablokuj usługi Premium w ustawieniach konta u operatora

- Więcej o metodach oszustów przeczytasz w artykule: Oszuści podszywają się pod mBank - 40 tys. przypadków phishingu w Polsce.

Warto zapamiętać

- Duże sieci handlowe nie rozdają samochodów za komentarz pod postem

- Prawdziwe konkursy mają regulaminy, oficjalne strony i jasno opisane zasady

- Jeśli "nagroda" wymaga podania danych karty - to pułapka, nie promocja

- Zgłaszaj podejrzane strony do CERT Polska

Źródło: CyberRescue, CERT Polska, gov.pl

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.