Wnioski płynące z najnowszego raportu rządowych ekspertów ds. bezpieczeństwa nie napawają optymizmem.

W ubiegłym tygodniu Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL (nie mylić z CERT Polska działającym przy NASK) opublikował „Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2012 roku”. Merytorycznie całkiem ciekawy, ale z fatalnie przygotowanymi wykresami - trzy wykorzystałam do zilustrowania tego tekstu, więc sami możecie się o tym przekonać.

Rządowe strony internetowe nadal źle zabezpieczone

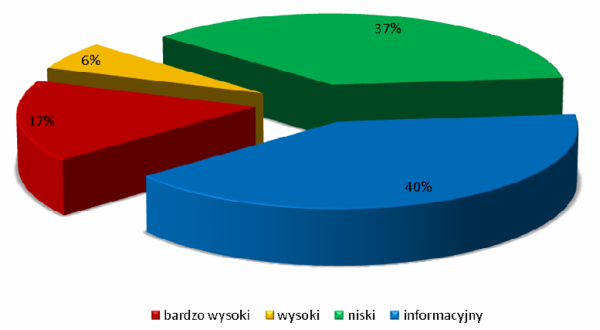

Na szczególną uwagę zasługują wyniki testów bezpieczeństwa witryn internetowych administracji publicznej. W ubiegłym roku CERT.GOV.PL przebadał 67 stron należących do 33 instytucji państwowych. 28% z nich zawierało przynajmniej jedną podatność, którą należało uznać za krytyczną dla bezpieczeństwa serwera i publikowanych treści. Poniższy wykres pokazuje procentowy rozkład wykrytych błędów według poziomu zagrożenia:

Wśród podatności o wysokim lub bardzo wysokim poziomie zagrożenia przeważały błędy typu SQL injection / blind SQL oraz cross-site scripting (XSS). Istotnym problemem było też wykorzystywanie na serwerach produkcyjnych nieaktualnych wersji oprogramowania.

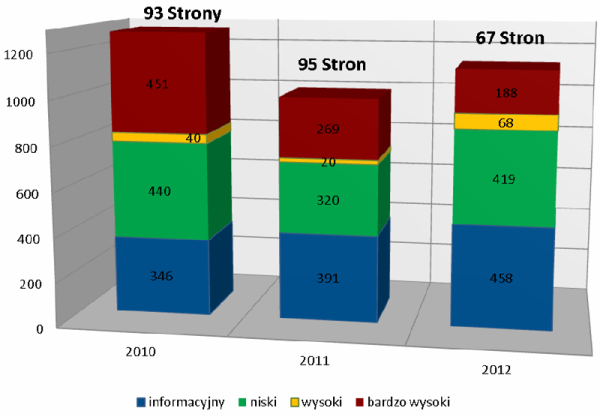

Autorzy raportu zwracają uwagę na duże różnice w jakości stosowanych zabezpieczeń, które mogą - ich zdaniem - świadczyć o ograniczeniach finansowych podmiotów użytkujących dane systemy, jak również o niedoskonałościach kompetencyjnych i organizacyjnych w jednostkach administracji publicznej. Poniżej można zobaczyć liczbowy rozkład podatności przeskanowanych witryn z podziałem na istotność błędów w porównaniu z poprzednimi latami:

W 2012 roku przeprowadzono też badania ankietowe wśród administratorów zarządzających stronami instytucji państwowych. Okazało się, że większość z nich nie spełnia zaleceń CERT.GOV.PL. Mało tego, jak czytamy w raporcie: W niektórych przypadkach jednostki same nie dysponują wiedzą, jakiego typu witryny są przez nie prowadzone. Niestety nawet docelowo - po planowanej rozbudowie witryn przez wszystkie jednostki administracji - ponad połowa wciąż nie będzie spełniała czterech lub więcej zaleceń w zakresie bezpieczeństwa.

Pracownicy złapani w sieć

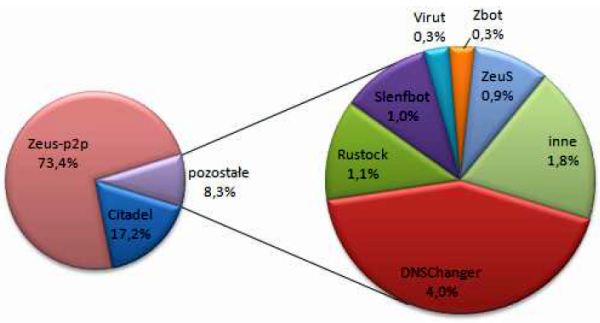

W omawianym okresie CERT.GOV.PL zarejestrował także 3837 incydentów polegających na połączeniach z infrastruktury teleinformatycznej instytucji państwowych do sieci botnet. Na komputerach pracowników administracji publicznej wykryto m.in. takie zagrożenia, jak ZeuS, Citadel, DNSChanger, Rustock czy Slenfbot. Twórcy raportu twierdzą jednak, że skala tego typu zagrożeń jest stosunkowo niska. Poniżej można zobaczyć zestawienie procentowe zidentyfikowanych incydentów:

W raporcie nie zapomniano uwzględnić ataków DDoS na strony rządowe, zorganizowanych w ramach akcji protestacyjnej przeciwko podpisaniu przez Polskę porozumienia ACTA. Pokazano też zrzuty ekranów niektórych witryn podmienionych w 2012 roku. Przykładowo w drugim kwartale doszło do wielu tego typu incydentów w ramach operacji #FuckGovFriday. Haktywiści nie musieli się za bardzo wysilać - według CERT.GOV.PL podmianom sprzyjało użytkowanie na serwerach nieaktualnych wersji oprogramowania i stosowanie domyślnych konfiguracji serwerów WWW.

Z pełnym raportem można zapoznać się na stronie CERT.GOV.PL albo poniżej.

Raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2012 roku by di24pl

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.