Odpowiedź nasuwa się sama: trzeba odesłać do lamusa przestarzałą, wadliwą technologię. Już teraz większość szyfrowanych połączeń odbywa się z użyciem protokołu TLS, który jest następcą SSL. W przypadku problemów z wynegocjowaniem sesji TLS niektóre przeglądarki i serwery wracają jednak do SSL, narażąjąc użytkowników na atak POODLE.

Szczegółowe informacje o nowo odkrytym ataku przedstawili w ubiegły wtorek, 14 października eksperci Google Security Teamu: Bodo Möller, Thai Duong i nasz rodak Krzysztof Kotowicz. Atak, któremu nadano nazwę Padding Oracle On Downgraded Legacy Encryption, w skrócie POODLE, jest porównywany do znanej od trzech lat metody kradzieży ciasteczek o kryptonimie BEAST (czyli Browser Exploit Against SSL/TLS).

Na czym polega problem

Badacze znaleźli podatność w algorytmie szyfrowania CBC (ang. cipher‑block chaining), który jest wykorzystywany w protokole SSL 3.0 - wszystko zaczyna się więc od zmuszenia ofiary do nawiązania połączenia (np. ze stroną banku) po starszej wersji protokołu, nawet jeśli byłaby możliwość skorzystania z TLS. Atakujący mogą w tym celu użyć odpowiednio spreparowanego skryptu, napisanego w JavaScripcie.

Mając kontrolę nad wykonywanymi połączeniami, można bajt po bajcie odszyfrować zawartość ciasteczka, co w efekcie pozwoli dostać się na konto bankowe ofiary. Konieczne będzie, co prawda, wykonanie kilkuset połączeń z jednym ciasteczkiem, nie sądzę jednak, by atakujący mocno się tym przejęli. Więcej szczegółów technicznych zawiera np. analiza historyczna, którą przygotował Daniel Fox Franke.

Jak piszą na swoim blogu eksperci CERT-u, spośród opracowanych ostatnio metod ataku POODLE jest stosunkowo najmniej groźny, ale najtrudniej będzie się go pozbyć, gdyż wymaga to przekonfigurowania większości instalacji bibliotek szyfrujących używanych przez serwery i przeglądarki (zob. Drupageddon, Pudel i Czerw Pustyni).

Jak obronić się przed „pudlem”?

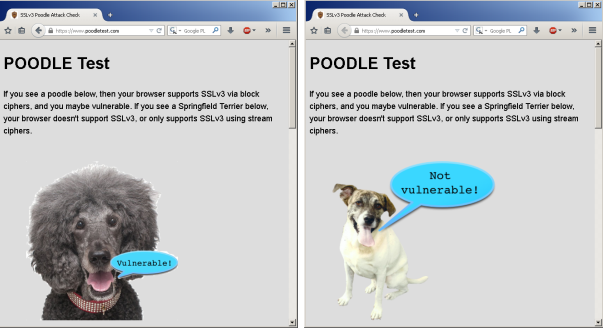

Podatność na atak używanej przez siebie przeglądarki można sprawdzić, odwiedzając stronę poodletest.com. W chwili pisania tego tekstu korzystałam z najnowszej wersji Firefoksa, czyli 33.0 - efekt pierwszej wizyty na wskazanej stronie pokazuje zrzut ekranu po lewej. Nie jest dobrze. Wystarczy jednak w pasku adresu wpisać about:config, znaleźć opcję security.tls.version.min i zmienić jej wartość na 1, by przeglądarka przestała być podatna na atak, co widać na zrzucie ekranu po prawej.

W przypadku Chrome pierwszym zaleceniem było uruchamianie programu z parametrem --ssl-version-min=tls1. Google szybciej jednak odrobił zadanie domowe niż Mozilla i teraz wystarczy zaktualizować przeglądarkę do najnowszej wersji. Żadnych powodów do obaw nie mają też użytkownicy ostatniej Opery, sprawdzone.

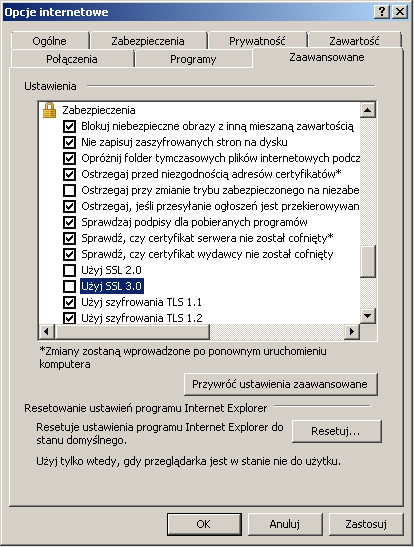

Jeżeli ktoś musi (np. w pracy) używać Internet Explorera, to może zabezpieczyć się przed atakiem, wybierając w menu przeglądarki Opcje internetowe i przechodząc do zakładki Zaawansowane - należy usunąć zaznaczenie przy opcji Użyj SSL 3.0 i potwierdzić swój wybór, klikając OK (zob. zrzut ekranu poniżej).

Natomiast użytkownikom Safari polecam zainstalowanie poprawek wydanych przez Apple dla systemów OS X Mavericks i Mountain Lion. W świeżo udostępnionym Yosemite również wyeliminowano możliwość ataku.

Wyłączanie obsługi SSL w serwerach usług

Podatność określonej strony internetowej na atak POODLE można sprawdzić, używając polecenia openssl s_client -ssl3 -connect [IPserwera]:443. Jeszcze prostszym sposobem jest skorzystanie z narzędzia opracowanego przez Tinfoil Security. Powstała już zresztą lista witryn, które w ogóle nie pozwalają na korzystanie z TLS (znajduje się na niej m.in. serwis Citibanku).

Jeśli chcesz zabezpieczyć swój serwer przed możliwością ataku, wyłącz obsługę SSL, modyfikując plik konfiguracyjny:

- w przypadku serwera NginX służy do tego polecenie

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; - w przypadku serwera Apache należy skorzystać z polecenia

SSLProtocol +TLSv1 +TLSv1.1 +TLSv1.2

Więcej informacji na temat zabezpieczenia usług serwerowych przed downgrade'owaniem połączenia do SSL można znaleźć na stronie zmap.io.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*