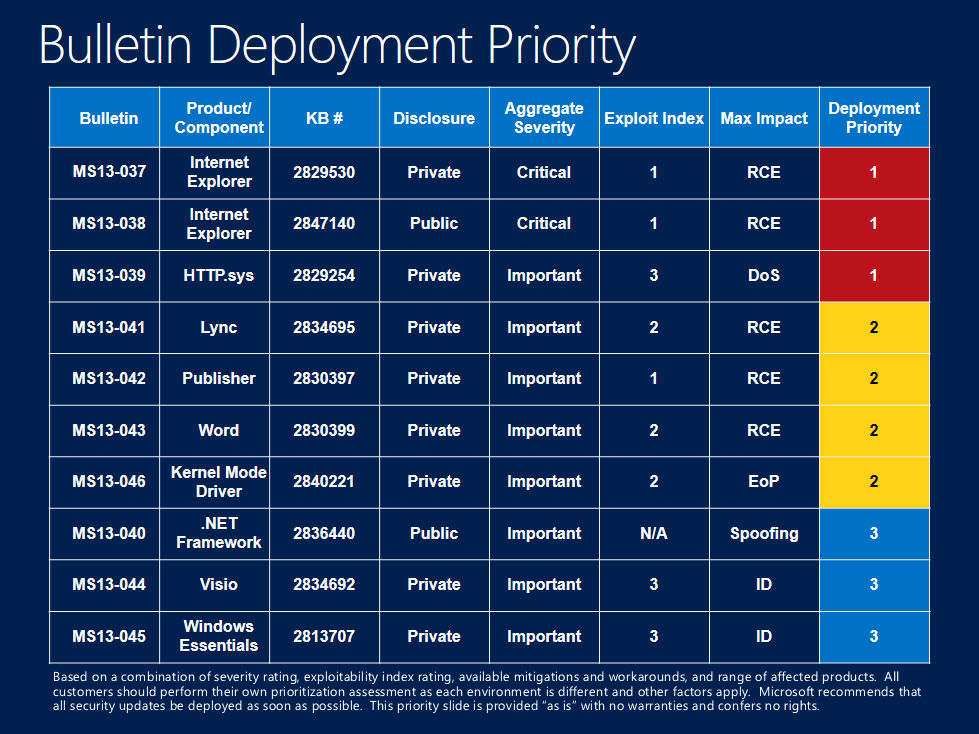

Jak można było przypuszczać, Microsoft przygotował w tym miesiącu łatkę na dziurę użytą do zaatakowania pracowników przemysłu jądrowego. W końcu usunął też luki ujawnione podczas tegorocznego konkursu Pwn2Own. Z punktu widzenia przedsiębiorców ważne jest załatanie luk pozwalających na zwiększenie przywilejów.

Biuletyny krytyczne

Biuletyn MS13-037

Pierwszy z opublikowanych w maju biuletynów krytycznych jest zbiorczą aktualizacją dla Internet Explorera, która usuwa jedenaście luk, w tym dwie użyte przez specjalistów z VUPEN Security do skompromitowania IE10 podczas zawodów Pwn2Own. Najpoważniejsze z usuwanych dziur pozwalają na zdalne wykonywanie kodu, gdy użytkownik odwiedzi specjalnie spreparowaną stronę - atakujący może wówczas uzyskać takie same uprawnienia jak aktualnie zalogowany użytkownik. Błędy występują we wszystkich wersjach IE. Aktualizację należy zainstalować, nawet jeżeli na co dzień nie używamy przeglądarki Microsoftu, zdarza się bowiem, że inne - potrzebne nam - oprogramowanie wykorzystuje komponenty Internet Explorera.

Biuletyn MS13-038

Kolejny biuletyn dotyczy luki w Internet Explorerze, o której obszernie pisaliśmy tydzień temu - zob. Microsoft tymczasowo łata lukę 0-day użytą do zaatakowania pracowników przemysłu jądrowego. Wbrew wcześniejszym zapewnieniom, że podatność występuje tylko w IE8, producent przygotował poprawkę również dla IE9. Usuwana luka została użyta w kampanii ukierunkowanych ataków, przeprowadzonej przez grupę DeepPanda z wykorzystaniem zhakowanej strony Departamentu Pracy Stanów Zjednoczonych - komputery ofiar zostały wówczas zainfekowane oprogramowaniem Poison Ivy.

Biuletyny ważne

Biuletyn MS13-039

Następny z majowych biuletynów dostarcza poprawkę, która łata lukę w komponencie HTTP.sys w systemach Windows 8, Windows RT i Windows 2012. Umożliwia ona przeprowadzenie ataku typu odmowa usługi (ang. Denial of Service, DoS), jeśli osoba atakująca wyśle specjalnie spreparowany pakiet HTTP do serwera Windows. Wykorzystanie tego błędu wydaje się bardzo trudne, dlatego usuwająca go poprawka została oznaczona jako „ważna”.

Biuletyn MS13-040

Ten z kolei biuletyn dotyczy dwóch podatności występujących w środowisku uruchomieniowym .NET Framework - podatne wersje to 2.0, 3.5, 3.5.1, 4 oraz 4.5. Poważniejsza z usuwanych luk umożliwia fałszowanie pakietów danych (spoofing), jeśli .NET otrzyma specjalnie spreparowany plik XML. Osoba atakująca, której uda się wykorzystać tę lukę, uzyska możliwość modyfikowania zawartość pliku XML bez unieważnienia jego podpisu.

Biuletyn MS13-041

Microsoft postarał się w tym miesiącu załatać także błąd w różnych wersjach oprogramowania Lync 2010 i Lync Server 2013, tę samą poprawkę powinni zainstalować użytkownicy aplikacji Microsoft Communicator 2007 R2. Usuwana luka pozwala na zdalne wykonanie kodu, jeśli użytkownik wyświetli w podatnym programie specjalnie spreparowane treści.

Biuletyn MS13-042

Kolejny biuletyn usuwa jedenaście luk w zabezpieczeniach pakietu Microsoft Office, a konkretnie w programie Publisher 2003, 2007 i 2010. Każdy z usuwanych błędów umożliwia zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik programu Publisher. Atakujący może wówczas uzyskać takie same uprawnienia jak aktualnie zalogowany użytkownik.

Biuletyn MS13-043

Również ten biuletyn dotyczy pakietu Microsoft Office - zainteresować się nim powinni użytkownicy programów Word 2003 i Word Viever. Poprawka usuwa możliwość zdalnego wykonywania kodu, jeśli użytkownik otworzy w podatnym programie specjalnie spreparowany plik lub wiadomość e-mail.

Biuletyn MS13-044

Następny biuletyn usuwa lukę w zabezpieczeniach programu Microsoft Visio - podatne wersje to 2003, 2007 i 2010. Likwidowany błąd pozwala na ujawnienie informacji, jeśli użytkownik otworzy specjalnie spreparowany plik programu Visio. Jak podkreślają eksperci, podatność ta może zostać użyta do dalszego kompromitowania atakowanego systemu.

Biuletyn MS13-045

Kolejny biuletyn likwiduje dziurę w programie Windows Essentials 2011 i 2012. Usuwana podatność pozwala na ujawnienie informacji, jeśli użytkownik otworzy Windows Writer za pomocą specjalnie spreparowanego adresu URL.

Biuletyn MS13-046

Ostatni z majowych biuletynów usuwa trzy luki w sterownikach trybu jądra, które umożliwiają podniesienie uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację (aby to zrobić, musi dysponować prawidłowymi poświadczeniami logowania oraz być w stanie zalogować się lokalnie). Aktualizację powinni zainstalować użytkownicy wszystkich wersji Windowsa.

Czytaj także: Internet Explorer 10 lepiej niż konkurencja blokuje szkodliwe treści

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.