"Nowy wspaniały świat" i mnogość możliwości, jakie dziś daje internet, ma niestety także swoje ciemne strony. Do tej pory głównym źródłem zagrożeń były e-maile, załączniki i linki, które mogły prowadzić do niebezpiecznych witryn. Wymienione zagrożenia wciąż pozostały aktualne i mogą być zarówno źródłem infekcji, jak i kradzieży danych. Obecnie cyberprzestępcy coraz częściej wykorzystują do ataku popularne strony internetowe, stosując technikę określaną jako drive-by download. W tym wypadku zagrożenie występuje już w momencie samej nawigacji po witrynie.

Niepokojący jest także rozwój szkodliwego oprogramowania: w 2009 roku stworzono 2,8 miliona nowych szczepionek na złośliwy kod, co w stosunku do poprzedniego roku jest wzrostem o 71 proc. (źródło: raport firmy Symantec dotyczący bezpieczeństwa w internecie z kwietnia 2010 roku).

Aby nie wpaść w pułapkę zastawioną w sieci, zapraszamy do zapoznania się z krótkim przeglądem najpowszechniejszych trendów i niebezpieczeństw w internecie w 2010 roku.

Czy wiedzieli Państwo wcześniej

… że wymiana danych jest obecnie głównym celem zainteresowania hakerów?

Najnowszy trend to renesans niemal już zapomnianej metody stosowanej przez cyberprzestępców. W przeszłości wymiana danych poprzez dyskietki była niebezpieczna – dziś wymiana danych za pomocą pamięci USB, serwisów wymiany plików, ale także za pomocą komunikatorów internetowych powinna być traktowana z równie dużą ostrożnością.

... że niemal każda strona internetowa może być niebezpieczna?

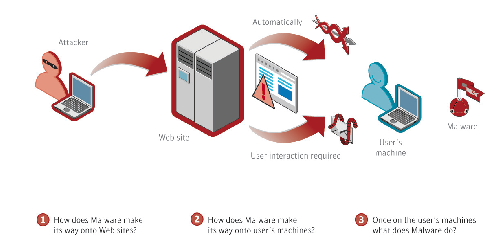

Niemal każda strona internetowa może zostać poddana manipulacji. Interesujące dla internetowych przestępców są przede wszystkim znane strony internetowe, uchodzące za pewne i bezpieczne. Atak tego typu polega na tym, że odpowiednio spreparowana strona wykorzystuje luki w przeglądarkach internetowych użytkowników. Jest to szczególnie niebezpieczne, ponieważ infekcja może nastąpić bez interakcji ze strony odwiedzającego - jego komputer zostaje „zarażony” szkodliwym kodem podczas przeglądania witryny.

Rysunek: anatomia ataków internetowych

... że oszuści prowadzą w internecie profesjonalny handel skradzionymi danymi?

Cyberprzestępcy w 2009 roku aż 89 procent swoich ataków wykorzystali do kradzieży poufnych danych prywatnych osób. Skradzione informacje były następnie przedmiotem handlu w internecie. W 2009 r. informacje o kartach kredytowych z 19 proc. udziałem w rynku znalazły się na pierwszym miejscu, a dane dotyczące kont bankowych – na drugim miejscu na liście informacji oferowanych na czarnym rynku. Przykładowa cena jednej – wykradzionej - karty kredytowej oscylowała w granicach od 85 centów do 30 dolarów. Łącznie oszuści na czarnorynkowych forach dyskusyjnych handlowali danymi o wartości kilkuset milionów dolarów.

... że każdy użytkownik internetu nieświadomie może działać jako „wspólnik” cyberprzestępców?

Cyberprzestępcy potajemnie wprowadzają do pamięci komputera programy, za pośrednictwem których mogą nim zdalnie sterować (tzw. programy-boty, co jest skrótem od słowa „robot”). Za pomocą przechwyconych komputerów tworzą wielkie sieci – tzw. sieci botów. Dzieje się to bez wiedzy i zgody użytkowników. Dziennie na świecie jest aktywnych ponad 46 tysięcy zainfekowanych botami i zdalnie sterowanych komputerów. Przechwycone komputery są wykorzystywane do nielegalnej działalności - ataków phishingowych lub spamowych.

… że wszędzie są luki w zabezpieczeniach?

W 2009 roku firma Symantec zidentyfikowała łącznie 4500 luk bezpieczeństwa w popularnych przeglądarkach internetowych. Nie ma przy tym żadnego znaczenia, jak bardzo popularny jest producent przeglądarki czy aplikacji – w ostatnim roku niemal wszyscy producenci oprogramowania znaleźli się na celowniku cyberprzestępców. Tym samym skorzystanie z usług alternatywnych dostawców nie gwarantuje automatycznie większej ochrony.

Firma Symantec jest patronem działu Bezpieczeństwo Dziennika Internautów

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.