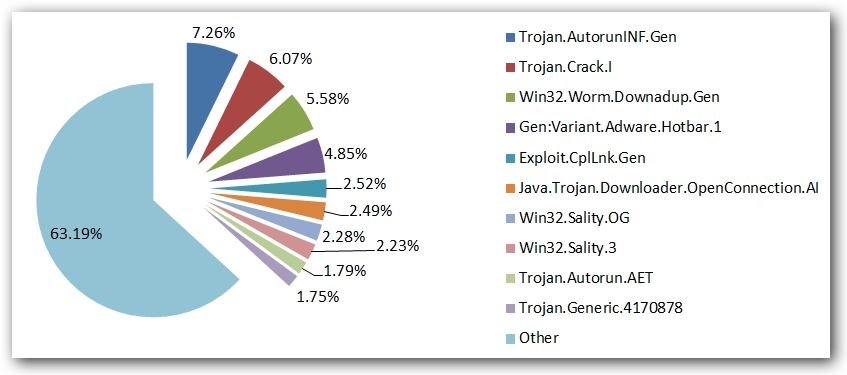

Krajobraz zagrożeń czyhających na użytkowników w minionym kwartale zaskakuje swoją różnorodnością. W zestawieniu firmy BitDefender prym wiodą trojany wykorzystujące funkcję automatycznego uruchamiania nośników USB. W pierwszej dziesiątce nie zabrakło jednak szkodników wspomagających piracką działalność, podszywających się pod antywirusy czy wyświetlających dokuczliwe reklamy.

Na pierwszym miejscu zestawienia przygotowanego przez specjalistów firmy BitDefender uplasował się trojan AutorunINF.Genthat, który wywołał 7,26% wszystkich wykrytych infekcji. Kolejny raz przenośne urządzenia okazały się piętą achillesową użytkowników systemu Windows. Tym, którzy nie zainstalowali jeszcze aktualizacji blokującej funkcję Autorun, radzimy szybko się w nią zaopatrzyć.

Złośliwe oprogramowanie: styczeń - marzec 2011

Trojan.Crack.I, osiągając poziom 6,07%, zajął drugie miejsce po zaledwie kilku miesiącach od swego pojawienia się w sieci. Szkodnik ten generuje nielegalne klucze rejestracyjne w celu obejścia komercyjnych zabezpieczeń oprogramowania shareware.

Robak Win32.Worm.Downadup.Gen znalazł się na trzecim miejscu z udziałem 5,58% w ogólnej liczbie infekcji zarejestrowanych w pierwszym kwartale br. Plan działania tego zagrożenia jest dobrze znany: pobiera ono na zarażony komputer fałszywe antywirusy, nie pozwalając użytkownikowi na zaktualizowanie Windowsa oraz połączenie się ze stronami producentów autentycznych rozwiązań zabezpieczających.

>> Czytaj także: Socjotechnika, luki i Android, czyli zagrożenia w marcu 2011

Gen:Variant.Adware.Hotbar.1 zanotował 4,85% ogólnej liczby malware’u, co uplasowało go na czwartym miejscu. Szkodnik ten powoduje m.in. wyświetlanie na ekranie dokuczliwych okien typu pop-up. Potrafi też wpływać na działanie przeglądarek internetowych (browser hijack), co objawia się tym, że większość wyników wyszukiwania kieruje użytkowników na strony reklamowe, przynosząc w ten sposób zyski napastnikom. Innym zadaniem adware jest zbieranie danych dotyczących przeglądanych stron w celu wyświetlania ukierunkowanych reklam i sugestii zakupowych.

Piąte miejsce w zestawieniu zajął Exploit.CplLnk.Gen – intruz specyficzny dla plików skrótów (.lnk), który wykorzystuje podatność systemów Windows w celu wykonania zewnętrznego kodu. Jest to jeden z czterech exploitów zero-day, które były intensywnie wykorzystywane przez robaka Stuxnet do pokonywania lokalnych zabezpieczeń.

>> Czytaj także: Izrael testował Stuxneta przed atakiem na Iran

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.