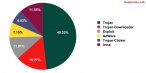

W drugim kwartale 2010 roku oprogramowanie Kaspersky Lab zablokowało ponad 540 milionów prób zainfekowania komputerów na całym świecie. Do najczęściej atakowanych państw należały Chiny (17,09% wszystkich ataków), Rosja (11,36%), Indie (9,30%), Stany Zjednoczone (5,96%) oraz Wietnam (5,44%).

- Włączyłem automatyczne aktualizacje.

- Aktualizuję system ręcznie.

- W ogóle nie aktualizuję systemu.

Aby uzyskać korzyści finansowe, cyberprzestępcy wykorzystywali wszystkie możliwe wektory i techniki ataków, zarówno stare, jak i nowe, łącznie ze różnymi rodzajami oszustw.

Jedną z tradycyjnych metod często stosowanych przez cyberprzestępców jest wykorzystywanie luk w zabezpieczeniach. Poprzez luki cyberprzestępcy infekują maszyny przy użyciu specjalnie stworzonego kodu – exploitów – co automatyzuje pracę cyberprzestępców. W badanym okresie wykryto osiem i pół miliona exploitów, z których najpopularniejsze to exploity wykorzystujące luki w programie Adobe Reader.

W sumie w drugim kwartale 2010 roku na komputerach użytkowników wykryto ponad 33 miliony podatnych na ataki aplikacji i plików. Co czwarty komputer zawierał ponad siedem niezałatanych luk.

>>Czytaj także: Polska celem ataku botnetu SpyEye

Cyberprzestępcy śledzą informacje o dziurach w zabezpieczeniach powszechnie wykorzystywanych programów oraz usług i często zaczynają masowo wykorzystywać luki w zabezpieczeniach, zanim zostaną opublikowane odpowiednie łaty. Z tego powodu analitycy muszą ostrożnie podawać informacje o zidentyfikowanych przez siebie lukach. „Z jednej strony, po wykryciu luk producenci oprogramowania próbują jak najszybciej opublikować na nią łatę. Z drugiej strony, cyberprzestępcy dostają do rąk całkowicie nową broń, która jest w niemal 100% skuteczna” – mówi Jurij Namiestnikow, ekspert z Kaspersky Lab i autor omawianego raportu.

Zaledwie kilka dni po pojawieniu się informacji o tym, jak można uruchomić pliki wykonywalne osadzone w dokumentach PDF, spamerzy zalali skrzynki pocztowe na całym świecie specjalnie spreparowanymi plikami. Otwarcie załącznika do wiadomości powodowało zainfekowanie podatnych na ataki komputerów botem, a w efekcie przyłączenie ich do botnetu – sieci zainfekowanych komputerów działających pod kontrolą cyberprzestępcy.

>>Czytaj także: Twórcy wirusów na USB ciągle w akcji

Cyberprzestępcy wykorzystują popularność portali społecznościowych, stosując nowe rodzaje oszustw. Przykładem może być likejacking na Facebooku. Pojawił się on wraz z funkcją „Like”, przy pomocy której posiadacze kont mogą tworzyć listy obiektów, które lubią. Po kliknięciu atrakcyjnego odsyłacza użytkownik jest przenoszony na stronę, która zawiera JavaScript. Kliknięcie dowolnego miejsca na stronie aktywuje funkcję „Like”, wysyłając odsyłacz do strony każdej osobie na liście przyjaciół użytkownika. To oznacza, że liczba odwiedzin tej strony zwiększy się lawinowo, a firma reklamowa zapłaci cyberprzestępcom za zwiększenie ruchu.

Kolejną innowacją w drugim kwartale było stworzenie i zarządzanie botnetami za pośrednictwem kont na Twitterze. Cyberprzestępcy zdołali opublikować polecenia botnetu w formie tekstu na kilku profilach. Na szczęście, administratorzy Twittera szybko wykryli ten problem i niezwłocznie zablokowali wszystkie zainfekowane konta.

Pełna wersja artykułu jest dostępna w Encyklopedii Wirusów VirusList.pl prowadzonej przez Kaspersky Lab.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.