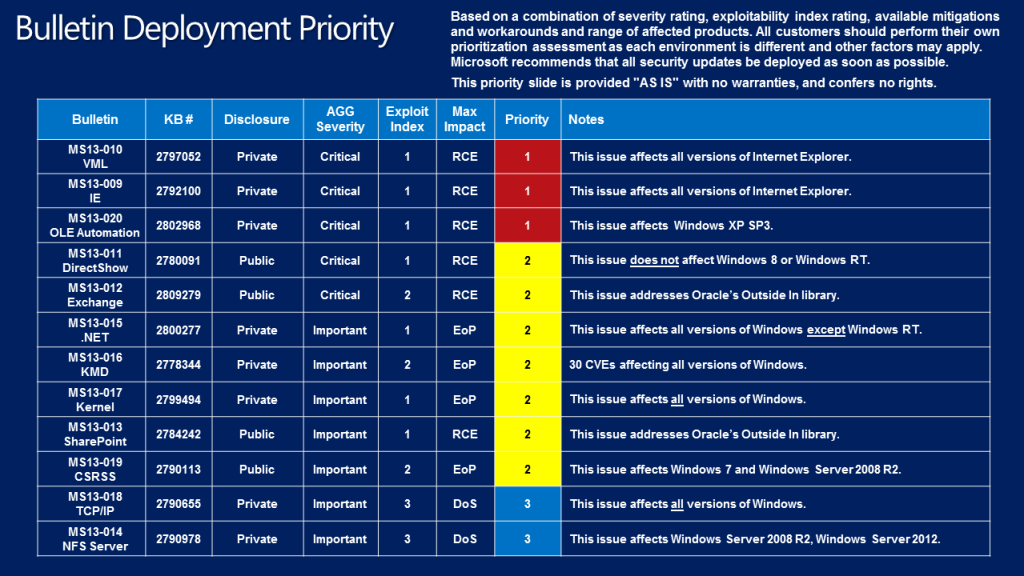

...i nie tylko. W lutym gigant z Redmond opublikował 12 biuletynów zabezpieczeń, usuwając łącznie 57 błędów w różnych składnikach systemu Windows.

Biuletyny krytyczne

Biuletyn MS13-009

Pierwszy z wydanych w tym miesiącu biuletynów dostarcza zbiorczą aktualizację dla Internet Explorera. Instalując ją, użytkownik pozbędzie się trzynastu luk, w tym takich, które pozwalają na zdalne wykonanie kodu w trakcie odwiedzin na specjalnie spreparowanej stronie WWW - atakujący może wówczas uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik. Błędy występują we wszystkich wersjach IE, również w najnowszej „dziesiątce”. Poprawkę warto zainstalować, nawet jeżeli na co dzień nie używamy przeglądarki Microsoftu. Zdarza się bowiem, że inne - potrzebne nam - oprogramowanie wykorzystuje komponenty Internet Explorera.

Biuletyn MS13-010

Kolejny biuletyn krytyczny usuwa lukę w implementacji języka VML (Vector Markup Language). Umożliwia ona zdalne wykonanie kodu, jeśli użytkownik wyświetli specjalnie spreparowaną stronę WWW przy użyciu przeglądarki Internet Explorer. Również w tym przypadku zagrożeni są użytkownicy wszystkich wersji IE.

Biuletyn MS13-011

Następny biuletyn likwiduje błąd występujący w dekoderach plików multimedialnych, a konkretnie w obsłudze technologii DirectShow. Luka umożliwia zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik multimedialny (np. .mpg) lub dokument pakietu Microsoft Office (np. .ppt), w którym osadzono specjalnie spreparowany plik. Poprawkę powinni zainstalować użytkownicy systemów Windows XP, Windows Server 2003, Windows Vista oraz Windows Server 2008.

Biuletyn MS13-012

Ten z kolei biuletyn usuwa dwa błędy w zabezpieczeniach serwera Microsoft Exchange (podatne wersje to 2007 i 2010). Poważniejsza z luk pozwala na zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik za pomocą programu Outlook Web App (OWA).

Biuletyn MS13-020

Ostatni z biuletynów krytycznych likwiduje lukę w mechanizmie OLE (Object Linking and Embedding). Umożliwia ona zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik w systemie Windows XP. Osoba atakująca może wtedy uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik.

Biuletyny ważne

Biuletyn MS13-013

Kolejny z biuletynów usuwa dwie luki w oprogramowaniu FAST Search Server 2010 for SharePoint. Poważniejsza z nich umożliwia zdalne wykonanie kodu pod warunkiem, że włączony zostanie Advanced Filter Pack. Standardowo funkcja ta jest wyłączona.

Biuletyn MS13-014

Następny biuletyn naprawia lukę w serwerze NFS - problem dotyczy systemów Windows Server 2008 R2 oraz Windows Server 2012. Błąd umożliwia przeprowadzenie ataku DoS (Denial of Service). Osoba, która wykorzysta tę podatność, może spowodować, że nasz system przestanie odpowiadać.

Biuletyn MS13-015

Ten z kolei biuletyn usuwa lukę w środowisku uruchomieniowym .NET Framework - podatne wersje to 2.0, 3.5, 3.5.1, 4 oraz 4.5. Luka umożliwia podniesienie uprawnień, jeśli użytkownik wyświetli specjalnie spreparowaną stronę WWW w programie obsługującym aplikacje przeglądarki XAML (XBAP). Atakujący może wówczas uzyskać takie same uprawnienia, jak aktualnie zalogowany użytkownik.

Biuletyn MS13-016

Kolejny biuletyn oznaczony jako ważny naprawia trzydzieści luk w sterownikach trybu jądra, które odkrył zatrudniony w Google'u Polak - Mateusz „j00ru” Jurczyk. Usuwane luki pozwalają na podniesienie uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację (aby to zrobić, musi dysponować prawidłowymi poświadczeniami logowania oraz być w stanie zalogować się lokalnie).

Biuletyn MS13-017

Następny z biuletynów usuwa trzy błędy w jądrze Windowsa. Umożliwiają one podniesienie uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację. Do odkrycia tych luk również przyczynili się Polacy - wspomniany wcześniej Mateusz „j00ru” Jurczyk i współpracujący z nim Gynvael Coldwind. Poprawkę powinni zainstalować użytkownicy wszystkich wersji Windowsa.

Biuletyn MS13-018

Ten z kolei biuletyn usuwa lukę w zabezpieczeniach protokołu TCP/IP, blokując tym samym możliwość wykonania ataku DoS (Denial of Service). Może do niego dojść, gdy nieuwierzytelniona osoba wyśle specjalnie spreparowany pakiet kończący połączenie z serwerem. Błąd występuje we wszystkich wersjach systemu z wyjątkiem Windows XP i Windows Server 2003.

Biuletyn MS13-019

Ostatni z omawianych biuletynów likwiduje lukę w oprogramowaniu Windows Client/Server Run-time Subsystem (CSRSS). Umożliwia ona podniesienie uprawnień, jeśli atakujący zaloguje się do systemu i uruchomi specjalnie spreparowaną aplikację. Poprawkę powinni zainstalować użytkownicy systemów Windows 7 i Windows Server 2008 R2.

Zobacz także biuletyny bezpieczeństwa z poprzedniego miesiąca

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

HP wypuści tablet z Androidem. Symptom porażki czy naprawdę dobry pomysł?

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.