W czasie gdy Ministerstwo Finansów boryka się z oskarżeniami o nielegalne pobieranie danych z serwisu The Hendon Mob, rządowy CERT musi stawić czoło lukom, które zostały wykryte na stronach w domenie .gov.pl podczas... hm... niezamówionego testu penetracyjnego.

O tym, że administracja państwowa nie radzi sobie z zapewnieniem bezpieczeństwa w tzw. cyberprzestrzeni, wiadomo nie od dziś. Potwierdza to nawet Najwyższa Izba Kontroli, która w listopadzie ub.r. zaprezentowała wstępne wnioski z prowadzonego właśnie audytu. To samo wynika z raportów publikowanych co roku przez Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL, które omawialiśmy także na naszych łamach. Jednym z ostatnich incydentów, który odbił się szerokim echem w mediach, było włamanie na serwery Państwowej Komisji Wyborczej.

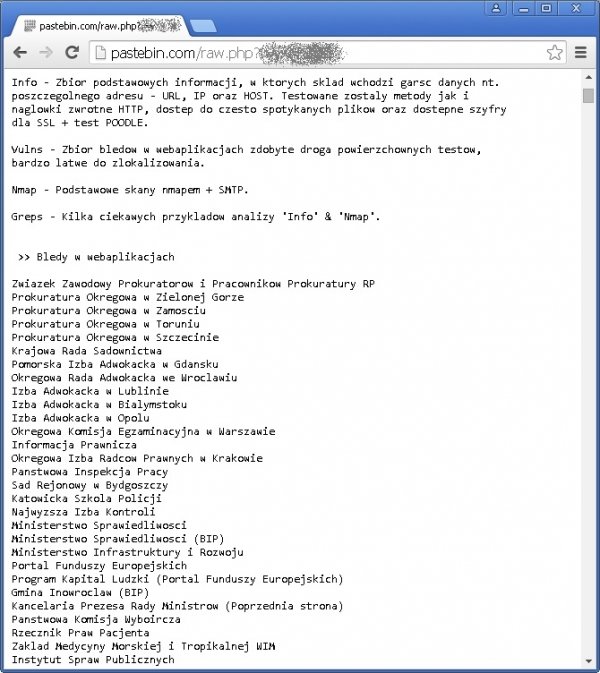

W takiej sytuacji trudno nie zgodzić się z „pentesterem”, który wyniki swego testu podsumował stwierdzeniem: Jest kiepsko, nalezy na to zwrocic uwage (opublikowany dokument nie zawiera polskich znaków diakrytycznych). Raport pt. ALERT(666) E-ZINE #1 nadal można znaleźć na Pastebinie pod linkiem podanym na forum Devil Team niemal tydzień temu.

Dziura na dziurze dziurą pogania

Rzecz jasna bardziej destrukcyjne oraz wyrafinowane ataki kierowane sa w lokalne infrastruktury, lecz witryny stanowia pewien wektor ataku. Otwiera to wiecej mozliwosci, jak potencjalna eskalacja uprawnien, dostep do wrazliwych danych, skrzynek pocztowych itp. - wlasnie na tej plaszczyznie skupilem sie w tejze publikacji - wyjaśnia autor.

Audyt objął strony instytucji w taki czy inny sposób związanych z administracją państwową. Na celowniku znalazła się np. firma Nabino, która stworzyła felerny system informatyczny dla PKW. Serwisy PKW też zresztą zostały skontrolowane. Podatności zostały znalezione na stronach: Ministerstwa Sprawiedliwości, Ministerstwa Infrastruktury i Rozwoju, Polskiej Platformy Bezpieczeństwa Wewnętrznego, Komisji Nadzoru Finansowego, Państwowej Inspekcji Pracy, Policji, Urzędu Ochrony Konkurencji i Konsumentów, Naczelnej Izby Lekarskiej, Głównego Inspektoratu Sanitarnego i wielu innych.

Informacje zostaly zebrane w krotkim czasie, nie jest to wynik dlugiej pracy i wlasnie to jest niepokojace - zauważa anonimowy „pentester”. Spośród znalezionych przez niego błędów warto wyróżnić FPD (ang. Full Path Disclosure, czyli ujawnienie pełnej ścieżki dostępu do plików) oraz luki pozwalające na ataki XSS i SQL injection, w tym ataki phishingowe, nie mówiąc już o zwykłych podmianach zawartości stron, czyli tzw. deface'ach.

Jak podaje Niebezpiecznik, który dokładniej przeanalizował udostępniony dokument: Kilka serwisów wspiera anonimowe logowanie na swój serwer FTP lub wystawia na świat otwarty port SSH (co przy sprzyjającej konfiguracji i bez odpowiedniego monitoringu logów umożliwia ataki zgadywania hasła). W oczy rzuca się także niechlujność wykonawców badanych stron, czego dowodem jest pozostawienie na serwerach takich plików, jak .bash_history czy .mysql_history. Niebezpiecznik podkreśla, że nie wszystkie z ujawnionych w raporcie błędów stanowią zagrożenie. Na uwagę zasługuje też krótka analiza serwisu Zaufana Trzecia Strona.

CERT.GOV.PL przygląda się lukom, ale informacji udziela niechętnie

Zaraz po upublicznieniu omawianego raportu wysłałam zapytanie do CERT.GOV.PL - chciałam się dowiedzieć, jak rządowi eksperci od bezpieczeństwa oceniają powagę sytuacji. Osoba podpisująca się jako „Dyżurny CERT.GOV.PL” skierowała mnie do rzecznika prasowego Agencji Bezpieczeństwa Wewnętrznego. W odpowiedzi na mój e-mail ppłk Maciej Karczyński odpisał, że Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL niezwłocznie sprawdził prawdziwość doniesień prasowych o błędach w serwerach domeny GOV.PL, dokonał analizy i oceny danych, a następnie powiadomił podmioty, których materiały dotyczyły.

Ani słowa o tym, czy w ocenie rządowych ekspertów ujawnione luki są poważne. Wysłałam więc kolejny e-mail, w którym dodatkowo zapytałam, czy planowane są próby namierzenia wykonawcy niezamówionego audytu bezpieczeństwa.

Rzecznik prasowy ABW odpisał, że Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL publikuje informacje na temat stanu bezpieczeństwa w cyberprzestrzeni RP w raporcie rocznym, dostępnym na stronie Zespołu www.cert.gov.pl. Wspominałam o takich raportach na początku artykułu. Informacja o lukach pojawiła się w tym tygodniu, zostanie więc uwzględniona w raporcie rocznym, który ukaże się w... czerwcu 2016 r. Aż tyle mam czekać, żeby poznać zdanie ekspertów na temat tych luk? Na to wygląda.

W dalszej części e-maila ppłk Karczyński napisał: Zespół CERT.GOV.PL pełni rolę głównego zespołu CERT odpowiadającego za koordynację procesu obsługi incydentów komputerowych w obszarze administracji rządowej Rzeczypospolitej Polskiej. Zespół CERT.GOV.PL w przypadku wystąpienia incydentów teleinformatycznych przekazuje bezpośrednio do jednostek, których one dotyczą, wszelkie komunikaty i ostrzeżenia mające na celu przeciwdziałanie zagrożeniom dla systemów teleinformatycznych wykorzystywanych przez administrację rządową.

Niczego więcej się nie dowiedziałam, co nie wypada dobrze w kontekście świeżo opublikowanej Doktryny Cyberbezpieczeństwa Rzeczypospolitej Polskiej, która kładzie nacisk m.in. na wymianę informacji o zagrożeniach.

Czytaj także: Nowy raport polskiego CERT-u pomoże zespołom reagującym na incydenty w sieci

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.