Czarne chmury nad użytkownikami Adobe Flash Playera

Aktualizacja: 05-02-2015, 22:22

Po trzecim biuletynie zabezpieczeń, zaktualizowanym przez Adobe w zeszłym tygodniu, zdawało się, że można już odetchnąć, bo wszystkie luki w popularnej wtyczce do przeglądarek zostały załatane. Próżne nadzieje! Wykryto kolejny błąd zero-day.

Luka, której nadano oznaczenie CVE-2015-0313, umożliwia ataki typu drive-by download i niestety jest już w taki sposób wykorzystywana. Eksperci z Trend Micro odnotowali, że zastosowano ją do wyświetlania nachalnych reklam i zarażania z ich pomocą użytkowników serwisu DailyMotion (działanie takie nazywamy malvertisingiem).

Co najmniej jedna z wykrytych w styczniu luk była używana w połączeniu z innymi skryptami, gdyż dodano ją do zestawu o nazwie Angler Exploit Kit. Nowo odkrytą lukę „przygarnęli” twórcy innego narzędzia do masowego infekowania internautów, znanego jako Hanjuan Exploit Kit.

Wczoraj Adobe udostępniło poprawkę, wydając biuletyn APSA15-02 i kategoryzując omawianą lukę jako krytyczną. Łatka aktualizuje Flash Playera w systemach Windows i OS X do wersji 16.0.0.305. Prace nad wtyczką zintegrowaną z przeglądarkami Google'a i Microsoftu jeszcze trwają. Na atak podatny jest także Adobe Flash Player Extended Support Release 13.0.0.264 oraz wcześniejsze wersje tego wydania - obstawiam, że poprawka niebawem się pojawi.

EDIT: Pojawił się już biuletyn zabezpieczeń oznaczony jako APSB15-04, który oprócz omówionej wyżej luki usuwa jeszcze 17 innych (większość z nich umożliwia zdalne wykonanie kodu i przejęcie kontroli nad podatnym systemem). Najbardziej zagrożeni są oczywiście użytkownicy Windowsa i OS X, którzy za pomocą automatycznych aktualizacji mogli otrzymać łatkę już wczoraj. Teraz została zaktualizowana także wtyczka zintegrowana z Google Chrome i Internet Explorerem. Użytkownicy wydania Extended Support Release po zainstalowaniu poprawki uzyskają wersję 13.0.0.269, a linuksiarze - 11.2.202.442 (w przypadku Linuksa aktualizacja ma najniższy, trzeci status ważności).

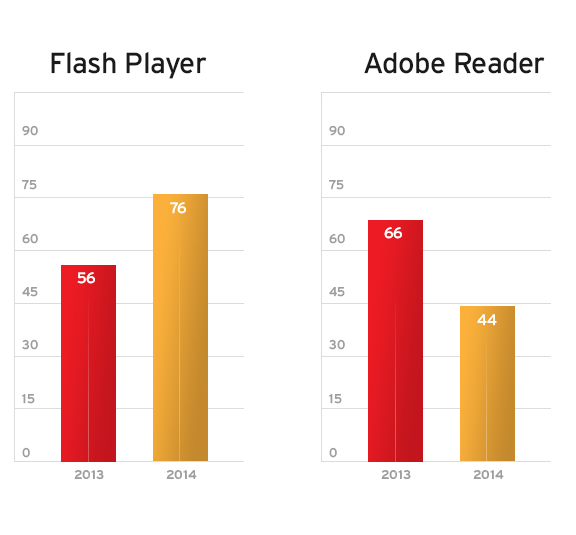

Exploity, czyli fragmenty złośliwego kodu wykorzystujące luki w zabezpieczeniach popularnych programów, należą do najczęściej stosowanych sposobów infekowania systemu. Zerknijcie na poniższy wykres przygotowany przez ekspertów z Trend Micro - zainteresowanie czytnikiem firmy Adobe wprawdzie spada, ale liczba exploitów atakujących poprzez luki we Flash Playerze wzrasta.

Ekspansję złośliwego kodu ułatwia niechęć wielu użytkowników do instalowania udostępnionych aktualizacji. Znane są przypadki, gdy niebezpieczne i gotowe do wykorzystania luki w zabezpieczeniach przez długie miesiące pozostawały otwarte na milionach komputerów mimo wydania odpowiednich poprawek.

Najlepszą strategią, pozwalającą uniknąć wielu zagrożeń, jest oczywiście regularne aktualizowanie systemu i zainstalowanych w nim aplikacji. Warto włączyć automatyczne aktualizacje we wszystkich używanych na co dzień programach. Adobe Flash Player również do nich należy - to dzięki niemu możemy oglądać filmy w serwisach wideo, odbierać transmisje strumieniowe (np. rozgrywek sportowych), przeglądać strony z interaktywnym interfejsem czy grać w różne gry, używając wyłącznie przeglądarki.

Jednym z najgroźniejszych błędów usuniętych przez Adobe w ubiegłym roku jest Rosetta Flash. Luka ta wykorzystuje możliwość przekształcania plików SWF z postaci binarnej do alfanumerycznej. Odwiedzenie specjalnie przygotowanej strony pozwala atakującemu przejąć konta, do których zalogowana jest w danym momencie ofiara. Istnieje również możliwość kradzieży danych z komputera osoby, która odwiedza spreparowaną stronę. Atak ten jest niezależny od systemu operacyjnego i używanej przeglądarki – są nim zagrożeni nie tylko użytkownicy Windowsa, ale też innych systemów.

Firma Google, której pracownik odkrył lukę, poinformowała o wprowadzeniu w kodzie swoich stron poprawek, które uniemożliwiają atak. Podatność znaleziono także w innych usługach internetowych. Twitter i Tumblr szybko uporali się z nowym zagrożeniem. Wiele serwisów, w tym tak popularnych jak Instagram czy Ebay, zwlekało jednak z poprawieniem kodu, przerzucając ciężar zabezpieczenia się przed atakiem na swoich użytkowników. Jeśli myślicie, że to jedyny taki przypadek, możecie się uważać za niepoprawnych optymistów.

Wielu internautów, często nieświadomie, zamiast Flash Playera instaluje w swojej przeglądarce inną wtyczkę firmy Adobe dającą dostęp do multimedialnych treści, czyli Shockwave Player. Liczni eksperci ds. bezpieczeństwa, w tym Brian Krebs, podkreślają, że jest ona podatna na zdalne ataki, które w przypadku Flash Playera zostały dawno wyeliminowane.

Dzieje się tak, ponieważ wiele modułów Shockwave Playera ignoruje mechanizmy zabezpieczeń systemu Windows, takie jak np. SAFESEH, który zapewnia bezpieczną obsługę wyjątków. Osadzone w mediach treści są odtwarzane za pomocą dziurawego jak sito, przestarzałego komponentu FlashAsset.x32. Wystarczy ofierze wysłać spreparowanego e-maila w formacie HTML z załącznikiem Flash, by móc wykorzystać luki, które w standardowej wtyczce załatano wiele miesięcy temu.

Na stronie Shockwave Player Help można sprawdzić, czy przypadkiem nie korzystamy z tej właśnie wtyczki. Jeśli okaże się, że tak, najlepiej będzie ją usunąć. Jeżeli zdecydujemy się zainstalować zamiast niej Flash Playera, kolejnym krokiem powinno być aktywowanie w przeglądarce funkcji Click-toPlay. Dzięki temu wszystkie wtyczki multimedialne będą uruchamiane dopiero na nasze żądanie, po kliknięciu w zablokowany obszar.

Zagrożeniem dla prywatności użytkowników, z którego nie każdy zdaje sobie sprawę, są flashowe ciasteczka, czyli Local Shared Objects (LSO). Pojawiają się one na dysku, gdy odwiedzamy stronę zawierającą obiekty stworzone w technologii Flash, np. banery. Podobnie jak zwykłe ciasteczka, LSO są wykorzystywane do automatycznego rozpoznawania użytkownika przez serwer i mogą zawierać całą historię jego aktywności na danej witrynie. Charakteryzują się większą pojemnością (100 KB zamiast 4 KB) i nie mają podanej daty wygaśnięcia.

Nie zawsze można się ich pozbyć za pomocą opcji prywatności standardowo wdrożonych w przeglądarkach, dlatego przede wszystkim warto odpowiednio skonfigurować Flash Playera. Niezależnie od używanej przeglądarki można to zrobić w udostępnionym przez Adobe menedżerze ustawień. W zakładkach „Globalne ustawienia przechowywania” i „Ustawienia przechowywania witryn internetowych” należy przesunąć widoczny na ekranie suwak maksymalnie w lewo i zaznaczyć pole „Nie pytaj ponownie”. Przy okazji można też usunąć flashowe ciasteczka pozostawione na dysku przez strony, które odwiedzaliśmy.

Odrębną kategorię zagrożeń stanowią ataki, w których internetowi przestępcy nie posługują się Flashem, ale wyświetlają użytkownikowi komunikat o konieczności zaktualizowania popularnej wtyczki. Kliknięcie w widoczny na ekranie przycisk skutkuje pobraniem i zainstalowaniem szkodliwego programu, używanego następnie do kradzieży poufnych danych, takich jak loginy i hasła do różnych serwisów.

Podszywanie się pod znane marki jest zresztą jednym z ulubionych tricków atakujących. Skorzystały z niego nawet osoby stojące za odkrytą w ubiegłym roku długoterminową kampanią szpiegowską o nazwie Darkhotel. Prowadzono ją w luksusowych hotelach na całym świecie, biorąc na cel przedstawicieli dużych firm i organizacji rządowych. Przestępcy polowali na poufne dane znajdujące się na urządzeniach podłączonych do hotelowych sieci Wi-Fi. Jedną z metod pozyskiwania dostępu do komputerów ofiar było oferowanie im rzekomych aktualizacji popularnych programów, w tym właśnie Adobe Flash Playera.

Na polskim gruncie rozwinęła się nieco inna forma tego oszustwa. W grudniu na Facebooku pojawiło się wiele odnośników-pułapek kierujących na stronę fałszywego serwisu informacyjnego. Aby uruchomić znajdujący się na niej film, należało rzekomo zainstalować nową wersję Flash Playera. Kliknięcie w zachęcający do tego przycisk powodowało wyświetlenie się prośby o podanie numeru telefonu i przepisanie otrzymanego SMS-em kodu. Wykonanie tego polecenia było równoznaczne z wyrażeniem zgody na otrzymywanie płatnej subskrypcji SMS, z której niełatwo się było wypisać. Przed utratą środków na koncie pechowego użytkownika mogło uchronić tylko zablokowanie usług premium przez operatora.

Jak widać, atakujący sięgają po coraz to nowe sposoby infekowania i okradania internautów. Aby zmniejszyć ryzyko, warto przede wszystkim kierować się zdrowym rozsądkiem. Pierwszym krokiem może być aktywowanie funkcji Click-to-Play...

Czytaj także: Na topie jest wszystko, co się klika

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

© 1998-2026 Dziennik Internautów Sp. z o.o.