Interpol we współpracy z organami ścigania i producentami antywirusów doprowadził do zamknięcia serwerów kontroli wykorzystywanych do komunikacji z zainfekowanymi maszynami. Część z nich działała w Polsce.

W serii skoordynowanych operacji przeprowadzonych w ubiegły czwartek, 9 kwietnia, w Holandii przechwycono 10 serwerów kontroli. Kolejne serwery C&C zostały odłączone w Stanach Zjednoczonych, Rosji, Luksemburgu oraz Polsce, co powinno w znaczącym stopniu rozbić działanie botnetu Simda.

Najważniejsze informacje o botnecie

- Simda to szkodliwe oprogramowanie oparte na modelu pay-per-install, wykorzystywane w celu rozprzestrzeniania niechcianych programów oraz różnych rodzajów szkodliwych aplikacji, w tym potrafiących kraść dane uwierzytelniające transakcje finansowe. Model pay-per-install pozwala przestępcom zarabiać pieniądze poprzez sprzedaż dostępu do zainfekowanych komputerów innym osobom, które mogą na nich instalować dodatkowe programy.

- Bot jest rozprzestrzeniany za pośrednictwem wielu zainfekowanych stron internetowych przekierowujących do zestawów expoitów (szkodliwych programów atakujących poprzez luki w zabezpieczeniach systemów operacyjnych i aplikacji). Atakujący włamują się na legalne witryny internetowe/serwery, aby zaimplementować na nich szkodliwy kod. Gdy użytkownicy przeglądają takie strony, szkodliwy kod ukradkiem ładuje zawartość ze strony zawierającej exploita i infekuje nieuaktualniony komputer.

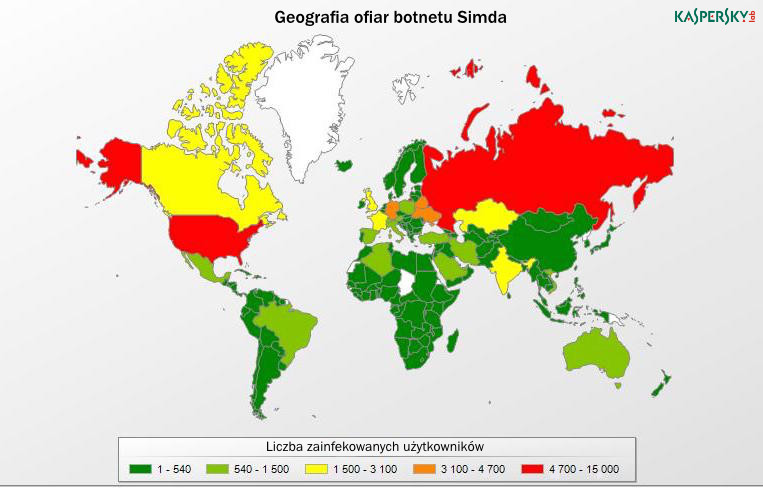

- Botnet Simda został zidentyfikowany w ponad 190 państwach, z których najbardziej dotknięte zostały Stany Zjednoczone, Wielka Brytania, Rosja, Kanada oraz Turcja (zob. mapkę powyżej). Szacuje się się, że infekcji uległo 770 tys. komputerów na całym świecie, przy czym zdecydowana większość ofiar była zlokalizowana w Stanach Zjednoczonych (ponad 90 tys. nowych infekcji od początku 2015 r.).

- Aktywny od lat botnet Simda był poddawany wielu udoskonaleniom pozwalającym wykorzystywać różne luki w zabezpieczeniach, przy czym co kilka godzin generowano i dystrybuowano nowe, trudniejsze do wykrycia wersje. Obecnie trwa zbieranie informacji i danych analitycznych w celu zidentyfikowania przestępców odpowiedzialnych za powstanie botnetu.

Aby pomóc ofiarom wyleczyć swoje komputery, Kaspersky Lab stworzył specjalną stronę CheckIP. Z jej pomocą użytkownicy mogą sprawdzić, czy ich adresy IP zostały zidentyfikowane na serwerach kontroli Simda, co może wskazywać na aktywną lub przeszłą infekcję. W przypadku pozytywnego wyniku należy przeskanować komputer przy użyciu sprawdzonego oprogramowania antywirusowego lub płyty ratunkowej (linki do jej pobrania można znaleźć w jednym z wcześniejszych artykułów).

Warto mieć na uwadze, że zidentyfikowanie adresu IP użytkownika niekonieczne oznacza, że system jest zainfekowany - w niektórych przypadkach jeden adres IP może być wykorzystywany przez kilka komputerów w tej samej sieci (mogą być na przykład obsługiwane przez jednego dostawcę usług internetowych).

Więcej informacji technicznych podają na swoich stronach Kaspersky Lab oraz Trend Micro, czyli firmy, które uczestniczyły w rozbiciu botnetu. Stosowną notkę znajdziemy też w serwisie Interpolu.

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.