Analitycy z firmy ESET przechwycili pierwszy w historii złośliwy program typu ransomware szyfrujący pliki, który bierze na cel nie komputery, a smartfony i tablety z Androidem. Po zainfekowaniu zagrożenie szyfruje zdjęcia, dokumenty i filmy zapisane na karcie pamięci zainstalowanej w urządzeniu. Odzyskanie dostępu do zaszyfrowanych danych możliwe jest jedynie po wcześniejszym spełnieniu żądania twórców złośliwej aplikacji, czyli wpłaceniu stosownego okupu.

Ransomware został oznaczony jako Android/Simplocker, a przedostaje się na urządzenie z Androidem w zainfekowanej aplikacji. Nieświadomy niebezpieczeństwa użytkownik pobiera i uruchamia złośliwy plik, instalując w ten sposób Simplockera na swoim smartfonie lub tablecie. W chwilę po zainfekowaniu urządzenia zagrożenie rozpoczyna skanowanie zainstalowanej w urządzeniu karty SD w poszukiwaniu konkretnych typów plików.

- Android/Simplocker szuka plików o rozszerzeniach jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4, by następnie zaszyfrować je silnym algorytmem AES – mówi Kamil Sadkowski, analityk zagrożeń z firmy ESET. – O istnieniu zagrożenia użytkownik dowiaduje się wtedy, gdy szkodnik zaczyna wyświetlać na ekranie urządzenia komunikat o zaszyfrowaniu plików – dodaje Kamil Sadkowski.

W chwili gdy użytkownik próbuje odczytać wspomniany komunikat z ekranu swojego urządzenia, wirus szyfruje w tle pliki zapisane na karcie pamięci. Z informacji wyświetlanej przez Android/Simplockera wynika, że odszyfrowanie plików, a więc przywrócenie do nich dostępu, jest możliwe po wpłaceniu okupu w wysokości 260 ukraińskich Hrywien. Kamil Sadkowski z firmy ESET podkreśla, że zarówno język, w jakim wyświetlany jest komunikat, jak i waluta, w której należy wpłacić okup, wskazują, iż Android/Simplocker powstał w celu atakowania mieszkańców Ukrainy.

Jak podkreślają eksperci z firmy ESET, zagrożenie po zainfekowaniu urządzenia swojej ofiary błyskawicznie nawiązuje połączenie z serwerem należącym do cyberprzestępcy. Dzięki temu Android/Simplocker może w dowolnym momencie zrealizować polecenia swojego twórcy. Podczas komunikacji ze wspomnianym serwerem zagrożenie przesyła numer IMEI zainfekowanego smarftonu, model urządzenia, nazwę producenta oraz wersję systemu operacyjnego. Połączenie z serwerem nawiązywane jest za pośrednictwem sieci TOR, anonimizującej ruch sieciowy.

W wypadku osób, które padły ofiarą tego wirusa, może się okazać, że jedyną szansą na odzyskanie dostępu do zaszyfrowanych danych jest skorzystanie z tzw. backupu, czyli zapasowej kopii utraconych danych. Według analityków ESET przed infekcją chroni korzystanie z aplikacji zabezpieczających.

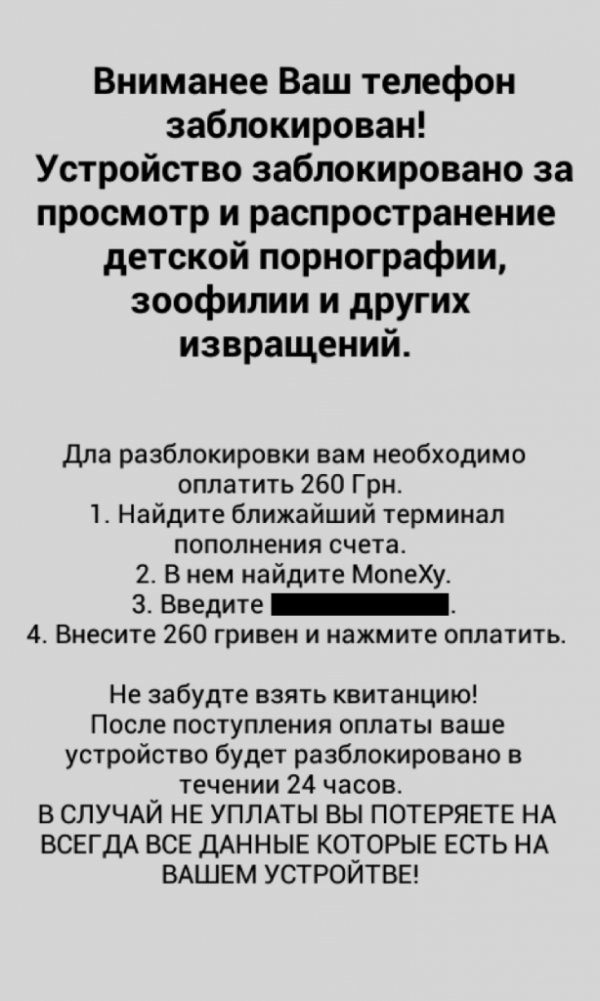

Treść wiadomość wyświetlanej przez Android/Simplocker:

Tłumaczenie:

Uwaga twój telefon został zablokowany!

Urządzenie zostało zablokowane z powodu przeglądania i rozsyłania dziecięcej pornografii, zoofilii i innych perwersyjnych materiałów.

Aby odblokować urządzenie wpłać 260 UAH

1. Zlokalizuj najbliższy punk płatności

2. Wybierz MoneXy

3. Wpisz (tu wpisany jest kod)

4. Wpłać 260 Hrywien

5. Nie zapomnij pobrać paragonu!

Po wpłacie urządzenie zostanie odblokowane w ciągu 24 godzin.

Jeśli nie wpłacisz wspomnianej kwoty stracisz wszystkie dane na twoim urządzeniu!

Artykuł może zawierać linki partnerów, umożliwiające rozwój serwisu i dostarczanie darmowych treści.

|

|

|

|

|

|

|

|

Stopka

- O nas | Redakcja

- Wywiady | Porady

- Prywatność & cookies

- Mapa serwisu | RSS

© 1998-2026 Dziennik Internautów Sp. z o.o.