Wielu z nas nie potrafi sobie wyobrazić funkcjonowania bez telefonu pod ręką. Nowoczesne urządzenia mobilne służą zarówno do komunikowania się z innymi, jak i słuchania muzyki, robienia zakupów online, czytania i grania, nie mówiąc już o coraz popularniejszym modelu BYOD (Bring Your Own Device), w którym pracownicy wykorzystują do celów biznesowych własne smartfony i tablety. Posiadając je cały czas przy sobie, chcą na nich mieć wszystkie istotne informacje. Nic dziwnego, że interesują się nimi cyberprzestępcy.

Z raportu firmy Alcatel-Lucent wynika, że w 2014 r. zostało zainfekowanych 16 mln urządzeń mobilnych, co oznacza 25-procentowy wzrost w stosunku do 2013 r. Dodajmy, że aż 99% z nich działało pod kontrolą Androida. Według ekspertów pod względem liczby infekcji system ten zaczyna dorównywać desktopowemu Windowsowi. Czy może być zresztą inaczej, skoro zdecydowana większość użytkowników nie podejmuje żadnych kroków w celu ochrony swoich urządzeń?

Uważaj, udostępniając swój sprzęt innym

Z badania przeprowadzonego przez Kaspersky Lab wynika, że 29% Europejczyków dzieli swoje urządzenie z innymi osobami dorosłymi w gospodarstwie domowym, 4% pozwala z niego korzystać własnym dzieciom, a 1% bez skrupułów udostępnia je swoim kolegom lub współpracownikom.

Pozostawianie smartfonów i tabletów bez ochrony zwiększa oczywiście ryzyko infekcji szkodliwym oprogramowaniem – beztroska lub nieświadoma osoba może połknąć przynętę i pobrać złośliwą aplikację. Tymczasem tylko 38% badanych tworzy kopie zapasowe istotnych danych, zanim udostępni swoje urządzenie innej osobie, 33% zabezpiecza swoje dane za pomocą hasła, a 20% unika przechowywania ważnych informacji na współdzielonym sprzęcie.

Istnieje oczywiście kilka sposobów na zmniejszenie ryzyka. Zawsze twórz kopie zapasowe ważnych plików, kasuj informacje, które nie powinny wpaść w niepowołane ręce, wyłączaj automatyczne uzupełnianie formularzy, staraj się kontrolować prawa dostępu użytkownika na urządzeniu i korzystaj z programów, które zapewniają ochronę przed cyberzagrożeniami – radzi Maciej Ziarek z firmy Kaspersky Lab.

Skutki infekcji mogą być różne

Atakujący przejmuje zwykle kontrolę nad całością lub częścią funkcji. Dzięki temu może np. wysyłać SMS-y obciążające rachunek za telefon albo – co gorsze – przechwytywać kody potwierdzające transakcje, które przy jednoczesnym zdobyciu danych dostępu do konta bankowego będą wykorzystywane do kradzieży pieniędzy.

Takie zagrożenia współdziałają z klasycznymi trojanami, które atakują systemy z rodziny Windows. Mobilnym odpowiednikiem popularnego ZeuSa jest ZitMo, który infekuje nie tylko Androida, ale też Symbiana, BlackBerry i Windows Mobile. SpitMo wykrada bankowe kody jednorazowe, współpracując z desktopowym szkodnikiem o nazwie SpyEye. Podobnie działa też CitMo, mobilne „rozszerzenie” trojana Carberp.

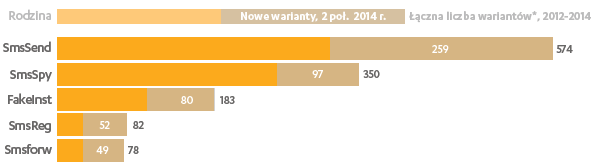

Według nowego raportu firmy F-Secure w drugiej połowie 2014 r. najszybciej rozwijały się zagrożenia wysyłające SMS-y na numery premium (o podwyższonej opłacie), co obrazuje poniższy wykres. W badanym okresie zidentyfikowano np. 259 spośród 574 znanych odmian trojana SmsSend.

* Podano liczbę unikatowych wykrytych wariantów. Oznacza to, że przepakowane instalatory nie są liczone, a złośliwe oprogramowanie złożone z wielu komponentów liczy się tylko raz.

Użytkownicy mobilni są też nękani przez ransomware – specyficzny rodzaj złośliwych aplikacji, które szyfrują dane użytkownika lub blokują do nich dostęp. Zagnieżdżają się głęboko w systemie i po udanej infekcji wyświetlają komunikat z żądaniem wpłacenia określonej kwoty. Wirtualne waluty sprawiły, że można znacznie łatwiej używać oprogramowania wymuszającego okup, które stało się bardziej rentowne i użyteczne dla przestępców – komentuje Mikko Hypponen, szef Laboratoriów F-Secure.

Zagrożenia tego typu, dobrze znane użytkowników Windowsa i OS X, bardzo się ostatnio rozpowszechniły także na urządzeniach z Androidem. W ich czołówce znalazły się Koler i Slocker. Tuż za nimi podąża Svpeng, którego podstawowym zadaniem jest przechwytywanie informacji dotyczących logowania w aplikacjach bankowych. Niektóre jego odmiany potrafią jednak blokować urządzenia, domagając się zapłacenia „grzywny” za rzekomą działalność przestępczą. Na kolejnych miejscach uplasowały się Lockerscreen i Scarepackage.

Najskuteczniejsze sposoby obrony

Zanim zaczniemy korzystać z nowo zakupionego smartfona lub tabletu, należy odpowiednio skonfigurować opcje prywatności i opcje korzystania z chmury. Usługi w chmurze, takie jak Apple iCloud, Microsoft SkyDrive, Dropbox czy Google Drive, umożliwiają przechowywanie danych na swoich serwerach. Większość urządzeń mobilnych ma wbudowane opcje automatycznego zapisywania danych w chmurze – dotyczy to dokumentów, zdjęć, filmów itp. Warto przemyśleć, czy chcemy je tam przechowywać, a jeśli tak, to w jaki sposób będą one chronione i jak zamierzamy kontrolować, kto będzie miał do nich dostęp.

Kolejnym krokiem jest ustawienie hasła dostępu lub innego mechanizmu blokującego ekran – warto użyć najsilniejszej dostępnej metody. Urządzenie mobilne można z łatwością wszędzie ze sobą zabrać, niestety równie łatwo można je zgubić lub stracić w wyniku kradzieży. Wybierając program antywirusowy, należy upewnić się, że wyposażono go w możliwość zdalnego śledzenia sprzętu oraz zablokowania lub usunięcia znajdujących się na nim danych.

Podstawową regułą jest pobieranie aplikacji tylko z zaufanych źródeł. Użytkownicy iPhone’ów i iPadów nie powinni mieć problemów – w ich przypadku jedynym źródłem jest iTunes, a Apple rygorystycznie sprawdza wszystko, co tam trafia. Użytkownicy urządzeń z Androidem mogą pobierać aplikacje nie tylko z Google Play, ale też z innych witryn. Mimo to warto ograniczyć się do oficjalnych kanałów.

Skądkolwiek byśmy zresztą nie pobierali aplikacje, zawsze warto sprawdzić, do jakich informacji żądają one dostępu. Należy przy tym zastanowić się, czy właśnie pobrana aplikacja naprawdę potrzebuje dostępu np. do wszystkich kontaktów albo naszej lokalizacji, aby spełniać swoje funkcje. Na szczególną uwagę zasługują programy, które ktoś nam podsunął „ze względów bezpieczeństwa” – w taki sposób jest rozpowszechniany np. ZitMo. Jeśli jakaś informacja jest przedstawiana jako pochodząca od banku, warto przed instalacją rzekomego certyfikatu bezpieczeństwa skontaktować się z naszym bankiem i zweryfikować prawdziwość tej informacji.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Mail o charakterze biznesowym? Lepiej uważać. Hakerzy na cel biorą także małe firmy

- Polskie firmy atakowane średnio 1040 razy w tygodniu. Akcja służb specjalnych nie przyniosła większych zmian

- Nowoczesne smartfony i tablety mogą z powodzeniem zastąpić specjalistyczne urządzenia przemysłowe w logistyce magazynowej

- Zamknięcie grupy LockBit. Hakerzy nie mogą już czuć się bezkarni

|

|

|

|

|

|

|

|