Rosyjskojęzyczne ugrupowanie cyberprzestępcze Turla wykorzystuje podatności w zabezpieczeniach globalnych dostawców usług satelitarnych, aby zapobiec ujawnieniu swej szkodliwej aktywności oraz fizycznej lokalizacji - odkryli eksperci z Kaspersky Lab.

Turla to wyrafinowane ugrupowanie cyberprzestępcze, które jest aktywne od ponad 8 lat. Osoby stojące za kampanią Turla zainfekowały setki komputerów w ponad 45 państwach, łącznie z Kazachstanem, Rosją, Chinami i Stanami Zjednoczonymi. Ofiary zidentyfikowano także w Polsce. Do atakowanych organizacji należały instytucje rządowe i ambasady, jak również instytucje wojskowe, edukacyjne, badawcze oraz farmaceutyczne. Na początkowym etapie ataku szkodliwe oprogramowanie Epic przeprowadza profilowanie ofiar. Po wykryciu celu wysokiego szczebla atakujący wykorzystują mechanizm komunikacji satelitarnej, co pomaga im zatrzeć swoje ślady.

Komunikacja satelitarna znana jest głównie jako narzędzie transmisji telewizyjnej. Jednak technologia ta może być również wykorzystywana do zapewnienia dostępu do internetu. Takie usługi są przeważnie wykorzystywane w lokalizacjach, gdzie naziemne łącza internetowe są niestabilne, wolne lub w ogóle niedostępne. Jednym z najbardziej rozpowszechnionych i względnie niedrogich rodzajów połączenia z internetem opartego na komunikacji satelitarnej jest tzw. połączenie do klienta (downstream-only).

W tym przypadku żądania wychodzące z komputera użytkownika są przesyłane tradycyjnymi kanałami transmisji internetowej (np. połączenie przewodowe, radiowe lub GSM), natomiast cały ruch przychodzący pochodzi z satelity. Technologia ta pozwala użytkownikowi uzyskać dużą prędkość pobierania. Posiada jednak sporą wadę: cały ruch do klienta wraca do komputera w postaci niezaszyfrowanej. Cyberprzestępca posiadający odpowiedni zestaw niedrogiego sprzętu oraz odpowiednie oprogramowanie może przechwycić ruch i uzyskać dostęp do wszystkich danych pobieranych przez użytkowników tych połączeń.

Ugrupowanie Turla wykorzystuje tę słabość przede wszystkim w celu ukrycia lokalizacji swoich serwerów kontroli, które stanowią jeden z najistotniejszych elementów szkodliwej infrastruktury. Serwer kontroli to swego rodzaju centrum dowodzenia szkodliwego oprogramowania instalowanego na atakowanych maszynach. Zidentyfikowanie lokalizacji takiego serwera może doprowadzić organy ścigania do informacji dotyczących ugrupowania stojącego za daną operacją. Eksperci z Kaspersky Lab zidentyfikowali, w jaki sposób ugrupowanie Turla unika takiego ryzyka:

- Na początku atakujący podsłuchuje transmisję z satelity do klientów w celu zidentyfikowania aktywnych adresów IP użytkowników, którzy w danym momencie są online.

- Następnie wybierany jest adres IP online, który bez wiedzy użytkownika wykorzystywany jest do zamaskowania serwera kontroli.

- Maszyny zainfekowane przez ugrupowanie Turla są następnie instruowane, aby wyprowadzały dane w kierunku wybranych adresów IP użytkowników internetu opartego na transmisji satelitarnej. Dane są przesyłane tradycyjnymi liniami do zbiorczej stacji komunikacji satelitarnej dostawcy internetu, następnie do satelity, a ostatecznie z satelity do użytkowników o wybranych adresach IP.

Co ciekawe, „legalny” użytkownik, którego adres IP został wykorzystany przez atakujących w celu otrzymywania informacji z zainfekowanej maszyny, również będzie otrzymywał takie pakiety danych, jednak z ogromnym prawdopodobieństwem nie zauważy ich. Wynika to z tego, że cyberprzestępcy z ugrupowania Turla instruują zainfekowane maszyny, aby wysyłały dane do portów, które – w większości przypadków – są domyślnie zamknięte. A zatem komputer legalnego użytkownika utraci te pakiety, podczas gdy serwer kontroli grupy Turla, który utrzymuje te porty otwarte, będzie otrzymywał i przetwarzał wyprowadzone dane.

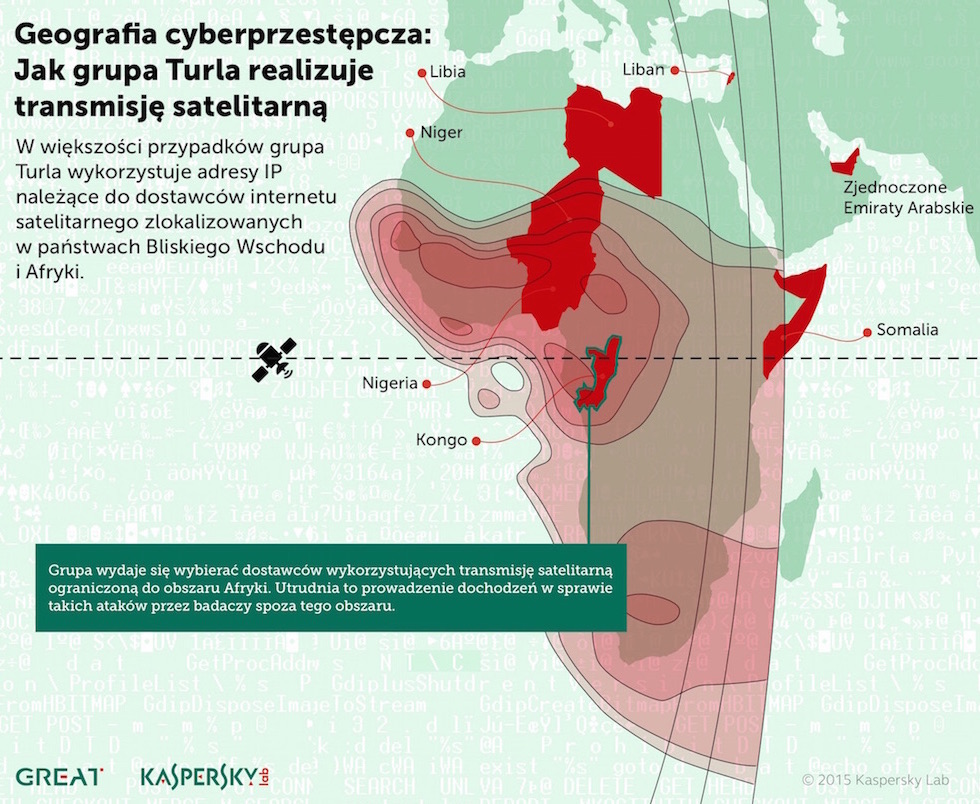

Innym interesującym aspektem taktyki stosowanej przez cyberprzestępców z ugrupowania Turla jest to, że wykorzystują oni dostawców satelitarnej łączności internetowej zlokalizowanych w państwach Bliskiego Wschodu i Afryki. W swoim badaniu eksperci z Kaspersky Lab zauważyli, że grupa Turla wykorzystuje adresy IP dostawców zlokalizowanych w Kongo, Libanie, Libii, Nigerii, Somalii oraz Zjednoczonych Emiratach Arabskich.

Wiązki satelitarne wykorzystywane przez operatorów w tych państwach zwykle nie obejmują terytorium Europy i Ameryki Północnej, co bardzo utrudnia większości badaczy bezpieczeństwa prowadzenie dochodzeń w sprawie takich ataków.

- W przeszłości zidentyfikowaliśmy co najmniej trzy różne ugrupowania wykorzystujące satelitarne połączenia z internetem w celu zamaskowania swoich operacji. Rozwiązanie opracowane przez ugrupowanie Turla jest na ich tle najbardziej interesujące i nietypowe. Atakujący osiągają najwyższy poziom anonimowości poprzez wykorzystywanie szeroko rozpowszechnionej technologii – jednokierunkowego internetu satelitarnego. Cyberprzestępcy mogą znajdować się w dowolnym miejscu w zasięgu wybranego przez siebie satelity, czyli na obszarze mogącym przekroczyć tysiące kilometrów kwadratowych - powiedział Stefan Tanase, starszy badacz ds. bezpieczeństwa, Kaspersky Lab. - To praktycznie uniemożliwia śledzenie osoby atakującej. Ze względu na to, że wykorzystanie tego rodzaju metod staje się coraz popularniejsze, administratorzy muszą stosować odpowiednie strategie obrony w celu łagodzenia takich ataków.

Produkty Kaspersky Lab wykrywają i blokują szkodliwe oprogramowanie wykorzystywane przez ugrupowanie Turla z następującymi werdyktami:

- Backdoor.Win32.Turla.*,

- Rootkit.Win32.Turla.*,

- HEUR:Trojan.Win32.Epiccosplay.gen,

- HEUR:Trojan.Win32.Generic.

Więcej szczegółów dotyczących cyberkampanii Turla znajduje się w serwisie SecureList prowadzonym przez Kaspersky Lab: Satellite Turla: APT Command and Control in the Sky oraz Turla и спутниковый интернет: управление APT-атаками в небе.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

|

|

|

|

|

|

|

|