Analitycy Doctor Web wykryli, w rodzinie wirusów Android.Xiny, nowe przypadki trojanów zaprojektowanych do pobierania i usuwania programów. Te trojany mogą infekować procesy aplikacji systemowych i pobierać złośliwe wtyczki do programów, które zostały przez nie zaatakowane.

Trojany Android.Xiny są znane od marca 2015. Twórcy wirusów aktywnie dystrybuują je poprzez popularne strony www oferujące oprogramowanie do pobrania, a nawet poprzez oficjalne sklepy z aplikacjami, takie jak Google Play.

Zapisane na smartfonach lub tabletach, trojany Android.Xiny próbują pozyskać uprawnienia root’a, dzięki czemu mogą pobierać i instalować oprogramowanie w ukryty sposób. Potrafią także wyświetlać denerwujące reklamy. Jedną z głównych cech tych złośliwych programów jest wykorzystywanie innowacyjnego mechanizmu, chroniącego je przed usunięciem. Mechanizm ten polega na takim opracowaniu plików apk trojana, aby były niezmienne w czasie. Cyberprzestępcy kontynuują ulepszanie trojanów Android.Xiny, które są obecnie zdolne do wstrzykiwania swojego kodu w aplikacje systemowe w celu uruchamiania przeznaczonych dla nich wielu złośliwych wtyczek.

|

Zobacz także: Android. Podręcznik hackeraDzięki tej książce poznasz działanie systemu Android oraz zaimplementowaną w nim architekturę zabezpieczeń. Nauczysz się unikać częstych pułapek związanych z bezpieczeństwem i śledzić najnowsze strategie hakowania smartfonów. Książka ta musi się znaleźć na półce każdego, komu bezpieczeństwo platformy Android nie jest obojętne!* |

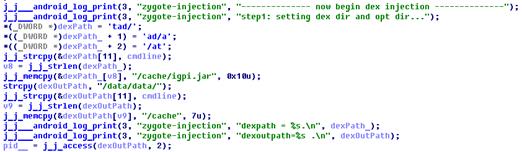

Jeden z tych zaktualizowanych trojanów, przebadany przez analityków bezpieczeństwa Doctor Web, został nazwany Android.Xiny.60. Jest on instalowany w katalogu systemowym przez inne programy należące do rodziny Android.Xiny. Uruchomiony, Android.Xiny.60 wypakowuje kilka złośliwych komponentów ze swojego folderu z zasobami i kopiuje je do katalogów systemowych.

* /system/xbin/igpi;

* /system/lib/igpld.so;

* /system/lib/igpfix.so;

* /system/framework/igpi.jar.

Następnie, używając modułu igpi (nazwanego Android.Xiny.61), trojan wstrzykuje bibliotekę igpld.so (nazwaną Android.Xiny.62) do procesów aplikacji systemowej Google Play (com.android.vending) i Usług Google Play (com.google.android.gms, co.google.android.gms.persistent). Poza tym, ten złośliwy moduł może być również wstrzykiwany do procesu zygote, ale ta funkcjonalność nie jest używana w bieżącej wersji trojana.

Gdy proces zygote zostanie zainfekowany, Android.Xiny.62 zaczyna śledzenie uruchamiania każdej nowej aplikacji. W rezultacie, jeśli trojan wykryje nowouruchomiony proces, wstrzykuje do niego złośliwy moduł igpi.jar (Android.Xiny.60). Dokładnie ten sam moduł jest także wstrzykiwany po zainfekowaniu procesów aplikacji systemowych Google Play i Google Play Services.

Głównym zadaniem modułu igpi.jar jest pobranie określonych przez cyberprzestępców wtyczek i uruchomienie ich w zainfekowanym środowisku. Moduł monitoruje status urządzenia mobilnego i gdy wystąpią pewne zdarzenia systemowe (np. uaktywnienie ekranu domowego, zmiana w połączeniu sieciowym, użycie ładowarki, itp.), podłącza się do serwera kontrolno-zarządzającego i wysyła do niego następujące informacje o zainfekowanym urządzeniu:

- IMEI

- IMSI

- adres MAC adaptera sieciowego

- wersję systemu operacyjnego

- model urządzenia mobilnego

- bieżący język systemowy

- nazwę pakietu aplikacji

W odpowiedzi Android.Xiny.60 potrafi pobrać i uruchomić złośliwe wtyczki, działające jako część zainfekowanej aplikacji. Analitycy bezpieczeństwa jeszcze nie wykryli dystrybucji tych złośliwych modułów, jednakże jeśli cyberprzestępcy stworzą je, to atak trojana będzie przeprowadzony na potężną skalę. Kilka możliwych scenariuszy zamieszczamy poniżej.

- Jeśli Android.Xiny.60 zainfekuje procesy Google Play, to zostanie pobrany do modułu instalacji oprogramowania.

- Jeśli Android.Xiny.60 zainfekuje komunikator, to będzie zdolny do przechwytywania i wysyłania wiadomości.

- Jeśli Android.Xiny.60 zainfekuje proces programu bankowego, to uruchomi żądaną wtyczkę i będzie mógł następnie wykradać poufne informacje, takie jak loginy, hasła, numery kart kredytowych, itp., a nawet w skryty sposób przekazywać pieniądze na konta bankowe cyberprzestępców.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Nowoczesne smartfony i tablety mogą z powodzeniem zastąpić specjalistyczne urządzenia przemysłowe w logistyce magazynowej

- Nowa luka odkryta w Android 13 i 14 umożliwia obejście blokady ekranu

- Bitdefender wykrył w październiku 189 odmian ransomware'u

- Ponad 2 mln użytkowników pobrało nową serię złośliwych aplikacji z Google Play

|

|

|

|

|

|

|

|