Fałszywe e-maile, których nadawcy podszywają się pod działających w Polsce operatorów telekomunikacyjnych i pocztowych, chętnie były dotąd wykorzystywane przez twórców zagrożeń podmieniających numery kont bankowych. Coś się jednak w tej dziedzinie zmienia. Do skrzynek polskich internautów zaczęły bowiem trafiać informacje o niedostarczonych przesyłkach rozpowszechniające szkodnika innego typu.

CryptoLocker jest programem z kategorii ransomware (z ang. ransom - okup, software - oprogramowanie). Jego działanie sprowadza się do zaszyfrowania plików przechowywanych na komputerze użytkownika i żądania okupu w zamian za narzędzia pozwalające je odszyfrować.

Producenci antywirusów nie tracą czasu na uzgadnianie nazw wykrywanych zagrożeń, w sieci mogliście więc natrafić na opisy takich szkodników, jak CTB-Locker, CryptoWall czy Filecoder, przypominające w pewnym stopniu poniższą charakterystykę. Można założyć, że w większości przypadków chodziło o któryś z licznych wariantów CryptoLockera.

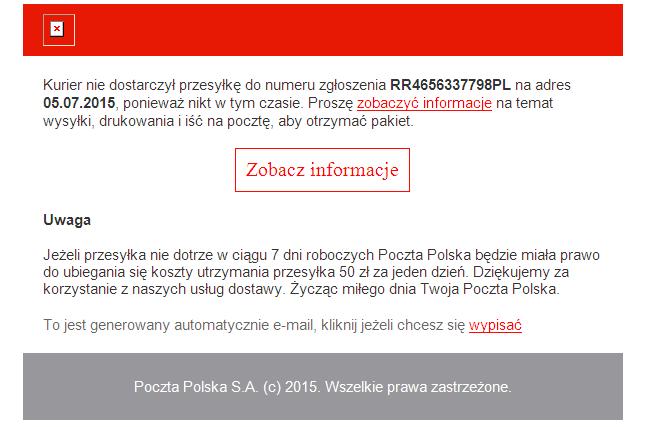

Najnowszy - jak wynika z informacji podawanych przez ESET - został przygotowany z myślą o Polakach. Poniżej możecie zobaczyć przykład wiadomości rozsyłanej w ostatnim czasie do internautów. Dowiecie się z niej, że kurier nie był w stanie dostarczyć przesyłki „ponieważ nikt w tym czasie”. Takie okrojone sformułowanie pozwala przypuszczać, że nadawca nie włada językiem polskim i skorzystał z translatora.

Użytkownik jest nakłaniany do kliknięcia w link i wydrukowania znajdujących się pod nim informacji. Z wydrukiem należy udać się na pocztę, bo nieodebranie przesyłki w ciągu 7 dni roboczych może spowodować przeniesienie na użytkownika rzekomych kosztów jej utrzymania wynoszących 50 zł dziennie. Wisienką na torcie jest widniejąca na dole informacja o możliwości wypisania się z subskrypcji.

Na stronie internetowej Poczty Polskiej pojawiło się już lakoniczne ostrzeżenie przed fałszywymi e-mailami. Można się z niego dowiedzieć, że spółka nie pobiera opłat z tytułu przechowania przesyłek. Nie wymaga też drukowania żadnych dokumentów upoważniających do odbioru listu bądź paczki - wystarczy okazanie dowodu tożsamości i ewentualnego pełnomocnictwa (przesyłkę można odebrać, nawet nie mając ze sobą awiza).

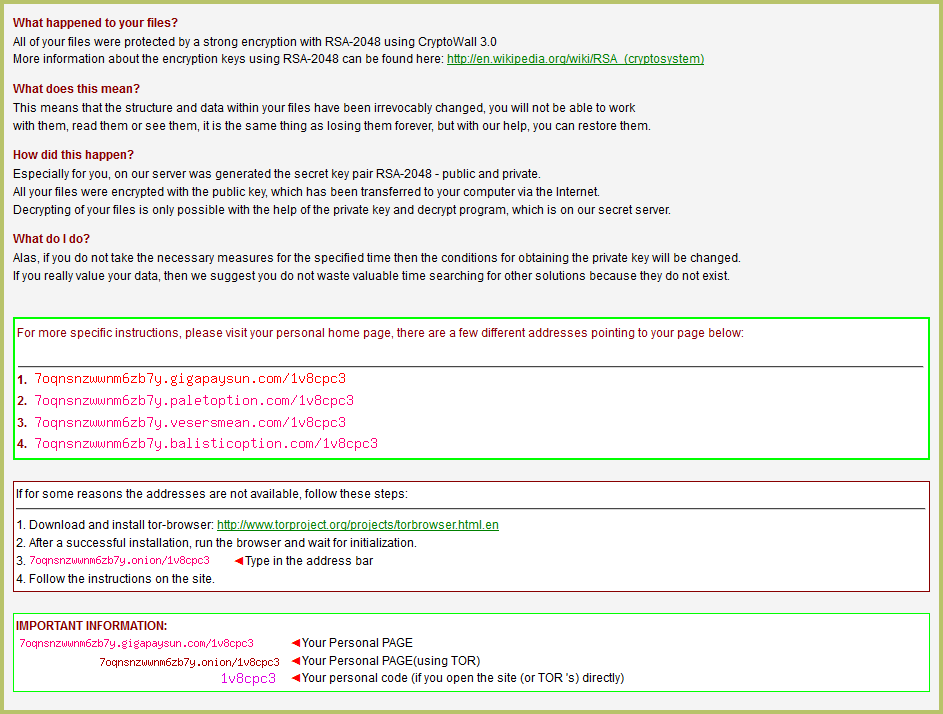

Infekcja zaczyna się w momencie, gdy ofiara kliknie w link zawarty w otrzymanej wiadomości. Powoduje to pobranie z sieci droppera, który po zainstalowaniu się w systemie ściąga kolejnego szkodnika, czyli właśnie CryptoLockera. Zagrożenie szyfruje pliki użytkownika asymetrycznym algorytmem kryptograficznym (RSA-2048) i wyświetla widoczny poniżej komunikat. Aby przywrócić dostęp do zaszyfrowanych plików, ofiara musi zapłacić okup.

- Jeśli pliki zostały skutecznie zaszyfrowane i nie istnieje żadna kopia zapasowa, użytkownik ma niewielką szansę na odzyskanie swoich danych - aby było to możliwe, atakujący musieliby popełnić błąd na etapie tworzenia lub wdrażania funkcji szyfrowania, co obecnie nie zdarza się często - komentuje Artem Semenczenko, analityk szkodliwego oprogramowania w firmie Kaspersky Lab.

Płacić czy nie płacić - oto jest pytanie

Twórcy CryptoLockera i innych programów z kategorii ransomware preferują, by okup był wpłacany w kryptowalucie Bitcoin, która zapewnia wystarczająco wysoki poziom anonimowości. Jednocześnie atakujący często podają swoje stawki w realnej walucie, takiej jak dolary czy euro. Koszt odszyfrowania danych dla użytkowników domowych zaczyna się od około 50 zł, ale może sięgać nawet do tysiąca. Jeśli zainfekowany został komputer firmowy, żądania przestępców mogą wzrosnąć do kwoty powyżej 20 000 zł.

Oficjalne zalecenie ekspertów od bezpieczeństwa brzmi oczywiście „nie płacić”, nigdy bowiem nie ma pewności, że twórcy złośliwego programu pomogą ofierze w odzyskaniu danych. Trzeba jednak przyznać, że zwykle pomagają. Prosta kalkulacja: gdyby tego nie robili, szanse na zarabianie w ten sposób również w przyszłości bardzo by zmalały.

Nikogo nie powinny więc dziwić osoby (i firmy), które - padając ofiarą szantażu - wolą sięgnąć do portfela niż stracić ważne informacje. Zdarza się to nawet organom ścigania. Przykładowo, w lutym br. Chicago Tribune ujawniła, że policja w Midlothian (Virginia, USA) zapłaciła twórcom jednej z mutacji CryptoLockera równowartość 500 dolarów w bitcoinach. W listopadzie 2013 r. policja w Swansea (Massachusetts, USA) wyłożyła na podobny cel 750 dolarów.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Mail o charakterze biznesowym? Lepiej uważać. Hakerzy na cel biorą także małe firmy

- Polskie firmy atakowane średnio 1040 razy w tygodniu. Akcja służb specjalnych nie przyniosła większych zmian

- Zamknięcie grupy LockBit. Hakerzy nie mogą już czuć się bezkarni

- W Polsce hakerzy najczęściej atakują z użyciem Qbota

|

|

|

|

|

|

|

|