Jesteś pewny, że Ciebie to nie dotyczy, bo używasz na Windowsie którejś z alternatywnych przeglądarek? Nic bardziej mylnego.

Biuletyny krytyczne

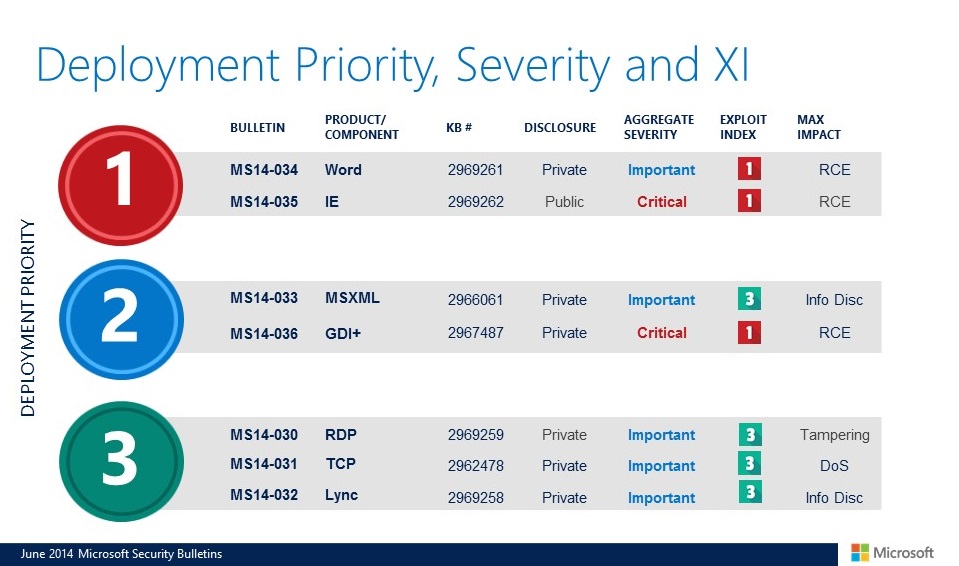

Biuletyn MS14-035

Eksperci ds. bezpieczeństwa szczególną uwagę zwracają na zbiorczą aktualizację, która usuwa 59 luk we wszystkich wersjach Internet Explorera - od przestarzałej „szóstki” (wciąż jeszcze używanej w systemie Windows Server 2003) po „jedenastkę” udostępnioną wraz z Windowsem 8.1. Najpoważniejsze z usuwanych błędów mogą pozwolić na zdalne wykonanie kodu, jeśli potencjalna ofiara odwiedzi odpowiednio spreparowaną stronę internetową. Atakujący może wówczas uzyskać takie same uprawnienia jak zalogowany użytkownik. Poprawkę warto zainstalować, nawet jeżeli na co dzień nie używamy IE. Jego silnik renderujący został tak zaprojektowany, aby twórcy oprogramowania mogli dodawać funkcjonalność przeglądarki do swoich własnych aplikacji i wielu z tej opcji korzysta. Nie instalując omawianej aktualizacji, narażamy się więc na atak.

Biuletyn MS14-036

Drugi z wydanych w czerwcu biuletynów krytycznych usuwa dwa błędy w przetwarzaniu obiektów graficznych za pomocą systemowej biblioteki GDIPLUS.DLL - oba umożliwiają zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik. Osoby, których konta zostały skonfigurowane tak, że mają niewielkie uprawnienia w systemie, ponoszą mniejsze ryzyko niż te, które pracują z uprawnieniami administracyjnymi. Luki występują we wszystkich wersjach systemu Windows, a także w oprogramowaniu Microsoft Office 2007 i 2010, Microsoft Live Meeting 2007 oraz Microsoft Lync 2010 i 2013.

Biuletyny ważne

Biuletyn MS14-030

Następny biuletyn likwiduje lukę w zabezpieczeniach pulpitu zdalnego, którą znaleziono w systemach Windows 7, Windows 8, Windows 8.1, Windows Server 2012 oraz Windows Server 2012 R2. Podatność umożliwia przechwycenie i modyfikację danych (ang. tampering), jeśli podczas trwania sesji RDP atakujący uzyska dostęp do segmentu sieci, w którym znajduje się docelowy system, i wyśle specjalnie spreparowany pakiet.

Biuletyn MS14-031

Kolejny biuletyn dotyczy błędu w protokole TCP, który umożliwia przeprowadzenie ataku typu odmowa usługi (ang. Denial of Service, DoS), jeśli atakujący prześle sekwencję specjalnie spreparowanych pakietów. Aktualizację powinni zainstalować użytkownicy wszystkich wersji Windowsa (z wyjątkiem najstarszej serwerowej, tj. 2003).

Biuletyn MS14-032

Ten natomiast biuletyn usuwa lukę w oprogramowaniu Microsoft Lync Server, podatne wersje to 2010 i 2013. Usuwany błąd pozwala na ujawnienie informacji, jeśli użytkownik odwiedzi specjalnie spreparowaną stronę internetową, używając do tego celu Internet Explorera.

Biuletyn MS14-033

Następny z czerwcowych biuletynów eliminuje błąd występujący w Microsoft XML Core Services. Podatność umożliwia ujawnienie informacji, jeśli użytkownik odwiedzi specjalnie spreparowaną witrynę z wykorzystaniem przeglądarki Internet Explorer. Aktualizacja jest przeznaczona dla wszystkich wersji systemu Windows.

Biuletyn MS14-034

Ostatni z omawianych biuletynów usuwa lukę związaną z przetwarzaniem czcionek w edytorze tekstu Microsoft Word. Umożliwia ona zdalne wykonanie kodu, jeśli użytkownik otworzy specjalnie spreparowany plik przy użyciu podatnej wersji oprogramowania. Efektywne wykorzystanie luki pozwala atakującemu uzyskać takie same uprawnienia jak u aktualnie zalogowanego użytkownika. Poprawkę powinni zainstalować użytkownicy oprogramowania Microsoft Office 2007 oraz Microsoft Office Compatibility Pack.

Aktualizacji można dokonać za pośrednictwem Windows Update lub ręcznie. Aby ułatwić pracę osobom administrującym wieloma maszynami, pod koniec ubiegłego miesiąca Microsoft udostępnił bezpłatną usługę myBulletins.

Użytkownicy systemu Windows 8.1, którzy nie zainstalowali wydanego na początku kwietnia pakietu Spring Update, powinni zrobić to jak najszybciej, jest on bowiem niezbędny do otrzymywania aktualizacji zabezpieczeń, począwszy od czerwcowego zestawu Patch Tuesday.

Informację tę potwierdza Marcin Klimowski z polskiego oddziału Microsoftu: Wszystkie przyszłe aktualizacje i poprawki bazować będą na ostatnio udostępnionych aktualizacjach, tak więc obecni użytkownicy Windows 8.1 (oraz Windows Server 2012 R2 i Windows Embedded 8.1 Industry) będą musieli zainstalować najnowsze aktualizacje, aby otrzymywać przyszłe udoskonalenia produktu i poprawki związane z bezpieczeństwem.

Co z osobami, które postanowiły pozostać przy Windowsie 8 i nie zaktualizowały go do 8.1?

W związku z udostępnieniem systemu Windows 8.1 - zgodnie ze standardową polityką cyklu wsparcia dla systemów Microsoft Windows - klienci korzystający obecnie z Windows 8, chcąc utrzymać wsparcie dla swoich systemów, powinni dokonać migracji do Windows 8.1 w ciągu 2 lat (przed 12.01.2016) - wyjaśnia Marcin Klimowski.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

|

|

|

|

|

|

|

|