Zakup usług IT w modelu chmurowym umożliwia rezygnację z inwestycji w sprzęt i oprogramowanie oraz obniżenie kosztów zatrudnienia administratorów IT. Jednak niektórych przedsiębiorców przed podjęciem tej decyzji powstrzymują obawy o bezpieczeństwo danych przechowywanych u zewnętrznego dostawcy.

Cloud computing a bezpieczeństwo danych

Małe i średnie przedsiębiorstwa chętniej decydują się na korzystanie z usług chmur publicznych, ponieważ unikają w ten sposób wysokich jednorazowych kosztów inwestycji w indywidualne wdrożenie oprogramowania oraz kosztów utrzymania własnej infrastruktury. Część przedsiębiorców wciąż jednak okazuje nieufność w stosunku do rozwiązań chmurowych, tłumacząc ją obawami przed niepowołanym dostępem do ich danych firmowych, znajdujących się fizycznie na serwerach innego podmiotu oraz brakiem możliwości samodzielnego nadzoru nad systemami i infrastrukturą. Tymczasem przechowywanie danych w chmurze może być bezpieczniejsze, aniżeli trzymanie ich we własnych zasobach. Powierzając dane profesjonalnemu dostawcy, który posiada wykwalifikowany zespół, możemy zmniejszyć ryzyko „wycieku” danych z firmy, spowodowanego brakiem kompetencji lub niestety udziałem własnych administratorów IT. Włamania są mniej prawdopodobne niż w przypadku pojedynczej infrastruktury - statystyki wskazują, że włamania do indywidualnych serwerowni zdarzają się dużo częściej.

Polityka bezpieczeństwa w firmie

Korzystanie z usług udostępnianych przez zewnętrznych dostawców rodzi konieczność zapewnienia bezpieczeństwa w sferze komunikacji nie tylko wewnątrz sieci firmowej, ale i komunikacji zewnętrznej - zapewnienia mechanizmów szyfrowania połączeń oraz nadzoru i kontroli nad danymi wysyłanymi i przechowywanymi z dala od firmy. Dobrą praktyką jest opracowanie polityki bezpieczeństwa organizacji, która stanowi kompendium wymagań dotyczących zachowań personelu, budowy dopuszczalnych rozwiązań technicznych i wskazówek dla twórców nowych rozwiązań wykorzystywanych w firmie. Polityka bezpieczeństwa definiuje przekrojowo dopuszczalne standardy i określa zasady przeglądu systemów pod kątem nieścisłości i potencjalnych zagrożeń.

Kontrola dostępu do rozwiązań w chmurze

Zapewnienie dostępu dla klienta chmurowego do zewnętrznie ulokowanych usług wymaga od ich dostawcy zabezpieczenia połączeń oraz wiarygodnych mechanizmów uwierzytelnienia i autoryzacji. Dostawcy szczególnie dbają o zabezpieczenia infrastruktury świadczonej w modelu usługowym (IaaS), gdyż jakiekolwiek zagrożenie w bezpośredni sposób oddziałuje na wykupione przez klientów usługi, a także pośrednio uderza w wyższe warstwy - PaaS i SaaS. Między innymi dlatego centra danych obligatoryjnie zabezpieczają otoczenie poprzez fizyczny całodobowy monitoring i kontrolę dostępu do pomieszczeń oraz przestrzegają wdrożonych polityk bezpieczeństwa, procesów i procedur związanych z utrzymywaniem infrastruktury IT. Na poziom tego rodzaju zabezpieczeń warto zwracać uwagę podczas podpisywania umów z dostawcą usług centrum danych.

Fizyczne zabezpieczenie danych

Środowiska funkcjonujące u dostawcy usług cloudowych muszą być dobrze chronione, co realizuje się przez różne podejścia, najlepiej stosowane w kombinacji z mechanizmami fizycznymi dla podwyższenia poziomu ochrony. Należą do nich: wydzielenie wielu zamkniętych stref, zamki wymagające wprowadzenia zdefiniowanego kodu lub kart dostępowych, a także systemy biometryczne. Koniecznym uzupełnieniem do systemu zamków ograniczających dostęp do uprawnionych obszarów jest monitoring przemysłowy - system kamer wraz z możliwością rejestracji obrazu z monitorowanych pomieszczeń. System kontroli dostępu współpracuje z systemami alarmowym i mechanizmami ochrony przeciwpożarowej.

Niezawodność usług

Umowa między dostawcą usługi i klientem musi określać, jakie będą warunki jej świadczenia. Powinna regulować aspekty związane z zakresem usługi i obowiązków dostawcy, gwarantowanymi parametrami oraz okresami dostępności, warunkami wsparcia, czasem reakcji na zgłoszenie i metodami wykonywania kopii zapasowych czy też kontroli dostępu. Komercyjne usługi w chmurze muszą być dostarczane wraz ze wsparciem technicznym, które powinno być powiązane z dedykowanym rozwiązaniem do obsługi zgłoszeń - oprogramowaniem klasy ITS (z ang. Issue Tracking System), obejmującym swoją funkcjonalnością odpowiednie procesy przetwarzania zgłoszeń. Lepsi dostawcy rozwiązań chmurowych posiadają także zespół wsparcia dostępny również przez Call Center 24/7.

Dla systemów udostępnianych w modelu usługowym ważne jest dostarczenie klientowi odpowiednich dokumentacji lub pomocy online, które pomagają użytkownikom zapoznać się z systemem, a także umożliwiają im odnalezienie odpowiedzi na podstawowe pytania. Aby zapewnić wysoką jakość dostarczanych usług i wyprzedzić lub zidentyfikować problemy przed ich eskalacją, należy wprowadzić kompleksowe zarządzanie ciągłością działania (z ang. BCM - Business Continuity Management) wraz z cykliczną weryfikacją stanu rozwiązania oraz monitorowaniem i wykrywaniem potencjalnych zagrożeń. Obszary podlegające bieżącej kontroli i powiązane wymagania wchodzą w skład kompletnego planu ciągłości działania (ang. BCP - Business Continuity Planning), zawierającego procedury postępowania w sytuacjach awaryjnych i określającego sposoby eliminowania wszelkich zidentyfikowanych na etapie analizy potencjalnych problemów.

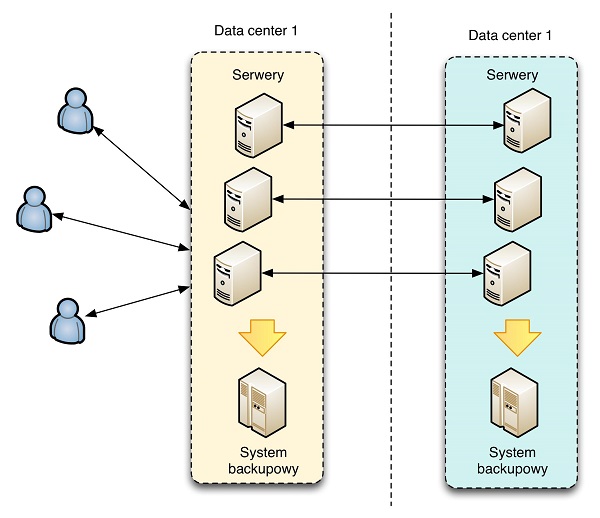

Jednym z najważniejszych procesów realizowanych w profesjonalnych infrastrukturach informatycznych jest wykonywanie kopii zapasowych (ang. backup). Jest on realizowany na wiele sposobów, m.in. poprzez: zapis na dyskach serwerów fizycznych z wykorzystaniem RAID (ang. Redundant Array of Independent Disks), kopiowanie danych z serwerów na inne maszyny, wykonywanie kopii danych na taśmach, zwielokrotnienie środowisk w ramach jednej fizycznej lokalizacji data center oraz zwielokrotnienie lokalizacji data center i uruchomienie lustrzanych środowisk w każdym z nich wraz z mechanizmami synchronizacji danych.

Wariant z dwoma lustrzanymi centrami danych

Poza wykonywaniem kopii zapasowych działają także mechanizmy monitoringu, których jednym z zadań jest kontrola poprawności realizacji sesji backupowych i niezwłoczna sygnalizacja błędów.

Bezpieczeństwo usług

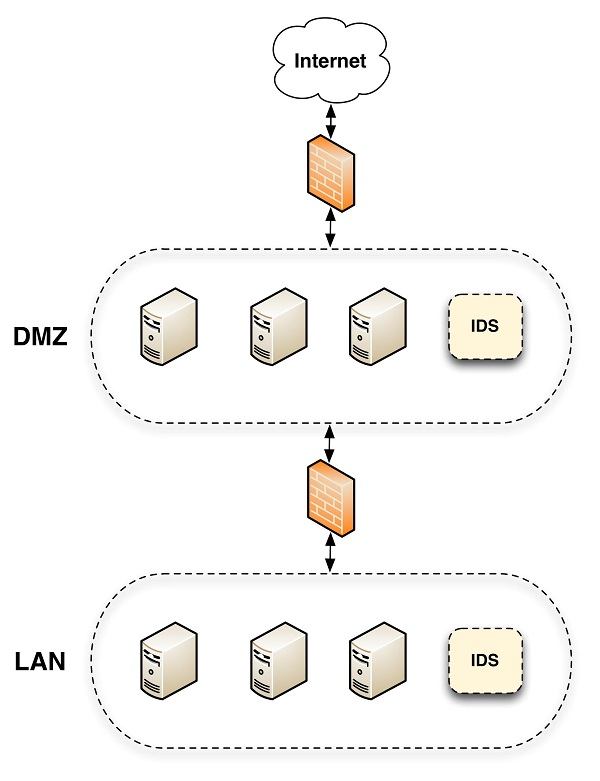

Centra danych dbają o odseparowanie całej infrastruktury od świata zewnętrznego w taki sposób, aby dostęp do niej miały tylko uprawnione osoby lub systemy, a niepowołane próby dostania się do zasobów sieci wewnętrznej były wykrywane lub blokowane.

Najbardziej typowa architektura wykorzystująca zapory sieciowe

Do realizacji tych zadań służą systemy IDS (ang. Intrusion Detection System - system wykrywania włamań) i IPS (ang. Intrusion Prevention System - system zapobiegania włamaniom), które aktywnie monitorują ruch w danym segmencie sieci i odpowiednio wcześnie uruchamiają zdefiniowane działania. Samym zabezpieczeniom sieciowym towarzyszy odpowiednia konfiguracja połączeń do serwerów, z użyciem bezpiecznych protokołów np. SSL (ang. Secure Socket Layer). W przypadku najbardziej krytycznych danych możliwe jest także szyfrowanie danych – z uwagi na to, iż zagrożenia mogą pochodzić także z wewnątrz sieci.

Typowym podejściem dostępu do danych, które nie powinny być publicznie dostępne (np. systemy wewnętrzne organizacji), jest dostęp za pomocą VPN (ang. Virtual Private Network, Wirtualna Sieć Prywatna), umożliwiający wykorzystanie publicznych sieci (np. sieci Internet) do łączenia się w bezpieczny sposób z siecią (sieciami) firmową. Przy wyborze dostawcy usług należy zwrócić uwagę na protokół zabezpieczeń VPN jaki udostępnia, w szczególności wybrać dostawcę, który oferuje dostęp za pomocą IPSec oraz SSL/TLS, natomiast unikać połączeń VPN za pomocą protokołu PPTP, który nie szyfruje przesyłanych danych.

Natomiast narzędziem, które musi być obecne w każdej infrastrukturze dostawcy usług cloud, jest system (lub systemy) kompleksowo monitorujący funkcjonowanie środowisk, który dostarcza informacje o wychwyconych problemach ze zdefiniowanym kanałem do odpowiednich grup odbiorców. Większość kompetentnych dostawców chmury oferuje często mechanizmy monitoringu oraz notyfikacji także jako usługę, natomiast dla zapewnienia pełnego bezpieczeństwa oraz business continuity najlepszym rozwiązaniem jest zapewnienie monitoringu usług za pomocą innych mechanizmów (nie znajdujących się w środowisku dostawcy usług cloud), jako że często awaria u dostawcy ma także wpływ na działanie samego środowiska monitoringu. Dodatkowo zewnętrzni dostawcy usług monitoringowych oferują także mechanizmy weryfikacji prawidłowości działania usług, zapewniając odpowiedź na pytanie nie tylko o to, czy usługa działa, ale także czy działa prawidłowo (np. czy rezultat po wysłaniu danych do formularza jest w oczekiwanej formie i wartościach).

Podsumowanie

Powierzanie danych do przetwarzania na zewnątrz daje klientom szansę na skorzystanie z zabezpieczeń na najwyższym poziomie technicznym. Taki poziom zabezpieczeń mogą oferować duże centra danych. Dzięki realizacji projektu „Cloud for Cities – przetwarzanie w chmurze dla rozwoju miast cyfrowych” klienci centrum danych Technoparku Pomerania uzyskają dostęp do najnowszych rozwiązań technologicznych, umożliwiających im korzystanie z usług IT w modelu cloud computing. Tego typu rozwiązania umożliwią firmom znaczne ograniczenie kosztów uruchomienia infrastruktury sprzętowej przy jednoczesnym zachowaniu wysokiego poziomu bezpieczeństwa – serwerownia zapewnia m.in. dostęp dozorowany, systemy gaśnicze i chłodzenia, zabezpieczenia prądowe czy przeciwpożarowe itd. Niewiele firm i instytucji indywidualnych jest w stanie pozwolić sobie na serwerownię choć zbliżoną pod względem tych parametrów do serwerowni profesjonalnej.

Autor: Robert Olejnik, właściciel firmy TEONITE, będącej członkiem konsorcjum Cloud for Cities.

Kontakt:

Katarzyna Witkowska - Menedżer Działu Rozwoju Technoparku Pomerania - tel. 91 85 22 915, kwitkowska@spnt.pl

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Nadchodzi koniec serwisów pobieraczkowych? Jest szansa - zobacz projekt ustawy

|

|

|

|

|

|

|

|