Wśród programów spędzających sen z powiek specjalistom ds. bezpieczeństwa poczesne miejsce zajmują rootkity. Zazwyczaj infekują one jądro systemu operacyjnego i potrafią skutecznie ukrywać szkodliwe procesy przed oprogramowaniem antywirusowym. Producenci pakietów zabezpieczających coraz częściej zaopatrują je w narzędzia do wykrywania tego typu zagrożeń. Udostępniają też osobne – zwykle darmowe i proste w obsłudze – aplikacje umożliwiające przeskanowanie komputera w poszukiwaniu rootkitów i oczyszczenie go z nich. W artykule pokazujemy, jak posługiwać się programami Sophos Anti-Rootkit i Gmer.

Instalacja programu Sophos Anti-Rootkit 1.5.4

Program ten można pobrać ze strony firmy Sophos (www.sophos.com, w zakładce „Products” wybieramy opcję „Free Tools”). Narzędzie jest kompatybilne praktycznie z każdą wersją każdą wersją Windowsa – od XP do 7, z uwzględnieniem także wydań serwerowych i platform 64-bitowych. Wersji współdziałającej z innymi systemami operacyjnymi, takimi jak Linux i Mac OS X, nie przygotowano, ponieważ w ich przypadku zagrożenie ze strony rootkitów jest minimalne.

Z badania firmy Gemius, obejmującego okres 18–24.04.2011, wynika, że udział Mac OS X w polskim rynku systemów operacyjnych nie przekracza 0,86 proc., z Linuksa korzysta jeszcze mniej użytkowników – zaledwie 0,67 proc. Twórcom szkodliwego oprogramowania bardziej opłaca się atakować różne wersje Windowsa, spośród których do rankingu Gemiusa zakwalifikowało się aż pięć, a używa ich 97,7 proc. Polaków.

Sophos Anti-Rootkit nie posiada spolszczonego interfejsu, posługiwanie się nim nie powinno jednak przysporzyć kłopotów nawet mniej zaawansowanym użytkownikom.

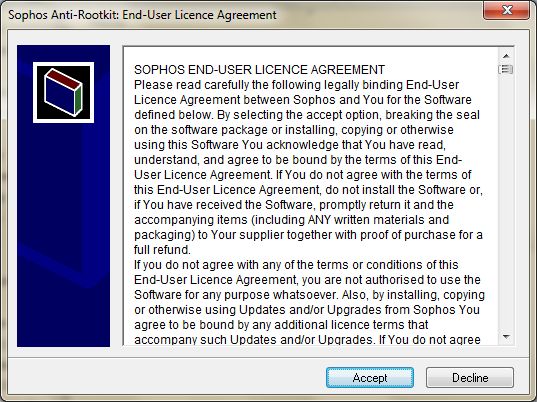

Po uruchomieniu pliku instalacyjnego zostanie nam wyświetlona licencja, którą po przeczytaniu należy zaakceptować przyciskiem „Accept”.

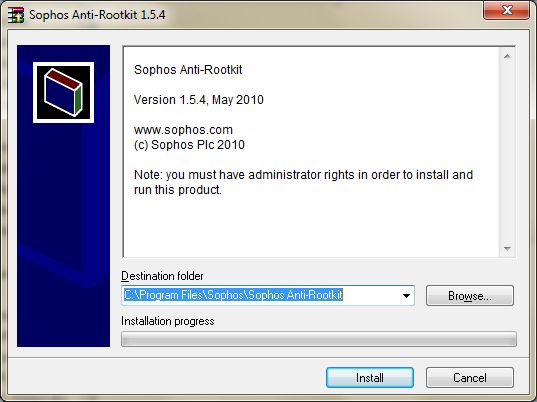

W kolejnym kroku możemy wskazać lokalizację, w której zostanie zainstalowany program. Domyślnie instalator proponuje folder Program Files na dysku C. Aby wybrać inne miejsce docelowe, należy skorzystać z przycisku „Browse”. Instalacja rozpocznie się po kliknięciu przycisku „Install”.

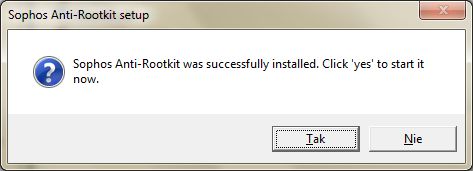

Proces ten nie trwa nawet minuty. Po jego zakończeniu zostanie wyświetlona informacja o pomyślnym zainstalowaniu narzędzia. Aby je od razu uruchomić, należy kliknąć przycisk „Tak”.

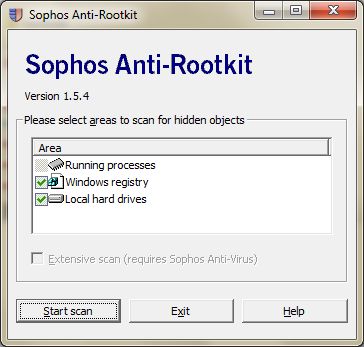

Uzyskamy wówczas możliwość przeskanowania komputera w poszukiwaniu rootkitów. Domyślnie sprawdzane są uruchomione procesy („Running processes”). Opcjonalnie możemy też przeszukać rejestr systemu („Windows registry”) i pliki znajdujące się na dysku twardym („Local hard drives”). Aby tego dokonać, klikamy „Start scan”.

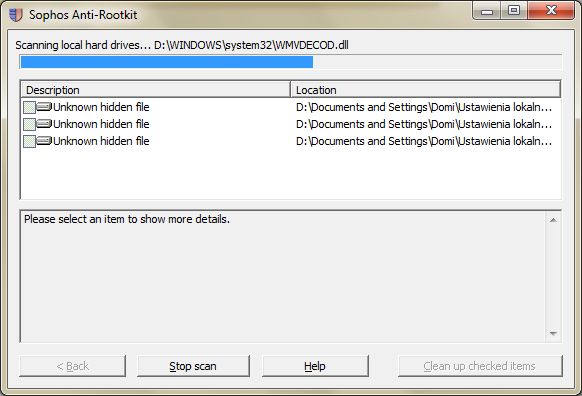

Postęp skanowania możemy śledzić na ekranie, musimy się jednak uzbroić w cierpliwość – w przeciwieństwie do instalacji jest on dość długotrwały i może przekroczyć pół godziny (wszystko zależy od pojemności dysku twardego oraz liczby zainstalowanych programów).

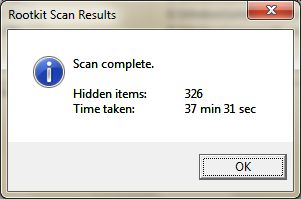

Po zakończeniu skanowania na ekranie zostanie wyświetlony komunikat o czasie jego trwania i znalezionych elementach. Aby zamknąć okno, klikamy „OK”.

Teraz możemy uważniej przyjrzeć się wykrytym plikom – klikając na wybranym elemencie, poznamy jego szczegóły. W przypadku plików oznaczonych jako „Unknown hidden file” opcja czyszczenia będzie nieaktywna (ich usuwanie jest niewskazane). Jeśli program wykryje szkodliwe oprogramowanie, będziemy mogli skorzystać z przycisku „Clean up checked items”. W każdej chwili będziemy też mogli użyć przycisku „Back”. Spowoduje on powrót do okna umożliwiającego rozpoczęcie skanowania na nowo.

Instalacja programu Gmer 1.0.15

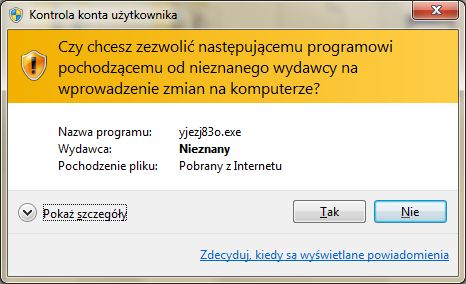

Innym narzędziem umożliwiającym wykrywanie rootkitów jest Gmer, dostępny także w polskiej wersji językowej. Program współpracuje ze wszystkimi wersjami systemu Windows. Można go pobrać ze strony www.gmer.net po kliknięciu w przycisk „Download EXE”. Z uwagi na to, że złośliwe oprogramowanie może przeciwdziałać uruchomieniu tego narzędzia, jego autor stworzył generator losowych nazw – na dysku użytkownika plik zostanie zapisany np. pod taką nazwą:

Podczas pierwszego uruchomienia program ładuje wszystkie moduły i pliki potrzebne do jego prawidłowego działania, co trwa kilkadziesiąt sekund. Proces ten w nowszych wersjach systemu Windows bywa poprzedzany pytaniem o to, czy chcemy zezwolić temu programowi na wprowadzanie zmian na komputerze. Należy wówczas kliknąć w przycisk „Tak”.

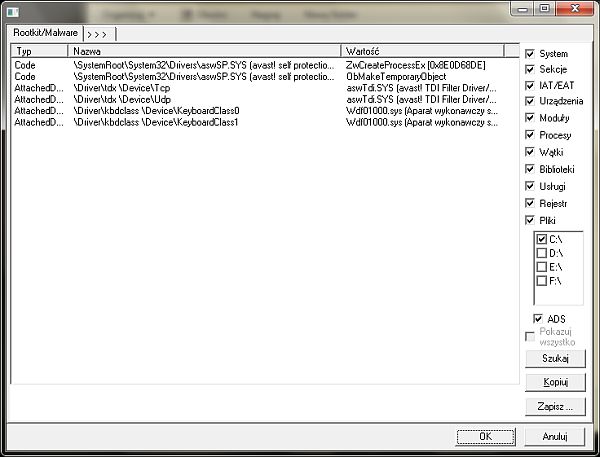

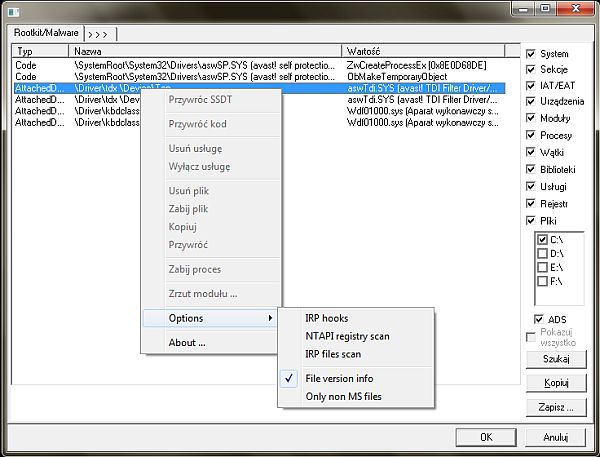

Po uruchomieniu programu zobaczymy tylko dwie zakładki „Rootkit/Malware” oraz „>>>”, która umożliwia wyświetlenie pozostałych. Aby przeskanować system w poszukiwaniu szkodliwego oprogramowaniu, należy skorzystać z przycisku „Szukaj”. Wcześniej po prawej stronie zaznaczamy obiekty i partycje, które chcemy przeskanować. Nie należy wybierać opcji „Pokazuj wszystko”, ponieważ otrzymany w efekcie raport (log) będzie mało czytelny i zajmie na dysku dużo miejsca.

Klikając prawym przyciskiem myszy na wybranym elemencie, zobaczymy, jakie akcje możemy na nim wykonać. O znalezieniu złośliwej aplikacji Gmer poinformuje, wyświetlając stosowny komunikat. Nawet wtedy nie należy jednak bezmyślnie usuwać żadnego z wykrytych obiektów. Przed podjęciem jakiejkolwiek akcji dobrze jest skonsultować się z bardziej doświadczonym użytkownikiem systemu Windows, pokazując mu log skanowania. Za pomocą przycisku „Kopiuj” możemy skopiować otrzymany raport do schowka. Wciskając kombinację klawiszy CTRL + V, przeniesiemy go stamtąd np. do Notatnika, by zapisać następnie jako zwykły plik tekstowy.

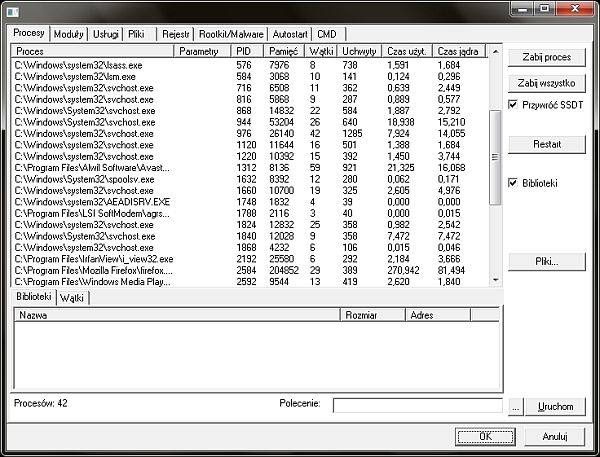

Kliknięcie w zakładkę „>>>” pozwoli nam skorzystać z innych opcji programu. Przykładowo zakładka „Procesy” umożliwia zarządzanie uruchomionymi procesami (w bardziej zaawansowany sposób niż wbudowany w system Menedżer zadań Windows, dostępny po naciśnięciu kombinacji klawiszy CTRL + ALT + DEL).

Spośród innych zakładek na uwagę zasługuje „Autostart”, gdzie po kliknięciu w przycisk „Szukaj” zobaczymy pliki i usługi uruchamiające się przy starcie systemu. Wyszukiwanie pokaże wyłącznie elementy, które mogą budzić niepokój, jeżeli więc chcemy zobaczyć więcej, powinniśmy zaznaczyć opcję „Pokazuj wszystko”.

Niezaprzeczalną zaletą obu opisanych wyżej programów – Sophos Anti-Rootkita i Gmera – jest możliwość ich bezpłatnego wykorzystania także w zastosowaniach komercyjnych (np. na komputerach firmowych).

>> Czytaj także:

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Groźna luka w procesorach Intela. Z Androida można wykraść odciski palców. Przegląd wydarzeń dot. e-bezpieczeństwa - 11.08.2015

- Rootkit w pamięci karty graficznej. Czym szyfrować swoje dane. Przegląd wydarzeń dot. e-bezpieczeństwa - 12.05.2015

- Jedno zagrożenie w kilkudziesięciu wersjach

- Kaspersky Lab opatentował swoją metodę zwalczania rootkitów

|

|

|

|

|

|

|

|