Przed Wami cztery polskie firmy, z których usług korzystacie na co dzień. Cztery krótkie historie, w których bezpieczeństwo poufnych danych i budowana latami reputacja… okazały się iluzoryczne. Jak do tego doszło?

E-commerce - test bezpieczeństwa strony WWW

Pierwszym celem jest firma działająca na rynku e-commerce. Atakujący, podający się za potencjalnych klientów, umawiają się z przedstawicielem handlowym na prezentację platformy B2B. Tym samym, w niebudzący podejrzeń sposób, mogą uzyskać konto w serwisie. Jako zalogowani użytkownicy, rzekomo testujący produkt przed zakupem, w ciągu kilku godzin znajdują krytyczne luki w aplikacji i wykradają bazę danych Klientów oraz ich zamówień. Dodatkowo, rozszerzając atak na kolejne serwery w infrastrukturze firmowej, uzyskują dostęp do kopii zapasowych, w tym - do umów z innymi Klientami firmy, kodów źródłowych aplikacji oraz firmowej poczty e-mail. Czas trwania całej operacji zamyka się w zaledwie 48 godzinach.

Firma konsultingowa - wyłudzanie haseł (phishing)

Atakujący szczegółowo analizują profile pracowników firmy konsultingowej na portalach społecznościowych, gromadząc wiedzę na temat poszczególnych stanowisk. Kolejny krok to nawiązanie korespondencji e-mailowej z wybranymi pracownikami, aby dokładnie poznać stosowany format wiadomości, styl pisania czy stopkę e-mail danej osoby. Następnie atakujący wykupują domenę internetową, której adres jest wizualnie bardzo podobny do firmowej witryny atakowanej instytucji i przygotowują fałszywą stronę WWW, wyglądającą dokładnie jak witryna firmowa... z tą jednak różnicą, że kontrolowana przez atakującego strona wymaga dodatkowo od odwiedzających wpisania loginu i hasła. W związku z nadchodzącą imprezą integracyjną, o której pracownicy dowiadują się z bloga firmowego, z fałszywej domeny wysłane zostają e-maile, rzekomo od pracownika działu PR. Wiadomości zawierają prośbę o pilne wypełnienie ankiety dotyczącej preferencji uczestników imprezy. Link kieruje jednak nieświadomych pracowników na fałszywą stronę, wymagającą podania firmowych danych dostępowych. W ciągu zaledwie kilkunastu minut, pierwsze kilkanaście osób oddaje swoje dane dostępowe intruzom. Atakujący z kolei, wykorzystując zdobyte hasła, logują się do prawdziwych systemów biznesowych firmy i w ciągu kolejnych 20 minut wykradają interesujące ich informacje, takie jak przesyłane oferty, faktury czy umowy.

Warto przeczytać: Czynnik ludzki podstawą skutecznego cyberbezpieczeństwa >>

Instytucja finansowa - bezpieczeństwo fizyczne

Atakujący przez kilka dni obserwują

budynek wybranej instytucji Odnotowują rzeczywiste godziny pracy poszczególnych

pracowników i poznają ich nawyki. Uważnie obserwują także nawyki kurierów czy

dostawców nowego sprzętu IT. O godzinie 7:40, intruz ubrany stosownie do zasad

panujących w firmie, podchodzi do bocznych drzwi służących przyjmowaniu paczek

o większych rozmiarach i wchodzi do budynku bezpośrednio za jednym z

pracowników, który to, jak każdego dnia,

omija główną bramę wejściową, używając swojej karty dostępowej.

Atakujący przedostaje się na wyższe piętro i zatrzymuje się przed kolejnymi

drzwiami z wbudowanym czytnikiem kart. Udaje jednocześnie, że prowadzi rozmowę

telefoniczną na tematy związane z aktualnym projektem IT, o którym wcześniej (w

fazie rekonesansu) dowiedział się ze strony internetowej firmy firmy.  Po kilku

minutach drzwi otwiera pracownik instytucji, pchający wózek ze sprzętem. Intruz

uśmiecha się, życzliwie przytrzymuje “współpracownikowi” drzwi i wchodzi za nim

do środka. Na szyi ma zawieszoną wydrukowaną plakietkę, wyglądającą dokładnie

tak jak karty dostępowe używane w firmie. Zdjęcia kart wykonał dwa dni

wcześniej w pobliskiej restauracji, gdzie pracownicy spędzają przerwę lunchową.

Po kilku

minutach drzwi otwiera pracownik instytucji, pchający wózek ze sprzętem. Intruz

uśmiecha się, życzliwie przytrzymuje “współpracownikowi” drzwi i wchodzi za nim

do środka. Na szyi ma zawieszoną wydrukowaną plakietkę, wyglądającą dokładnie

tak jak karty dostępowe używane w firmie. Zdjęcia kart wykonał dwa dni

wcześniej w pobliskiej restauracji, gdzie pracownicy spędzają przerwę lunchową.

Przez kolejną godzinę, w kilku miejscach, atakujący ukrywa małe elektroniczne urządzenia, przypominające pendrive. Po opuszczeniu budynku, łączy się siecią GSM do pozostawionych urządzeń. Podłączony jest do sieci firmowej - dokładnie tak, jakby siedział przy jednym z komputerów w biurze. W ciągu kolejnych dwóch dni wyszukuje serwery z nieaktualnym oprogramowaniem, wykrywa konta firmowe pracowników z łatwym do odgadnięcia hasłem oraz wrażliwe informacje, o których usunięciu pracownicy zapomnieli. Serwer po serwerze, zdobywa najwyższe uprawnienia administratora domeny, uzyskując tym samym dostęp do wszystkich istotnych i poufnych danych firmowych.

Software house - socjotechnika

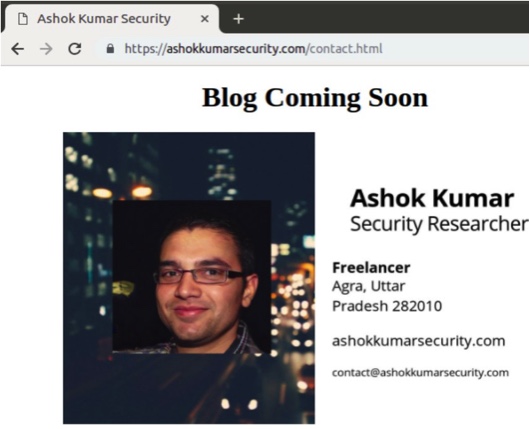

Firma IT to cel najtrudniejszy. Celem są tu świadomi zagrożeń pracownicy, wykonujący lub zamawiający systematyczne testy bezpieczeństwa, a także zaawansowane mechanizmy zabezpieczające.Tym razem, atakujących interesuje kradzież kodu źródłowego jednego z produktów firmy. W takim przypadku, niezbędny jest niesztampowy scenariusz. Zespół atakujący przygotowuje stronę WWW, wyglądającą jak witryna blogera z Indii, nieistniejącego Ashoka Kumara, badacza-pasjonata, zajmującego się bezpieczeństwem. Na stronie zamieszczone jest wygenerowane zdjęcie chłopaka o śniadej cerze i szczegółowe informacje o bardzo krytycznym błędzie w jednej z usług, którą zarządza atakowana firma. Przykładowe (wyglądające realistycznie) dane osobowe czy też użycie czerwonego koloru w odpowiednim miejscu sprawiają, że strona ma błyskawicznie wzbudzić emocje pracowników, którzy zostaną na nią skierowani.

Warto przeczytać: Proste hasła - groźne dla bezpieczeństwa firm >>

Atakujący wybierają cztery osoby, prawdopodobnie o najwyższych uprawnieniach IT w firmie i wysyłają do nich wiadomość od autora wspomnianego bloga. E-mail wskazuje na wpis dotyczący znalezionego krytycznego błędu i zawieraj pytanie, czy firma planuje kupić od badacza usługę pełnych testów bezpieczeństwa, w celu poznania kolejnych poważnych luk. Aż trójka (z atakowanej czwórki) odbiorców nie zauważa podstępu i pod wpływem silnych emocji, kopiuje kod ze strony, aby sprawdzić czy faktycznie wskazany błąd występuje w systemie. Moment wklejenia na swoim komputerze skopiowanej treści ze strony w celu przetestowania błędu to chwila, w której ofiary, zupełnie nieświadome, oddają pełną kontrolę nad swoimi stacjami roboczymi (w tym przypadku: nowymi modelami Maców) intruzom. Atakujący w ciągu kilku minut wykradają najważniejsze klucze API i hasła, aby w następnych 12 minutach - zdobyć upragniony kod źródłowy.

Testy penetracyjne, czyli kontrolowany atak

Cztery powyższe historie to nie scenariusz filmu akcji ani też fabuła książki. Tym razem, to także nie rzeczywiste ataki cyberprzestępców. Są to natomiast prawdziwe działania firmy LogicalTrust, która od ponad 16 lat zajmuje się kontrolowanymi testami bezpieczeństwa. Wszystkie powyższe scenariusze zespół pentesterów opracował i przeprowadził na zlecenie swoich Klientów. Celem takich symulowanych ataków jest poprawa stosowanych w danej firmie mechanizmów zabezpieczających oraz procedur. Rzecz w tym, aby podnieść poprzeczkę prawdziwym przestępcom i nie doprowadzić do - całkiem już realnych! - strat finansowych i wizerunkowych.

Kto zamawia tego typu usługi? Ze względu na skalę ataków, dziś są to firmy z każdego sektora. Od kilkunastoosobowych zespołów programistycznych, aż po największe, rozpoznawalne korporacje. Każdy może stać się celem prawdziwego ataku, dlatego też coraz więcej z nas myśli o sprawdzeniu się w ataku symulowanym.

Po zakończonych testach penetracyjnych, które zawsze odbywają się według szczegółowych scenariuszy, Klient otrzymuje informację, w jaki sposób atakującym udało się wykraść wrażliwe informacje oraz dokładne instrukcje na temat tego jak podnieść poziom kultury bezpieczeństwa w organizacji, aby przeciwdziałać przyszłym cyberkradzieżom. Takie kompleksowe podejście przynosi o wiele lepszy efekt od pojedynczego działania w postaci zakupu najnowocześniejszego nawet oprogramowania, np. antywirusowego. By skutecznie chronić firmę przed atakami, samo poprawienie podatności w aplikacjach czy infrastrukturze, niestety już nie wystarczy. Skuteczne mechanizmy obronne to takie, które uwzględniają procesy biznesowe, wykorzystywaną technologię oraz przede wszystkim: codzienne nawyki samych pracowników.

Niestety, wciąż najsłabszym ogniwem mechanizmów bezpieczeństwa jest człowiek, a warto pamiętać, iż dla większości pracowników bezpieczeństwo IT nie jest priorytetem. Są nim ich stałe obowiązki, charakterystyczne dla danego stanowiska pracy. Lista “tasków” musi być stale obsługiwana... a czy w sposób bezpieczny? To już zupełnie inna kwestia! Dlatego też, zespół LogicalTrust wierzy, że skuteczna edukacja osób nietechnicznych to szkolenia:

❖ krótkie - bo pracownik nie ma dziś czasu ani chęci na godzinne webinary na tematy, które go nie interesują;

❖ niesztampowe - bo forma ma znaczenie, musi być bardzo ciekawie, zabawnie i przystępnie;

❖ treściwe - istotne są wyłącznie najważniejsze zasady bezpieczeństwa, dopasowane do aktualnych ataków.

Zgodnie z powyższymi zasadami LogicalTrust prowadzi dwa rodzaje szkoleń dla wszystkich pracowników w firmach.

Szkolenia on-line w postaci e-learningowego kursu, zawierającego kilkuminutowe filmy, pokazującego najważniejsze zagadnienia z zakresu ochrony przed cyberatakami.

Szkolenia stacjonarne w postaci skondensowanej prelekcji, na temat incydentów bezpieczeństwa zazwyczaj doprowadzając do wielomilionowych strat… Wszystko z powodu drobnych błędów i zaniechań pracowników.

LogicalTrust szkoli także osoby techniczne, by mogły tworzyć bezpieczniejsze, bardziej odporne na działania osób z zewnątrz rozwiązania. Zajęcia mają formę intensywnych warsztatów, w których pracownicy uczą się jak myślą i działają przestępcy, a dzięki temu lepiej - rozumieją mechanizmy ataku i potrafią skutecznie zabezpieczyć firmowe aplikacje i infrastrukturę.

Jeśli chcesz zgłosić swoją firmę do kontrolowanych testów bezpieczeństwa, podnieść poziom świadomości pracowników lub przeszkolić osoby techniczne, zachęcamy do bezpośredniego kontaktu z https://logicaltrust.net/

Myślisz długoterminowo? Możesz systematycznie otrzymywać darmowe materiały z zakresu zwiększania świadomości pracowników (security awareness). Zapisz się na newsletter, na którym LogicalTrust regularnie udostępnia przydatne treści (grafiki, quizy, filmy), dzięki którym firma może samodzielnie, stopniowo i skutecznie budować swój ludzki firewall.

Chcesz zacząć działać od razu? Sprawdź siebie i swoich pracowników w darmowym quizie, w którym muszą rozpoznać niebezpieczne wiadomości: https://phishingquiz.securityinside.com/

Nie oddawaj bez walki starannie gromadzonych latami danych Klientów, firmowego know-how, wypracowanej reputacji i środków finansowych cyberprzestępcom.

Podnieś poprzeczkę.

Skorzystaj ze wsparcia i doświadczenia ekspertów z LogicalTrust.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Deepfake coraz większym zagrożeniem dla tegorocznych wyborów. Fałszywe filmy można zakupić na Telegramie

- Google i Yahoo wprowadzają nowe regulacje dla e-maili. Czy Twoja firma jest gotowa na nowe standardy?

- Telefon z PKO BP lub innego banku? Zachowaj czujność!

- Ponad 400-procentowy wzrost wykorzystania generatywnej sztucznej inteligencji wśród pracowników przedsiębiorstw i firm

|

|

|

|

|

|

|

|