Czy producenci twardych dysków udostępnili szpiegom informacje pozwalające na infekowanie firmware tych urządzeń? Nie wiadomo, ale firma Kaspersky Lab twierdzi, że grupa cyberszpiegów o nazwie Equation potrafi infekować twarde dyski, korzystając z zaawansowanych metod. Możliwe, że ta grupa ma związek z amerykańskim wywiadem.

Wczoraj firma Kaspersky Lab opublikowała obszerny raport na temat grupy cyberszpiegów o nazwie Equation. Jak zwykle w takich przypadkach, jest to nazwa nadana grupie przez firmę. Equation dysponowała bardzo zaawansowanymi narzędziami i prowadziła swoje działania przynajmniej od roku 2001. Badacze sądzą, że mogła działać nawet od 1996 roku, choć to już nie jest całkiem pewne.

Equation to NSA? Oto jest pytanie

Czy Equation ma związek z amerykańską agencją NSA? W niektórych gazetach już możemy przeczytać, że tak właśnie jest. Reuters pisze, że "rosyjscy badacze wykryli przełomowy amerykański program szpiegowski". Podkreślmy jednak, że firma Kaspersky Lab nie ma całkowitej pewności i nie łączy wprost działań grupy Equation z amerykańską agencją.

Badacze przyznali, że jedno z narzędzi stosowanych przez Equation wykorzystuje eksploity wykryte później w zaawansowanym szpiegowskim narzędziu Stuxnet. Jest też kilka innych podobieństw pomiędzy narzędziami stosowanymi przez Equation i NSA, a poza tym niektóre osiągnięcia grupy Equation wskazują na to, że grupa ta mogła przechwytywać przesyłki pocztowe w drodze do ofiary. Coś takiego robiła właśnie NSA.

W raporcie Kaspersky Lab wymieniono m.in. nazwy narzędzi używanych przez Equation (GRAYFISH, Fanny, DOUBLEFANTASY i in.). Kolejne rozdziały opisują szczegółowo te narzędzia.

Infekowanie twardych dysków

W rozdziale 10. opisany jest najbardziej zaawansowany atak, polegający na infekowaniu firmware twardych dysków. Taka infekcja z punktu widzenia użytkownika jest niemożliwa do wykrycia. Nie da się jej usunąć nawet poprzez formatowanie dysku czy ponowne instalowanie systemu operacyjnego. Narzędzia grupy Equation pozwalały na infekowanie dysków wielu film, m.in. Western Digital, Seagate, Toshiba, IBM, Micron i Samsung.

Narzędzia do infekowania dysków musiały korzystać z informacji, które są charakterystyczne dla poszczególnych producentów i nie stanowią informacji udostępnianej publicznie. Dlatego właśnie badacz Kaspersky Lab Costin Raiu uważa, że nie ma szans, aby ktoś zrobił takie narzędzie, nie otrzymując jakichś danych od producentów. Najłatwiej wyobrazić sobie, że po prostu służby specjalne zmusiły producentów dysków do współpracy i to znów wskazywałoby na NSA. Oczywiście nie można całkowicie wykluczyć, że do zdobycia informacji doszło w inny sposób.

Kaspersky Lab podkreśla, że ślady infekowania firmware twardych dysków znajdowano bardzo rzadko. Możliwe, że grupa Equation korzysta z tego narzędzia tylko przy atakowaniu wyjątkowo ważnych celów. Z użyciem tej metody można było bardzo długo szpiegować wybrany cel.

Ofiary, infrastruktura, metody

Ofiary grupy Equation zaobserwowano w ponad 30 krajach w liczbie ponad 500. Były to m.in.:

- instytucje rządowe,

- firmy telekomunikacyjne,

- firmy z sektorów lotniczego, energetycznego i wydobywczego,

- aktywiści islamscy,

- media,

- instytucje finansowe.

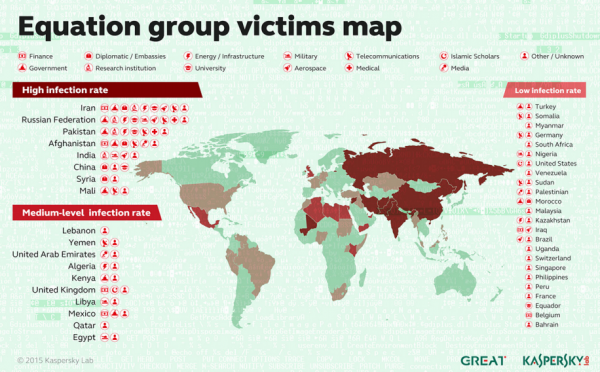

Taki zestaw ofiar również sugeruje, że grupa Equation pracowała dla jakiegoś rządu. Poniżej zaczerpnięta z raportu "mapka ofiar". Wynika z niej, że szczególnie często Equation uderzała w cele z Iranu, Rosji, Pakistanu i Afganistanu (można kliknąć na mapkę, by powiększyć).

Kaspersky Lab podkreśla, że infekcje mają mechanizmy autodestrukcji, zatem ofiar mogło być o wiele więcej, może nawet tysiące lub dziesiątki tysięcy.

Do infekcji mogło dochodzić na różne sposoby - przez internet, za pomocą nośników (USB, CD) lub za pomocą samoreplikujących się szkodników.

Raport opisuje ciekawy incydent, gdy po konferencji naukowej w Houston niektórzy uczestnicy otrzymali pocztą płyty z materiałami z konferencji. Przynajmniej w jednym przypadku do płyty dołożono oprogramowanie szpiegujące. W takim przypadku najłatwiej obarczyć winą organizatorów konferencji, ale zdaniem Kaspersky Lab mogło być inaczej. Wcześniejsze wycieki Snowdena mówiły o tym, że NSA jest zdolna do otworzenia paczki i umieszczenia w niej złośliwej niespodzianki. Nie można wykluczyć, że to był jeden z takich przykładów.

Raport wspomina też, że grupa Equation korzystała z infrastruktury obejmującej ponad 100 serwerów i 300 domen internetowych. Serwery znajdują się w wielu krajach, m.in. w USA, Wielkiej Brytanii, Włoszech, Niemczech, Holandii, Panamie, Malezji i Czechach.

- tak

- nie

- nie mam zdania

Co teraz robi Euqation?

Co ciekawe, raport Kaspersky Lab nie wspomina o żadnych szczególnie nowych atakach grupy Equation. Nie znaleziono śladów działania grupy w roku 2014. Miło byłoby pomyśleć, że tajemnicza grupa zawiesiła działalność, ale bardziej prawdopodobne jest to, że ona działa dalej i stosuje nowsze, lepsze metody. Trzeba też podkreślić, że raport Kaspersky Lab opisuje tylko zidentyfikowane przypadki działań tej grupy i zapewne nie jest to jedyna taka grupa. Nawet jeśli Equation faktycznie ma związek z NSA, to błędem byłoby zakładanie, że wywiady innych państw nie próbują czegoś podobnego. Możliwe, że istnieje całe mnóstwo szkodników tworzonych na zlecenie państw, a to, co widzimy, to wierzchołek góry lodowej.

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

Więcej w tym temacie:

- Rozczarowanie technologią: Dlaczego firmy żałują swoich decyzji inwestycyjnych?

- Polskie firmy powyżej europejskiej średniej. Ponad 80 proc. wdraża ideę projektowania aplikacji skoncentrowanego na użytkowniku

- W przypadku tej usługi aż 90 proc. ataków kończy się powodzeniem

- Niewyspani Polacy rocznie generują miliardy strat w gospodarce

|

|

|

|

|

|

|

|