„Wydarzenia, jakie miały miejsce w trzecim kwartale 2010 roku, pokazują, że znajdujemy się u progu nowej ery w ewolucji cyberprzestępczości – uważa Jurij Namiestnikow, ekspert firmy Kaspersky Lab. – Koncepcja masowej infekcji, takiej jak te wywoływane przez robaki Klez, Medoom, Sasser oraz Kido, ustąpi miejsca precyzyjnym atakom”. Pojawienie się Stuxneta zdaje się potwierdzać tę teorię.

Analiza wykazała, że celem Stuxneta była zmiana sterowników programowalnych (PLC) osadzonych w inwerterach, które są wykorzystywane do kontrolowania prędkości obrotów silników elektrycznych. Takie sterowniki działają z bardzo szybkimi silnikami, posiadającymi ograniczone zastosowania przemysłowe. Stuxnet to najbardziej złożony szkodliwy program w arsenale cyberprzestępców - uważają specjaliści firmy Kaspersky Lab. O unikatowości tego robaka świadczy również to, że w celu infekowania komputerów użytkowników wykorzystuje on jednocześnie aż cztery luki w systemie Windows i posiada komponent rootkit podpisany certyfikatami skradzionymi od Realtek Semiconductors oraz JMicron.

>> Czytaj także: Stuxnet atakował... elektrownię atomową?

Certyfikaty odgrywają ważną rolę w potwierdzaniu wiarygodności pliku, w którym zostały umieszczony. W mijającym roku odnotowano jednak kilka przypadków legalnego uzyskania cyfrowych certyfikatów przez cyberprzestępców. W jednym z nich pozyskano certyfikat dla „oprogramowania do zdalnej obsługi komputera bez graficznego interfejsu”, który w rzeczywistości był backdoorem, czyli programem pozwalającym na zdalne przejęcie kontroli nad zainfekowanym komputerem.

Twórcy oprogramowania adware, riskware oraz fałszywych aplikacji antywirusowych często wykorzystują skradzione certyfikaty w celu uniemożliwienia wykrycia swoich „dzieł”. Kradzież certyfikatów jest również jedną z głównych funkcji trojana znanego jako Zeus oraz Zbot. „Sądząc po tym, co możemy obecnie zaobserwować, problem skradzionych certyfikatów może stać się jeszcze poważniejszy w 2011 roku” – mówi Jurij Namiestnikow, autor raportu „Ewolucja zagrożeń IT w trzecim kwartale 2010 roku”.

>> Czytaj także: Kolejna luka zero-day w przeglądarce Microsoftu

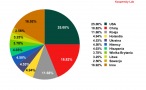

Ze wspomnianego raportu wynika, że w trzecim kwartale 2010 roku produkty firmy Kaspersky Lab zablokowały ponad 600 mln prób zainfekowania komputerów użytkowników. Stanowi to 10-proc. wzrost w stosunku do drugiego kwartału. W rankingu najczęściej wykorzystywanych luk pojawiły się cztery nowe pozycje: dwie z nich dotyczą Adobe Flash Playera, jedna programu Adobe Reader i jedna Microsoft Office'a. Ranking Top 10 zawierał ponadto trzy dziury w zabezpieczeniach wykryte w 2009 roku i jedną zidentyfikowaną w 2008 roku. Statystyki te pokazują, że niektórzy użytkownicy zwlekają z aktualizacją oprogramowania nawet przez lata. Wszystkie luki znajdujące się w rankingu pozwalają cyberprzestępcom przejąć pełną kontrolę nad atakowanym systemem.

>> Czytaj także: Najciekawsze zagrożenia 2010 roku

Aktualności

|

Porady

|

Gościnnie

|

Katalog

Bukmacherzy

|

Sprawdź auto

|

Praca

Artykuł może w treści zawierać linki partnerów biznesowych

i afiliacyjne, dzięki którym serwis dostarcza darmowe treści.

*

|

|

|

|

|

|

|

|